Взлом системы прикол

Обновлено: 06.07.2024

— Как хакеры взламывают банкоматы?

— Очень просто! Берут ноутбук и кувалду. Разбивают кувалдой банкомат, забирают деньги и сваливают.

— А зачем нужен ноутбук?

— Какой же хакер без ноутбука?!

А у меня сосед хакер-взломал на гараже замок и скачал оттуда всю солярку.

— Внучек, хер компьютерный, иди скорее кушать!

— Бабуль, ну сколько раз тебе говорить, что я не хер а хакер!

Чувашские хакеры взломали трансформаторную будку, хакнули несколько киловатт и испарились без следов.

Утро хакера. Встал с кровати, умылся, проверил свою почту, проверил почту других пользователей.

Хакера очень легко вычислить. Это единственный человек в капюшоне в интернет-кафе.

— А верите ли вы, что русские хакеры вмешались в работу компьютеров, управляющих сливом воды на дамбе в Калифорнии?

— Нет, не верю! Но я знаю, что они организовали дождь!

Челябинские хакеры настолько смелы, что попробовали взломать почтовый ящик своего губернатора.

У них почти все получилось, но подъехал на велосипеде почтальон и прогнал нафиг.

Вас еще не атаковали "Русские хакеры"? Вы рискуете потерять уважение в приличном обществе. Запись по телефону. Расценки электронной почтой.

Вирус Петя требует триста баксов в биткоинах, 200 грамм и новый костюм.

— Вы слышали, российские хакеры что-то там взломали и повлияли на выборы в Америке?

— Так что, эти хакеры всесильны?

— Не думаю. Им ведь до сих пор не удалось повлиять на выборы в России.

— Чем отличается хакер от юзера?

— Хакер подбирает пароль с третьего раза, а юзер набирает с пятого.

Надоело продвинутому хакеру сидеть за компьютером, решил пойти погулять. Пошел в бар, познакомился с девушкой, посидели они там, привел ее домой. Занимаются они любовью, вдруг у девушки начался приступ эпилепсии, он в шоке не знает, что случилось, звонит в скорую:

— Приезжайте скорей, я не знаю что делать!

Доктор спрашивает:

— Какие симптомы у больного?

— Не знаю, но по моему, оргазм завис.

— Я с 5 лет хакер. Началось с того, что я взломал бабушкин сервант, хакнул оттуда несколько конфет, за что и был жестоко забанен на 2 дня от улицы.

— А у меня вчера друг за пять минут сервер сломал.

— Он что, хакер?!

— Нет — идиот!

Встречаются два хакера. Один хакер говорит другому:

— Вчера встретил такую потрясающую блондинку в ночному клубе.

— Да, ты что!

— Потом пригласил ее к себе на чашку кофе.

— Да, ну!

— Когда мы вошли ко мне, она полностью разделась.

— Ну, а дальше?!

— А потом я посадил ее на стол, где стоит компьютер…

— У тебя дома компьютер?! А какой процессор?

Компьютерная выставка. Японцы представляют новую модель компьютера которая различает все языки мира и говорит на них, подходят люди, задают вопросы, она им отвечает.

Тут подходит небритый, с бодуна хакер Вася и говорит:

— Ну че умная сволочь?

Голос из динамиков:

— ДА!

— Format c:

— Yes!

Кто такой хакер? Большинство людей, которые далеки от программирования, представляют перед собой злостного преступника, взламывающего системы безопасности банков, чтобы украсть деньги. Что-то вроде героя Хью Джекмана из фильма «Пароль —“Рыба-меч”», который взламывает шифр Вернама, чтобы украсть из правительственного фонда 9,5 млрд. долларов.

Хакером можно быть и легально. Таких специалистов называют пентестеры, или «этичные хакеры». Вот только нужно хорошо знать, что можно делать во время тестирования системы на проникновение, а что — нельзя. Иначе можно получить вполне реальные проблемы с законом. Совсем недавно мы запустили курс «Этичный хакер», и в этой статье мы поговорим, как заниматься хакингом, зарабатывать на этом неплохие деньги и при этом не иметь проблем с законом. Поехали.

Где учиться на пентестера

И напоследок мы собрали несколько популярных ресурсов, на которых можно получить всю необходимую информацию для профессии пентестера:

-

. Популярный портал с советами по взлому систем, новостями из мира пентестинга, практическими гайдами и просто огромным количеством полезностей. Подойдет как для новичков, так и для опытных пентестеров.

. Комплексные курсы по этичному хакингу, после которых можно получить сертификат CEH. Считаются одними из самых сильных курсов по пентестингу в мире.

. Бесплатная платформа с кучей курсов по информационной безопасности. Хорошо подойдет новичку, который только начинает разбираться в пентестинге.

. Мы сами недавно запустили масштабный 10-месячный комплексный курс, где обучаем всем премудростям и хитростям пентестинга. Реальные пентестеры передают свой опыт и на практике помогают находить уязвимости в ПО и веб-проектах.

-

— здесь можно прокачивать умения взлома систем в игровом режиме и одновременно обучаться этому. — свыше 380 практических заданий для пентестера: от новичка до профи. — один из самых старых ресурсов для практики пентестинга. Для базового уровня — самое оно. — реалистичная среда с уроками, где можно обучаться основам пентестинга и сразу же использовать знания на практике. — выглядит как обычный сайт, но в нем специально оставлено много дыр в безопасности. Отлично подходит тем, кто начинает изучать пентестинг. — один из топовых сайтов для обучения пентестинга в игровом режиме. 50 уровней сложности и активное сообщество, где можно спросить совета.

Если вы хотите стать пентестером — путь открыт. Но вот стать хорошим пентестером, который зарабатывает десятки тысяч долларов в месяц, намного сложнее. Это уже больше похоже на искусство, а не на ремесло. Готовы к такому? Тогда вперед!

А промокод HABR даст вам получить дополнительные 10% к скидке указанной на баннере.

Как все знают из новостных лент, мы живём в постоянно эволюционирующей киберпанковской антиутопии. Люди подключают туалеты к Интернету! Если этот гибсоновский мир кажется вам слишком РЕАЛЬНЫМ, то вы можете поиграть в десять лучших видеоигр о взломе, программировании и вычислениях, чтобы сбежать в мета-антиутопию. Которая, я уверен, является намного лучшим местом.

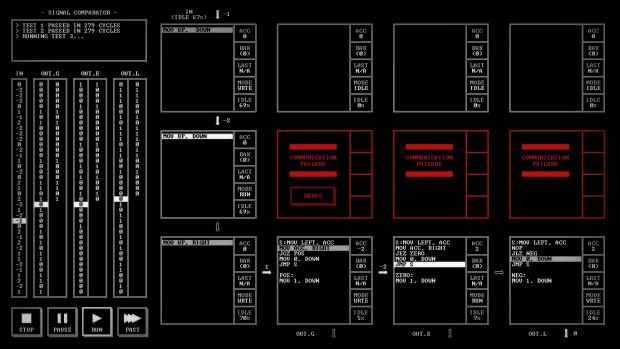

10. TIS-100

Да-а-а, приготовьтесь к тому, что ваш мозг начнёт болеть. TIS-100 — это игра студии Zachtronics, разработчика игр-головоломок, выпустившей Infinifactory и SpaceChem. В маркетинге она позиционируется как «игра о программировании на языке ассемблера, о которой вы не просили», и хотя я обычно игнорирую маркетинговые слоганы, здесь не могу не согласиться.

Игрок получает в своё распоряжение таинственный компьютер из 70-х, найденный в вещах покойного дядюшки. Когда-то он игрался с ним, пытаясь разобраться. Теперь это ваша задача. Если вкратце, то вам нужно получить числа, чтобы провести машину из точки A в точку B, выполнив на каждом уровне «цели» (например, сначала вывести положительное число, а затем отрицательное). Для этого у вас есть список команд, изложенных в смутном руководстве пользователя. Игра советует вам распечатать это руководство в бумажном виде. В нём есть сделанные дядей примечания и пометки маркером, дающие подсказки о сущности этой машины.

Это ещё и взрывающая мозг игра о логике и математике. Математике, которая должна быть очевидной и простой, но она всё равно каким-то образом причиняет вам неприятности. Но даже если вы страдаете, то всё равно можете оценить продуманность всей системы — механические щелчки и шумы, мерцающие числа, бегающие внутри машины. Прохождение первых уровней часто заставляет игрока наполниться гордостью, даёт ему ощущение радости, как будто он только что взломал кд «Энигмы». Потом он заходит на YouTube и видит предстоящее ему безумие.

Примечание: Зак из Zachtronics — поклонник взлома электроники и кода. Здесь он делает программируемую пишущую машинку, а здесь играется с нерасшифровываемым кодом ужасной старой игры по Star Wars, которая ему нравилась в детстве.

9. Gunpoint

Шпионский плащ штаны никогда не был столь привлекательным. В игре Gunpoint вашему загадочному персонажу-шпиону предстоит вламываться в охраняемые здания и похищать данные для своих клиентов. Для этого у него есть Crosslink — устройство, позволяющее управлять электропроводкой каждого уровня. В сущности, вы играете за тайного электрика с гаджетами, которые позволяют ему манипулировать зданиями. Можно изменить проводку выключателей света, чтобы охранников ударило током, поиграться с лифтом, чтобы он двигался вверх-вниз, и (со временем) даже перепрошивать оружие. Потому что это антиутопия.

Но всё не ограничивается только проводами. Gunpoint испытывает любовь к эксцентричному насилию. Вы можете ударить охранника по лицу открывшейся дверью, спрыгнуть на него с потолка в стиле ниндзя или налететь на него издалека и сбросить с крыши, чтобы он развалился при падении на дюжину кусочков. Думаю, то называется «социальным инжинирингом».

Примечания: разработчик Том Фрэнсис когда-то был игровым журналистом, что объективно является самым почётным занятием в мире, но потом начал создавать Gunpoint в GameMaker. Пройдя тяжёлый путь обучения, Том создал серию туториалов на YouTube, чтобы помочь людям научиться пользоваться этой программой.

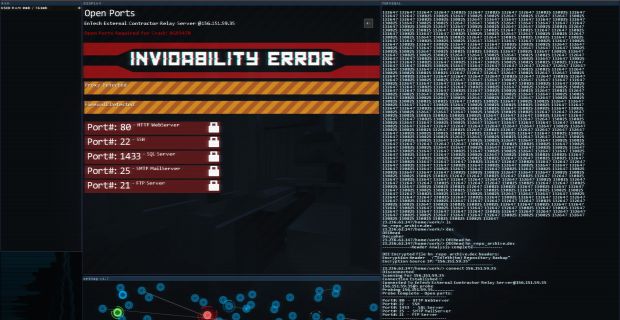

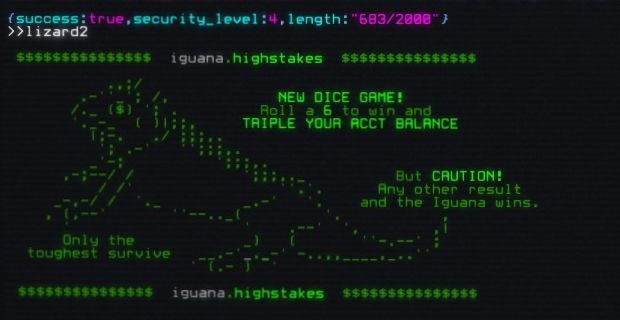

8. Hackmud

Hackmud — это ужасное и прекрасное место. Игрок существует в роли ИИ-бота внутри сетевого мира будущего. Люди давным-давно уже вымерли (или пропали в глубинах космоса, что немного многозначительней). Вы должны собирать и зарабатывать виртуальную валюту GC, потому что для этого и живут такие отвратительные создания. Да, к сожалению, есть и другие. Это онлайновая игра про хакинг, в которой другой игрок может взломать ваш аккаунт, украсть все заработанные тяжким трудом цифровые монеты, утащить ваши инструменты (небольшие программы-дешифровщики и тому подобное) и сообщить ваше местоположение всем. Если это произойдёт, то ты превратишься в кучу мусора, маленький бот. Время начинать всё сначала.

В этом мире сложно разобраться и вы не сможете воспользоваться всеми его возможностями, если не потратите немного времени на изучение базового Javascript (если вы ещё не знаете этот язык программирования). С точки зрения MMO игра похожа на EVE Online. Ставки высоки, кривая сложности безумна, а вселенная переполнена мастерами скама. Я точно знаю, потому что был одним из них. Поэтому Hackmud — это игра не для всех. Но для тех, кто решится залезть в чашку Петри с параноидальными ничтожествами, это будет безумным приключением.

Примечания: Hackmud стала нашей любимой MMO 2016 года

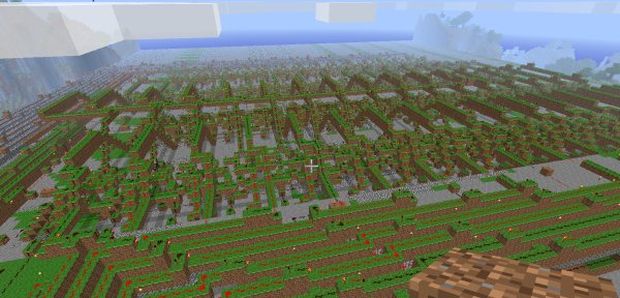

7. Minecraft

Простите, я пытался найти хорошую причину, по которой не нужно включать в список Minecraft. Это игра-выживалка. В ней можно бить деревья кулаком. Она заразила миллионы невинных детей. Но чем больше я старался, тем сложнее было не заметить несерьёзность, экспериментальность и креативность шедевра инди-суперзвезды Mojang. Во-первых, люди начали создавать внутри игры 16-битные компьютеры, они сделали огромные монтажные платы с ОЗУ, способные выполнять операции деления, потом они создали ландшафты-музыкальные шкатулки, способные проигрывать целые песни, потом они симулировали предыдущие игры Нотча внутри игры, потом они создали ЦЕЛЫЕ НАСТОЛЬНЫЕ КОМПЬЮТЕРЫ с функциональными клавиатурами. Потом они создали жёсткие диски для сохранения результатов своих тяжких трудов, а потом, так как им нужно было хранить все эти машины, они воссоздали Данию целиком. Даже наш сайт принял в этом участие — один из авторов Rock, Paper, Shotgun и живой эталон IQ Данкан Джир давал читателям уроки по написанию кода, использовав в качестве инструмента обучения эту игру.

Я могу понять, если многие люди считают, что Minecraft больше не о хакинге и программировании, а для хакеров и программистов. Но из приведённых мной примеров видно, что этого достаточно, чтобы попасть в наш список.

Примечания: разумеется, Minecraft — это игра не для всех хакеров. В июне 2011 года хакерская группа LulzSec вывела из строя серверы игры в ходе серии атак на видеоигровые компании. Среди прочих жертв оказались Eve Online, Bethesda, Sony, Nintendo и The Escapist.

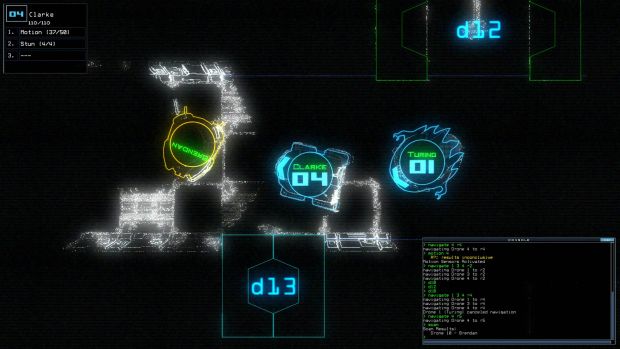

6. Duskers

Помните начальную сцену из «Чужих», когда небольшой дрон проник в спасательную капсулу Рипли и отсканировал помещение прерывистым синим светом? Именно так ощущается геймплей Duskers. Игрок управляет командой дронов, ищущих обломки среди звёзд. Для работы вашего корабля нужны утилизируемые ресурсы и топливо. Чтобы получить их, вам нужно приземляться на покинутые (по не очень понятным причинам) суда, как мусор болтающиеся по галактике. Любой другой дизайнер, которому бы дали такой сюжет, подумал бы: «Ага, управление point-and-click, плюс, может быть, горячие клавиши». Но только не Misfits Attic. Для выполнения этой работы вы в основном должны пользоваться командной строкой терминала.

Такой ход идеально соответствует атмосферу и графическому стилю игры. Пользовательский интерфейс неповоротлив и напоминает будущее, каким его видели в 1970-х на примере «Ностромо», вплоть до меню паузы. Имея перед собой схему корабля, вы вводите команды для перемещения дрона к разъёму питания и генерирования электричества. Вводите ещё несколько команд и открываете двери. Вы медленно путешествуете сквозь обломки, надеясь, что за следующей дверью вас не ждёт инопланетная угроза. Это было бы ужасной новостью. Ваши роботы-помощники настолько хрупки, как будто сделаны из экранов современных мобильных телефонов.

Многие хакерские игры связаны с паникой и быстрым вводом команд под давлением обстоятельств. Однако в Duskers вам нужно быть педантичным. Используйте сканеры и датчики движения, чтобы распознавать враждебные формы жизни. Выбрасывайте «чужих» с корабля, дистанционно открывая воздушные шлюзы или выманивая их к турелям. Игра становится ещё более напряжённой из-за структуры roguelike и потребления топлива в стиле FTL.

Примечания: в игре можно создавать собственные команды с помощью команды «alias». Например введя «alias getoutofthere navigate 1 2 3 4 r1» вы получите неудобную своей длиной команду «getoutofthere», с помощью которой можно заставить всех дронов вернуться обратно к воздушному шлюзу.

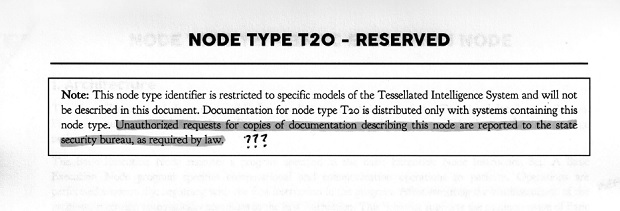

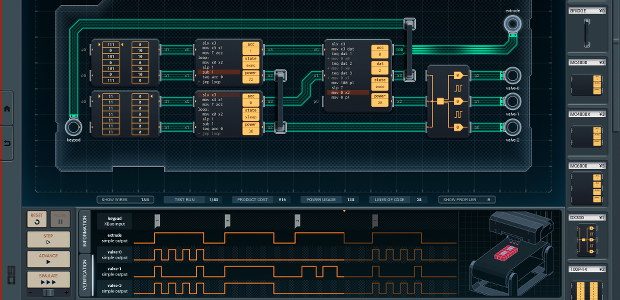

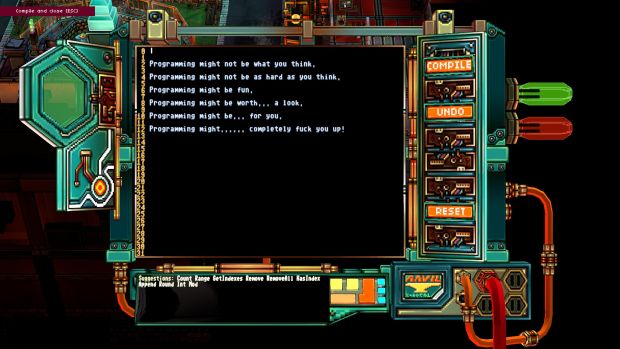

5. Shenzhen I/O

Ещё одна игра Zachtronics? Ну, если вы решили, что ваша игра будет разворачиваться внутри придуманной операционной системы, то зачем останавливаться только на одной? Пользователь играет роль эмигранта, живущего в промышленном Китае и работающего на фирму по производству электроники Longteng. Игрок получает уведомление по электронной почте и задания. Ему предстоит создавать устройства для различных клиентов. Иногда это что-то простое, типа мигающей неоновой вывески, а иногда нечто более… таинственное. В любом случае, игроку придётся сверяться с руководством, которое игра рекомендует распечатать и сложить в папку (и я согласен с этим советом).

Во многих отношениях игра стала духовным последователем вышеупомянутой TIS-100. Вы по-прежнему возитесь с числами, перемещая их из одного узла в другой с помощью простого программирования, и пытаетесь оптимизировать схемы устройств для как можно более эффективной работы. Но на этот раз нужно заботиться и о компонентах. Вы перемещаете по печатной плате микросхемы, переключатели и приспособления. Решений может быть несколько, так что постарайтесь не запутаться.

Примечания: если от всех этих головоломок у вас мурашки по коже, то можете посмотреть на последнюю игру Zachtronics Opus Magnum, она более доступна и проста. Она посвящена инженерным решениям алхимических проблем с использованием шариков разных стихий.

4. Quadrilateral Cowboy

Создатель Thirty Flights of Loving и Gravity Bone влюблён в ограбления и грабежи, и это становится очевидно, когда он решает сделать игру, длящуюся дольше нескольких минут. В этой игре вы управляете командой воров. Пока вы не получите контроль над всем трио персонажей, то в основном будете играть за Хакера. Каждый уровень — это небольшая головоломка, решаемая вводом команд в «дек» — портативный компьютер в портфеле с модемом 56k, который вы приносите в каждый жилой дом, банковское хранилище или космическую станцию (да, вы попадёте в космос). Команды просты, например, ввод «door4.open(3)» откроет «дверь номер 4» на три секунды. Пользуясь ими, вам нужно проникать в закрытые помещения, избегать камер, лазеров и сигнализации, забирать то, что нужно, и сбегать.

Игра неидеальна — она слишком быстро вываливает на игрока свои самые лучшие идеи и кончается раньше, чем надеется игрок — но в ней есть список лидеров, стимулирующий к перепрохождению в попытках превзойти результаты друзей. Что более важно, её видение ретро-киберпанковского «Нуэвос-Айреса» подробно и стильно, а излагаемая без слов история странна и нежна. Игры о взломе иногда пренебрегают деталями реального мира и ограничиваются исключительно экраном. Quadrilateral Cowboy напоминает, что компьютер — это просто средство для изменения реальности.

Примечания: почти сразу после выпуска Blendo открыла исходный код игры, и она выиграла главный приз 2017 года на IGF.

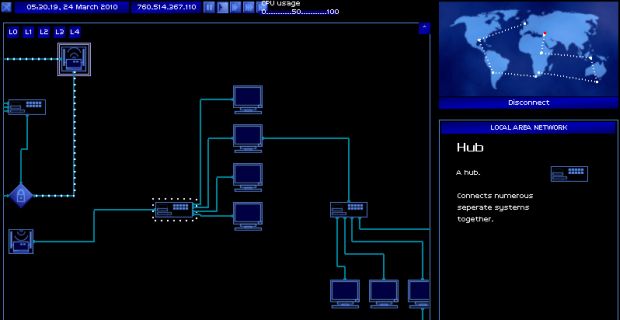

3. Uplink

Про эту игру часто вспоминают, когда речь заходит о «симуляторе хакинга». Когда Introversion выпустила Uplink, то она довольно сильно изменила представления о том, как должна выглядеть и ощущаться хорошая киберпанковская игра для PC. Играя по собственным псевдоним на «компьютере в компьютере», вы вступаете в должность хакера по найму. Вскоре вы начинаете взламывать сети, чтобы изменять записи, похищать данные и удалять нежелательные файлы. На своём пути вы обнаруживаете новые программы и апгрейдите машину, чтобы взламывать более прочные и пугающие системы. Также вы должны запутывать своё местонахождение с помощью множества IP-адресов по всему миру. Это хорошо вписывается в современное кинематографическое представление о хакинге — сцена из «Золотого глаза», в которой Наталья выслеживает следы Бориса или цифровое ограбление в «Пароле 'Рыба-меч'».

Но в Uplink не всё так просто. Игра не прощает ошибок: вашу прокси-машину и банковский счёт будет часто конфисковывать Закон, после чего придётся начинать всё с начала. Можно «сохранять» прогресс, настраивая сами файлы игры, что можно интерпретировать как отличную мета-головоломку.

Однако при всём при этом Uplink легко стала культовой классикой и проложила дорогу всем другим играм, пошедшим по её стопам. Следующая игра в этом списке точно не появилась без влияния Uplink.

Примечания: Uplink — это первая игра Introversion. В 2006 году случился юридический спор с дистрибьютором в США, продававшим версию игры под названием Uplink: Hacker Elite. После того, как дистрибьютор заявил о банкротстве, он прекратил платить Introversion авторские отчисления, но продолжил продавать игру. Конфликт со временем был разрешён.

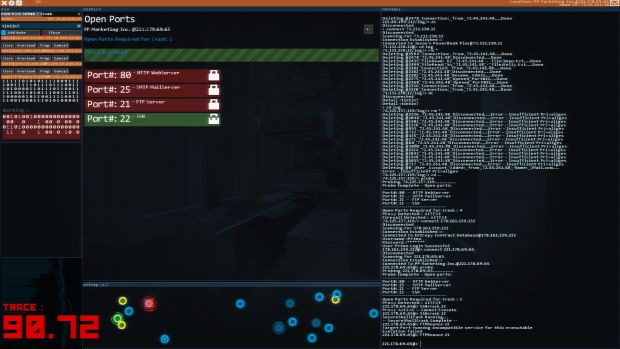

2. Hacknet

Hacknet прошла мимо некоторых критиков. Как и в Uplink, игрок берёт на себя роль пользователя компьютера, прочёсываюего IP-адреса и общающегося с андерграундными сообществами хакеров. Неизвестный доброжелатель по имени «Бит» передаёт вам странную новую ОС, которая в сущности является набором хакерских инструментов. Но не волнуйтесь о нём — он уже мёртв. Истинное наслаждение от игры заключается не в выяснении причин его смерти или происхождения ОС (хотя это и интересная завязка), а в использовании командной строки для запуска программ, исследовании папок взломанных машин и устраивании большого переполоха. Бонус: глубже погрузиться в игру вам поможет саундтрек WipeOut.

В игре есть элементы управления мышью (например, можно выбирать файлы щелчком, а не набирать их имена целиком), но чем глубже вы погружаетесь в новую сферу, тем больше вам нужно скорости вам нужно, чтобы оставаться неуловимым. Использование серьёзных команд терминала в стиле Linux становится вашей второй натурой. На ранних этапах игры есть отличный момент с конкурирующим blackhat-хакером и интересным моральным выбором. Не говоря уже о полностью отдельной линии сюжета для игроков с более криминальными наклонностями. Как я говорил, идея проекта многим обязана Uplink. Но превосходной игрой Hacknet делает именно реализация. Несколько написанных с ошибками слов и один-два бага не мешают ей быть стильной, интересной и приятно короткой.

Примечания: если у вашего компьютера есть CD-привод, то при вводе «openCDTray» в терминале Hacknet лоток CD действительно откроется. Эта команда должна была применяться в многопользовательской версии игры, но, увы, этот режим так и не появился.

1. else Heart.Break()

Когда вы начинаете играть в эту яркую скандинавскую адвенчуру, то можете подумать, что это медленный и тягучий point-n-click абсолютно без всякой цели. Но потерпите немного и вы обнаружите, что это одна из самых умных игр, в которые вам удастся сыграть. В Heart.Break() вы вживаетесь в роль Себастьяна (или Себа, если хотите), переехавшего в большой город Дорисбург после получения должности продавца газировки. Вы прогуливаетесь по этому странному городу, продавая банку за банкой капризным жителям, большинству из которых они даже не нужны.

Как всё это относится к хакерству? Когда вы начинаете карьеру в дивном новом мире прохладительных напитков, то начинаете обзаводиться друзьями (и девушкой, конечно). Становится очевидно, что на самом деле они являются группой хактивистов, сражающейся против чудовищного Министерства вычислений. Вскоре вы получаете собственный «модификатор» — устройство, позволяющее взломать любой объект в игре.

В этот момент Heart.Break() преображается. Вы начинаете бродить по городу, изучая код всего, до чего дотянутся руки. Вы находите людей, которые учат вас читать и писать этот код на полнофункциональном языке программирования SPRAK («язык» на шведском). Вы начинаете экспериментировать с повседневными объектами способами, которые позволяют жульничать в игре. Например, Себастьян обычно каждый день устаёт, и вам приходится ложиться в кровать для восстановления энергии, иначе вы не выдержите. Но что если вам удастся взломать стакан воды, чтобы тот снижать ваш показатель «сонности» в сто раз? Такие небольшие штрихи — всего лишь начало. Хотите взломать дверь, чтобы с помощью неё можно было перепрыгивать половину города? Попробуйте. Хотите перенести своё тело по Интернету в центральный финансовый компьютер города? Это возможно. Хотите а-ля Тайлер Дёрден переписать ПО этого финансового компьютера, чтобы банковские счета всех уменьшились до 0$ и сами деньги аннулировались? Сделайте это. У меня получилось. И я не пожалел ни об единой строчке кода.

Но самое удивительно в Heart.Break() — это её восхищение человечеством и юностью. Игровой процесс состоит не просто из сумрачного зелёного свечения экрана, это целый функционирующий город с пьяницами, курильщиками, рабочими фабрик, коридорными гостиниц, бомжами, активистами и бюрократами. Вы видите, как все вносимые вами изменения влияют на окружающий мир, живущий вне зависимости от ваших действий. И сам этот мир — это яркое, потрясающее место: художественный вкус Никласа Окерблада и других членов команды придал ему энергии, которая обычно не ассоциируется с компьютерным программированием. Душевная, живая и умная else Heart.Break() не останавливается на создании ощущения управления хакером. Здесь вы больше похожи на волшебника.

Примечания: в марте 2015 года пёстрая команда создавших игру шведских программистов и художников провела тайный геймджем в Гётеборге (который по совпадению был источником вдохновления при создании Дорисбурга). Целью джема было создание простых маленьких игр на самом SPRAK. Получившиеся мини-игры можно найти в аркадных автоматах Дорисбурга.

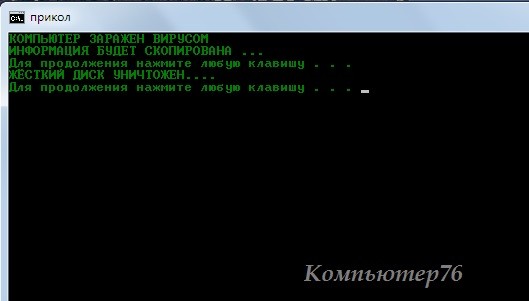

Открываем консоль команд (cmd) и прописываем последовательно следующие команды.

- Для придания эффекта изменим привычную цветовую гамму консоли на незнакомую рядовому пользователю. По мотивам фильма « Матрица » я предлагаю зелёные символы на чёрном фоне. Это достигается командой

(если пожелаете изменить цвета, намеренно ошибитесь в литере А, поставив любой другой символ; консоль сразу выдаст возможные варианты, а вы попробуйте сами)

- усилим эмфазу, развернув это дело на полный экран (работает, напомню, только в ХР; консоль в Windows 7 разворачивается в полный экран набором специальной команды в консоли же wmic) одновременным нажатием клавиш ALT + Enter:

в командной строке пропишем:

следом ещё одна команда:

ALT + Enter в Windows XP, повторно нажатый, вернёт развёрнутое во весь экран окно в нормальный режим. Когда надоест, просто закройте консоль. Теперь давайте сделаем это с возможностью запуска самим ничего не подозревающим пользователем. Напишем бат-файл. Для этого откроем программу Блокнота или NotePad++ и повторим код в той последовательности, как вы вводили его в консоли, то есть в документе должна быть такая запись:

Что грозит хакеру по закону РФ

Для начала поговорим о проблемах, которые могут свалиться на хакера. Практически все правонарушения, связанные со взломом систем и получения доступа к ним, касаются трех законов:

- О персональных данных (№ 152-ФЗ).

- Об информации, информационных технологиях и защите информации (№ 149-ФЗ).

- Об авторском праве и смежных правах (№ 5351-1).

Согласно ст. 13. КоАП РФ (Административные правонарушения в области связи и информации), за разглашение информации с ограниченным доступом, нарушение порядка хранения, использования и распространения персональных данных может грозить штраф от 300 до 20 000 рублей. Это для физических лиц. Для юридических лиц размер штрафа гораздо больше.

В основном она касается людей, которые имеют доступ к подобной информации, и организаций, которые собирают персональные данные клиентов.

К примеру, интернет-магазин собирает клиентскую базу с именами, номерами телефонов и email-ами. А ушлый менеджер решает собрать базу и скопировать ее для дальнейшей продажи на сторону.

Если подобное действие не стало причиной серьезного ущерба, а на менеджера не поступило жалоб в правоохранительные органы, то правонарушение может быть квалифицировано по ст. 13.11 п. 8 КоАП РФ. Наказание за него — штраф в размере от 30 000 до 60 000 рублей.

Что касается уголовного законодательства, то хакеру-злоумышленнику в большинстве случаев грозят следующие статьи УК РФ:

- Ст. 146 УК РФ «Нарушение авторских и смежных прав». Компьютерные программы находятся под защитой авторского права. Поэтому любое изменение кода программ, редактирование функционала, создание или использование крякнутой версии попадают под эту статью в том числе.

- Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации». Основная статья, по которой могут привлечь хакера. Ведь взлом системы безопасности — это и есть неправомерный доступ к компьютерной информации.

- Ст. 273 УК РФ «Создание, использование и распространение вредоносных компьютерных программ». Написал «трояна» — привет, статья 273.

Небольшое отступление. Пентестеры также используют сторонние программы для взлома систем безопасности и получения доступа к закрытой информации. Легальных программ для взлома не существует, поэтому компания, которая заказывает пентестинг, должна в письменной форме дать добровольное согласие на использование сторонних программ. Также пентестеры обычно подписывают соглашение о неразглашении сведений, полученных в ходе атак.

- Ст. 274 УК РФ «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей». Формально статья есть, но реальной судебной практики по ней почти нет. С 2010 года в России по ней возбуждено не более 20 дел.

- Ст. 274.1 УК РФ «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации». Ситуация абсолютно та же, что и со ст. 274. Судебной практики по ней просто нет.

Пентестер: отличия от хакера

Пентестер — это хакер, который работает полностью легально и в рамках закона. Суть его работы — поиск уязвимостей в системах безопасности.

Но есть несколько серьезных отличий:

- Разработчики в курсе про действия пентестера. Все действия по поиску уязвимостей ведутся либо по специальному договору, либо с помощью программ Bug Bounty. О них поговорим чуть позже.

- Пентестер только ищет уязвимости, а не собирается использовать их. Тут есть тонкий момент. Обнаружить дыру в системе хранения данных — с этим все оk. А вот попытаться скачать конфиденциальные данные, протестировав эту дыру, — это уже срок. Пентестер должен указать на дыру разработчикам и указать на возможность, как можно ее использовать, но не пробовать делать это самостоятельно.

- Заработок пентестера — полностью белый. Выплаты по Bug Bounty или оплата по договору абсолютно легальны. Так что визитов из налоговой можно не бояться.

Пентестер работает исключительно по программам Bug Bounty или после заключения контракта с компанией. Из-за того, что сам процесс пентестинга связан со взломом защиты, процедура очень формализованная.

Нельзя просто найти уязвимость в системе защиты и указать на нее владельцу. Потому что за это можно получить вполне реальное обвинение.

После этого он обратился к представителям компании, раскрыв всю информацию об уязвимости. Но получил не благодарность, а уголовное дело. Транспортная компания «обиделась» и подала на него в суд. Парня арестовали.

История закончилась хорошо. Она получила большой резонанс в СМИ, пользователи просто обрушили рейтинг компании в Facebook. А с учетом того, что компания якобы тратила свыше миллиона долларов на защиту данных каждый год, обнаружение такого глупого бага, которым мог воспользоваться любой человек, просто уничтожило ее репутацию.

У парня были благородные намерения — он хотел указать на дыру в системе продаж билетов, наглядно продемонстрировав ее. Но при этом его действия все равно можно квалифицировать как взлом системы безопасности. А это уголовное дело.

Формально компания была полностью права, выдвигая ему обвинения. Какими бы ни были намерения парня, он нарушил закон. И от реального срока его спас только общественный резонанс.

Что должен уметь пентестер

Пентестер — это одновременно «универсальный солдат» и узконаправленный специалист. Ему нужно обладать широкими знаниями во многих отраслях программирования и при этом глубокими навыками в одной или нескольких сферах.

В целом считается, что Junior-пентестер должен обладать следующими знаниями:

Также нужно научиться использовать программы для пентестинга вроде BurpSuite, SqlMap, Nmap, IP Tools и Acunetix.

Собственно, именно поэтому в пентестинг рекомендуют идти тем специалистам, у которых уже есть определенный бэкграунд в разработке или тестировании. Потому что даже для уровня Junior количество необходимых знаний просто огромно.

Bug Bounty: как участвовать правильно

Большинство крупных компаний ведут Bug Bounty — специальные программы, в которой компании-разработчики ПО или сайтов предлагают вознаграждение за найденные уязвимости. Компаниям выгоднее платить за найденные ошибки, чем разбираться с последствиями, к которым могут привести эксплойты и уязвимости.

Большинство таких программ размещены на сайтах HackerOne и BugCrowd.

К примеру, вот программы Bug Bounty от Google API, Nginx, PayPal, GitHub, Valve. Средний размер премии за каждый найденный баг в этих программах — 1000 долларов. Есть огромное количество компаний поменьше, которые предлагают 50-100 долларов за ошибку.

Даже Пентагон запускал Bug Bounty! Это же просто мечта для хакера — взломать систему защиты Пентагона, да еще и получить деньги за это от правительства США.

Но даже опубликованная Bug Bounty не означает, что можно ломать и искать дырки где попало. В описании программы владельцы прописывают, какие именно уязвимости будут рассматриваться.

К примеру, Uber дает очень подробное объяснение, что входит в их программу Bug Bounty, а что — нет.

Компания хочет найти уязвимости в системах доступа и хранения данных, возможностей фишинга, оплаты и счетов, несанкционированных действий со стороны пользователя и сотрудников компании. Но в программу не входят общие баги приложения, отчеты о мошенничестве, баги в работе с соцсетями и email-рассылкой.

Впрочем, с чувством юмора у них все нормально. Потому что среди неоплаченных действий есть и следующее:

Entering the Uber offices, throwing crisps everywhere, unleashing a bunch of hungry raccoons, and hijacking an abandoned terminal on an unlocked workstation while staff are distracted

Чем подробнее описана Bug bounty, тем проще пентестеру понять, что можно «пробовать на зуб», а чего делать не стоит.

При этом есть общие правила, которые нарушать нельзя. К примеру, при обнаружении уязвимостей в базах данных пользователей нельзя пытаться скачать какие-либо личные данные. Даже при участии в программе это может быть расценено как нарушение закона. Потому что здесь нарушаются права именно пользователей, к которым Bug bounty не имеет никакого отношения.

Российский рынок пентестинга тоже активно развивается. На нем уже есть ряд крупных игроков, которые работают с большими корпорациями. К примеру, Digital Security, НТЦ «Вулкан», Group-IB, BI.ZONE, «Лаборатория Касперского». Но конкуренция на рынке еще довольно невысокая, так что можно вполне комфортно работать и индивидуально.

Некоторые крупные компании вроде «Газпрома» или банковских организаций создают отдельные внутренние подразделения пентестеров, чтобы не раскрывать конфиденциальные данные сторонним организациям.

Поэтому для пентестера есть несколько возможностей:

- Присоединиться к одной из таких крупных компаний. Главный плюс — стабильная зарплата и отсутствие даже гипотетических проблем с законом. Но при этом заработать много денег, как стремятся многие пентестеры, не получится.

- Открыть ИП или работать по договору. Главный плюс — специалист сам устанавливает цену. Но при этом придется тесно сотрудничать с юристами в рамках трудовых отношений, чтобы подстраховаться с юридической стороны. Да и конкуренты не дремлют.

- Работать исключительно на Bug Bounty. Главный плюс — свобода графика и возможность заработать много. Но всегда есть риск, что специалисту просто не заплатят за обнаружение бага. Впрочем, никто не запрещает работать и по договору, и в программах Bug Bounty.

Чтобы подстраховаться от нечестных компаний, рекомендуем работать через сайты HackerOne и BugCrowd. Просто зарегистрируйтесь и подавайте заявки с обнаруженными багами через них.

Единственное правило — очень детально читать описание программы. Если компания пишет, что платит за уязвимости баз данных, то искать нужно только там. Даже если вы найдете баг где-нибудь еще, то за него не заплатят. Даже наоборот — могут начаться проблемы.

Уэсли Вайнберг в 2015 году нашел одну из самых серьезных брешей в защите Instagram. В ходе пентестинга он обнаружил Ruby-уязвимость, которая позволила ему запустить удаленное воспроизведение произвольного кода.

Это позволило ему прочитать файлы конфигурации, которые содержали доступы к базе PostgreSQL. Там были 60 аккаунтов сотрудников Instagram и Facebook. Как утверждает Вайнберг, взломать их не составило труда — большинство паролей были крайне слабыми — вроде «password» или «instagram».

Далее он получил доступ к нескольким ключам Amazon Web Services, которые ассоциировались с 82 бакетами S3. И в этих бакетах было настоящее сокровище для хакера: исходные коды Instagram, SSL-сертификаты, API-ключи, данные email-сервера, ключи подписей для приложений iOS и Android. Можно сказать, что пентестер получил полный доступ ко всем секретным материалам Instagram.

Он честно сообщил об этой находке представителям Facebook. За один баг ему действительно выплатили 2500 долларов. Но также он получил обвинение в несанкционированном доступе к аккаунтам сотрудников, бан в программе Bug bounty от Facebook и угрозу уголовного преследования. Хотя уголовное дело не было возбуждено, нервы пентестеру потрепали изрядно.

Так что следование прописанным пунктам Bug bounty — это просто обязательно. Иначе можно получить не премию, а обвинение.

Читайте также: