Схема access control

Обновлено: 05.07.2024

Если вы столкнулись с необходимостью установить систему доступа в помещение и теряетесь в бесконечном списке комплектующих, читайте эту статью, и вы узнаете, как подобрать оборудование для простой системы контроля и управления доступом (СКУД). Речь в статье пойдет о распространенном запросе «хочу, чтобы дверь открывалась по карточке». Для чего это нужно, все понимают: удобно, надежно и относительно безопасно. Начнем с замка — одного из двух основных устройств системы контроля доступа, отвечающих за безопасность.

Какой замок выбрать?

Выбор замка зависит от конструкции двери и степени защищенности от проникновения, которую вы хотите обеспечить. Замки существуют 1) электромагнитные, 2) электромеханические и 3) электрозащелки, 4) соленоидные и 5) моторные — список отсортирован по степени взломостойкости. Примерно в той же последовательности растет сложность установки замка. Цены на первые четыре вида замков сильно варьируют, а вот моторные замки дешевыми быть не могут.

Электромагнитный замок

Электромагнитные замки используются практически везде: и в офисах, и в подъездах, и даже на воротах и калитках. Надежная конструкция, удобство в работе и простота установки — это безусловные плюсы. Основных минусов два: во-первых, замок выступает в проем двери и вообще находится снаружи, что может быть неприемлемо по эстетическим соображениям, во-вторых, электромагнитный замок потребляет значительный ток, поэтому чтобы обеспечивать работу системы при отключении питания, требуется аккумулятор значительной емкости. Если же идеальный внешний вид не требуется, и электромагнитный замок не используется как основное и единственное средство защиты, то это идеальный бюджетный выбор.

Электромеханический замок

Электромеханические замки имеют, наверно, наибольшее число вариаций конструкции. Электромеханические замки в большинстве нормально-закрытые, в отличие от электромагнитных. Наличие у некоторых моделей возможности открывать дверь ключом помогает решить проблему отключения электропитания. Накладные электромеханические замки устанавливаются на металлические двери. Врезные — устанавливаются на деревянные, металлические и металлопластиковые профильные двери. Особняком стоят замки Шериф-1 и Шериф-2 — они ближе к электромагнитным по способу установки и основным характеристикам.

Электрозащелка

Электрозащелки близки к электромеханическим замкам, но устанавливаются не на дверное полотно, как электромеханические, а на дверную коробку. С одной стороны, монтаж несколько сложнее, зато не нужно прокладывать по двери провода питания. Электрозащелка требует установки на дверном полотне подпружиненного ригеля, не приводимого ручкой. У обычных механических замков во всех режимах ручка управляет ригелем, поэтому для защелки потребуется также фалевый замок в качестве ответной части.

Соленоидный замок

Соленоидные замки чаще всего являются нормально-открытыми, как и электромагнитные, но потребляют меньший ток, что важно при использовании источника бесперебойного питания. Устанавливаются такие замки в дверное полотно, как врезные электромеханические. Выбор между электромеханическим и соленоидным замком в основном обусловливается требованием к поведению при пропадании электропитания: если дверь должна оставаться закрытой, то нужен электромеханический замок, если дверь должна отпираться (это важно в публичных помещениях для эвакуации, например), то — нормально-открытый соленоидный.

Моторный замок

Моторные замки повторяют конструкцию механических замков с тем отличием, что вместо поворота ключа для привода ригеля используется электромотор. При этом функционал обычного механического замка с ключом полностью сохраняется. Моторный замок может служить единственным средством для запирания двери. Ввиду высокой цены и медлительности работы такие замки не получили широкого распространения, но в определенных условиях моторный замок незаменим, например, когда требуется надежное, устойчивое ко взлому запирание дверей с возможностью централизованного управления доступом.

Ключи, карты, брелоки или браслеты?

После выбора замка нужно определиться, какие идентификаторы будут использоваться для прохода через дверь. Оставим без рассмотрения устаревшие и экзотические решения вроде карт с магнитной полосой, а также современные биометрические системы как тему для отдельной статьи и сосредоточимся на распространенных в настоящее время идентификаторах для систем контроля доступа.

Ключи TM

Популярный вид ключей — ключи Touch Memory, называемые также «таблетками» — часто используются в подъездных домофонах и в других местах, где нужно дешево и надежно, но нет особых требований к безопасности. Дело в том, что такие ключи легко копируются. Хотя в последнее время появляются устройства, препятствующие использованию клонированных ключей, отсутствие шифрования при передаче кода ключа в контроллер делает принципиально невозможной полную защиту от копирования.

Бесконтактные карты

Бесконтактные карты доступа, часто ошибочно называемые магнитными, используют радиоканал для передачи данных — кода доступа, поэтому могут работать на расстоянии от нескольких сантиметров от считывателя до метра и далее. Конструктивно карты доступа практически одинаковы и различаются по толщине корпуса. Есть карты тонкие и толстые (clamshell – в переводе с английского раковина устрицы). Тонкие карты более прочные, не ломаются при изгибании и хорошо защищены от воды. Корпус толстой карты clamshell содержит больше места под электронные компоненты, в частности, под антенну, поэтому дальность считывания таких карт несколько больше.

Карты EM-Marin

Несмотря на одинаковые стандартные размеры и внешний вид, бесконтактные карты используют несколько протоколов, не совместимых между собой. Карты самого доступного и распространенного протокола EM-Marin не используют шифрование, поэтому карты доступа EM-Marin легко копируются, более того, так как карты бесконтактные, то злоумышленники могут осуществить клонирование даже на расстоянии, незаметно для владельца карты.

Карты Mifare

Бесконтактными картами доступа Mifare на самом деле пользовался практически каждый — этот протокол используют проездные карты метрополитена и наземного транспорта. Системы контроля доступа, использующие карты Mifare, могут работать в двух режимах: защищенном и нет. В незащищенном режиме доступ осуществляется по коду карты, передающемуся в открытом виде. Определенной защитой от клонирования является только малая распространенность так называемых «болванок» — перезаписываемых карт и устройств копирования. В защищенном режиме код доступа записывается в закрытый паролем сектор памяти карты и передается только тому считывателю, который «знает» этот пароль. Именно в таком режиме работают проездные карточки в метро. В защищенных ячейках памяти карты могут храниться и другие данные, например, количество оставшихся поездок, баланс счета и так далее. Настройка работы системы контроля доступа с использованием защищенного режима Mifare несколько сложнее, зато обеспечивает практически полную гарантию от электронного взлома.

Брелоки и браслеты

Брелоки и браслеты фактически это те же бесконтактные карты доступа, только в другом корпусе. Внутри таких идентификаторов меньше места под антенну, поэтому дальность действия их меньше, что компенсируется удобством ношения. Браслеты часто используются в фитнес-центрах и аквапарках, также они находят применение в офисе. Брелоки удобно носить на связке ключей, поэтому они с успехом замещают ключи Touch Memory в домофонных системах. Для взыскательных пользователей существуют дизайнерские брелоки, выполненные из кожи и металла.

Какой выбрать считыватель?

Считыватель — это устройство, принимающее код от идентификатора — ключа или карты и передающее его в контроллер. Самый простой по конструкции считыватель ключей Touch Memory, ему даже не требуется питание. Протокол, по которому передается код от ключа TM в контроллер, называется 1-wire. Этот протокол используют и некоторые считыватели бесконтактных карт, но чаще считыватели карт передают данные по протоколу Wiegand-26. Существуют считыватели, работающие сразу с несколькими типами карт, а также считыватели, в которых можно выбирать протокол между 1-wire или Wiegand-26 — это облегчает подбор оборудования. По уровню защищенности наименее уязвимыми являются считыватели Touch Memory, затем идут антивандальные считыватели карт, врезные и накладные. Так или иначе, считыватель — это самый уязвимый для физического воздействия узел СКУД, поэтому для более серьезной защиты необходимо разделять цепи питания управляющей электроники и замка, чтобы вывод из строя считывателя не повлек за собой отключение питания замка.

Кратко о контроллерах доступа

Контроллер это наиболее сложное устройство в составе СКУД. Минимальный функционал автономного контроллера состоит в хранении в памяти кодов карт или ключей, которым разрешен доступ, и подаче управляющего импульса на замок. Более продвинутые сетевые контроллеры настраиваются и управляются дистанционно с помощью программного обеспечения; системы контроля и управления доступом, реализованные на таких контроллерах, могут разграничивать доступ в разные помещения для разных групп пользователей в зависимости от времени суток и дня недели, осуществлять учет рабочего времени, запрещать повторные проходы по одному идентификатору, взаимодействовать с охранно-пожарной сигнализацией и системой видеонаблюдения, однако рассмотрение таких систем требует отдельной статьи.

Как запитать систему?

Чем отличаются кнопки выхода?

Для отпирания двери изнутри помещения в простых системах доступа используется кнопка выхода. От обычной кнопки, например, для звонка кнопка выхода отличается большим ресурсом, рассчитанным на десятки и сотни тысяч нажатий. При нажатии контакты кнопки замыкаются, и контроллер выдает импульс заданной длительности для нормально-закрытого замка или прерывает на заданное время цепь питания нормально-открытого. Кроме механически нажимаемых кнопок в системах контроля доступа применяются бесконтактные кнопки с практически неограниченным ресурсом и еще одним важным достоинством для помещений с большой проходимостью — стена рядом с бесконтактной кнопкой не пачкается. Полезной функцией является также подсветка кнопки.

Соединяем компоненты системы доступа

Решение готово

Пользуясь этим руководством, вы без труда соберете систему контроля доступа, отвечающую вашим требованиям даже в мелочах. Чтобы сэкономить ваше время, мы подобрали наиболее часто запрашиваемые варианты комплектации в готовых решениях.

Формат бесконтактных смарт-карт, защищенных от копирования. Предназначены в первую очередь для идентификации личности и микроплатежных систем. Характеризуются невысокой дальностью чтения (3-10 см).

В этой статье мы с вами познакомимся с наиболее популярным на сегодня решением в области офисной печати, которое дополняет и расширяют возможности самого оборудования. Думаю никого не удивит, если ключевая функция этого решения будет иметь отношение к обеспечению безопасности информации на документах. Безопасность всегда была и будет ключевым пожеланием большинства корпоративных пользователей, ведь суммы денежных потерь от попадания информации не в те руки может составлять миллионы или даже миллиарды рублей.

Для того, чтобы проанализировать предлагаемые на рынке решения в области использования идентификации пользователей, возьмем за основу продукт компании Hewlett-Packard, как ключевого законодателя мод и исторического лидера рынка офисной печати. Решение о котором пойдет речь, носит название HP Access Control.

HP Access Control представляет из себя программный пакет, поставляемый в виде лицензии на использование (одна лицензия на одно устройство печати) и ссылки на скачивание самого софта. Также могут приобретаться, в зависимости от поставленной задачи, дополнительные “железные” аксессуары: внешние и внутренние считыватели для прокси-карт, считыватели для смарт-карт, считыватели для устройств, оборудованных чипом NFC, дополнительные модули памяти на USB-флешках или CF-карточках – правда, последние используются в крайне редких случаях.

Системы идентификации пользователей, такие как HP Access Control, выполняют три основные функции:

- Обеспечение безопасности информации при печати документов;

- Обеспечение экономических выгод от устранения “мусорных” документов, а также использования мониторинга и контроля за печатью;

- Повышение производительности и удобства труда сотрудников.

Для того, чтобы добиться всех перечисленных функций, каждый пользователь получает определенную метку, которая фиксируется в активной директории на сервере компании и является ключом к доступу к его личной очереди печати.

В качестве метки пользователя, или его персонального идентификатора, могут выступать прокси или смарт карты (уже привычные многим из нас как ключи для доступа на территорию бизнес-центров, офисов и организаций), NFC – чипы, встроенные в различные устройства (обычно это смартфоны или планшеты), пин-код – цифровой набор, который должен запомнить сотрудник или же просто мобильный телефон с доступом в защищенную корпоративную сеть по сети WiFi, с установленным на нем приложением HP Access Control Express.

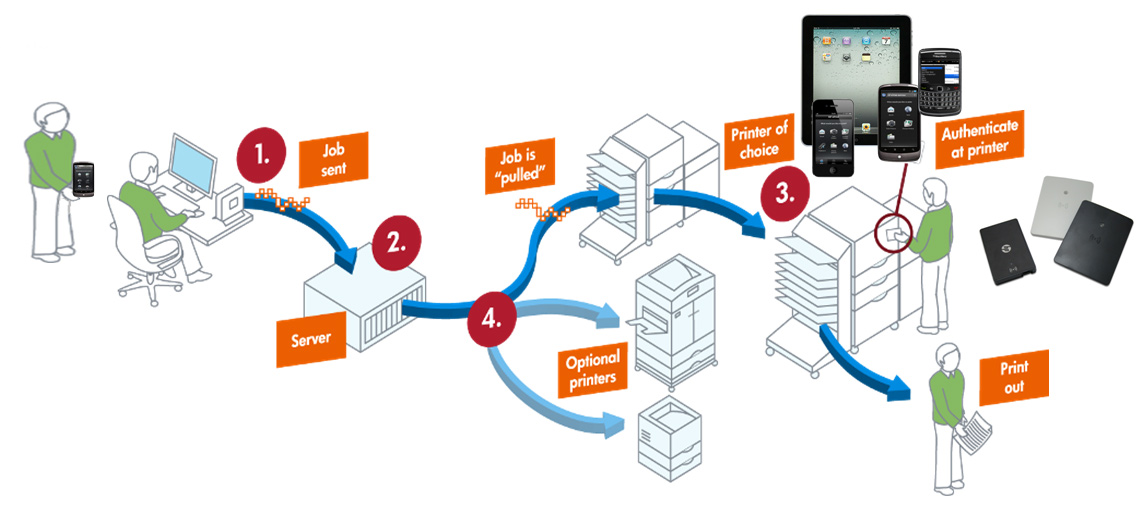

Рассмотрим наиболее часто встречающуюся операцию при работе в офисной среде: печать документов. Ниже приведена схема решения, которая разумеется требует отдельного описания.

Рис.1 Принципиальная схема решения HP Access Control. Задания печати отправляются на сервер, где ожидают идентификации пользователя у того или иного сетевого устройства.

Пользователь отправляет документы на печать – в этой части нет больших отличий от классической организации сетевой печати. Правда тонкости появляются уже на этом этапе. К примеру, пользователю не нужно выбирать конкретный принтер или МФУ, на котором он хочет получить свои документы. Для выбора точки печати пользователю достаточно подойти к выбранному устройству и идентифицировать себя одним из перечисленных выше способов – картой, смартфоном или пин-кодом. Причем устройство может находиться даже на другом этаже организации – главное, чтобы оно было доступно в сети. Идентифицировав себя, или обозначив тем самым свое присутствие у определенного устройства печати, пользователь дает знать Access Control о необходимости подтянуть информацию с сервера по его текущей очереди печати документов. Список заданий в очереди выводится либо на экран устройства печати (у современных МФУ они больше напоминают планшеты, так что пользоваться таким списком действительно удобно), либо на дисплей вашего планшета или смартфона, если использовался соответствующий тип идентификации. Далее, пользователь вправе выбрать задания, которые нужно напечатать, вправе очистить очередь печати от тех заданий, которые он посчитает нужным удалить или же просто оставить задания ждать дальше в очереди печати на сервере. Сама очередь печати формируется в течении рабочего дня и по-умолчанию обнуляется раз в 24 часа (точнее, удаляется конкретное задание из очереди, если оно провисело там 24 часа). Периодичность этой очистки может быть изменена администратором, если на то будет потребность в компании. После выбора задания, указанные документы печатаются прямо в присутствии пользователя. При этом существует 100% гарантия того, что документ не будет перехвачен, пока пользователь идет к принтеру, или же просто документ будет случайно забыт на лотке. Кроме того, пользователь может пакетно получать свои задания – нет необходимости бегать от рабочего места к устройству печати каждый раз, когда он вспоминает о потребности распечатать тот или иной документ. Важно, что пользователь до самого последнего момента может отменить свое задание, даже если оно уже пол дня провисело в очереди печати ожидая разрешения на печать. Тем самым исчезают документы, случайно распечатанные (скажем, более старая версия документа или документы, в которых обнаруживается необходимость в правке уже после того, как было отправлено задание на печать. Вместе с этим, исчезают и потоки документов, улетающих в мусорную корзину рядом с принтером – то есть экономится тонер, чернила, бумага, электроэнергия и ресурс самого устройства печати, потраченные на печать этих “мусорных” документов.

Рис.2 Классический интерфейс современного корпоративного МФУ: большой удобный сенсорный дисплей и специальный слот для установки считывателей умных карт или NFC чипов – на рисунке слева от экрана.

Еще один важный аспект при печати – это возможность подробного мониторинга и лимитирования объемов печати. Сам факт того, что компания следит и знает, что и в каких количествах печатают сотрудники компании или организации, уже создает сильный психологический эффект, приводящий к заметному сокращению нагрузки на устройства печати. Кроме того, возможна реализация схемы квотации печати на сотрудников. При этом в зависимости от своего ранга, сотрудник получает определенное количество страниц, которые он может напечатать. Скажем, 200 страниц в месяц. Если счетчик дойдет до этого значения, а потребность в печати у сотрудника сохранится, то за расширением месячной квоты ему придется обратиться к своему руководству.

В совокупности все перечисленные возможности решения HP Access Control и предоставляют большие выгоды как в плане безопасности, так и в плане комфорта и эффективности труда сотрудников, а для финансовых результатов компании будет крайне значимой возникающая экономия на печати офисных документов.

Cisco ACS (Access Control Server) — система для централизованной аутентификации, авторизации и аккаутинга пользователей на всякого рода оборудовании, в частности на активном сетевом оборудовании различных производителей.

Имея достаточно небольшой опыт работы системным администратором в крупной компании enterprise сегмента пришёл к выводу, что каждый системный администратор в идеале должен иметь одну учётную запись для авторизации на всех необходимых ему ресурсах: сетевое оборудование, серверы, рабочие станции и т. д. Это связано как с удобством администрирования, так и с безопасностью. В случае увольнения человека можно залочить всего одну учёту в одном хранилище и пропадёт доступ абсолютно ко всему. Но идеальных случаев, как известно, не бывает. В статье мы попробуем приблизиться к идеалу и настроим авторизацию пользователей на активном сетевом оборудовании с использованием учётной записи Active Directory.

Итак, в нашей сети 3 кампуса: два пользовательских и серверная ферма.

В соответствие с кампусной структурой построения сети устройства подразделяются на группы: access layer, distribution layer, core layer. Отдельно существует группа border для управления пограничным железом: пограничные маршрутизаторы, сетевые экраны, VPN шлюзы, etc.

Полномочия администраторам предоставляются на основе иерархических политик доступа. Администраторам имеющим небольшой опыт работы разрешается работать только с оборудованием уровня access, причём пользовательского некритичного кампуса. С приобретением опыта администраторам даются полномочия на уровень access серверной фермы. При этом они так же могут работать с пользовательским оборудованием. Для разграничения доступа применяется следующая модель. Структура полномочий представлена на рисунке:

Каждая прямоугольная область — полномочия на оборудование, которые предоставлены определённой группе администраторов

Настройка сервера ACS

После скачивания с торрент-трекера покупки новой железки Cisco 1120 и первоначальной инсталляции мы попадаем на страницу ввода логина и пароля:

Вводим логин и пароль, вбитые при инсталляции и попадаем на стартовую страницу:

Network Resources

В секции Network Resources описываются местоположения, типы устройств и, собственно, сами устройства.

Для начала нам необходимо описать устройства, которые будут подключены к серверу. Заходим в секцию Network Resources → Location и создаём как минимум 3 местоположения устройств: Кампус 1, Кампус 2, Серверная ферма:

В секции Device Type создаём 3 типа устройств: AccessLayerSwitches, DistributionLayerSwitches, CoreLayerSwitches.

Далее в секции Network Devices and AAA Clients описываем ip адреса устройств и привязываем их к местоположениям и типам. Cisco ACS может использовать проколы tacacs+ и radius. Наши устройства будут работать по протоколу Tacacs+, ставим галочку напротив Tacacs+. В поле Shared Secret вбиваем ключ.

Настройки секции Network Resources закончены.

Users and Identity Stores

Переходим к настройке связки с Active Directory. Открываем секцию Users and Identity Stores → External Identity Stores → Active Directory. Заполняем поля. Для соединения с AD необходима учётка доменного администратора. Зачем — не знаю. С учёткой обычного пользователя не работает.

Во вкладке Directory Groups осуществляется привязка к группам Active Directory

Вкладка Directory Attributes нужна для настройки политик для конкретного пользователя.

Настройка связки с AD на этом закончена.

Policy Elements

Переходим к конфигурированию элементов политик. Создадим профиль полного доступа к устройству. Для этого в секции Policy Elements переходим в группу Authorization and Permissions → Device Administration → Shell Profiles. Создаём профиль FullAccess. Во вкладке Common Tasks задаём максимальные привилегии:

Нажимаем Submit. Всё, настройки профилей закончены.

Access Policies

Непосредственно сами политики доступа настраиваются в секции Access Policies.

Для начала необходимо создать политику для работы с Active Directory. Нажимаем на ссылку Access Services и создаём новую политику доступа:

Ставим 2 галочки Identity и Authorization.

Далее необходимо указать по какой политике доступа будут работать устройства. Нажимаем на ссылку Service Selection Rules. Создаём правило по которому будут матчиться устройства, работающие по протоколу tacacs+:

По этому правилу все устройства, запрашивающие данные по протоколу tacacs+ будут обрабатываться политикой, созданной выше.

Переходим непосредственно к настройке политик доступа. В пункте Identity настраивается источник учётных записей. Выбираем Active Directory. В пункте Authorization прописываются правила для авторизации пользователей. По-умолчанию нужные нам столбцы недоступны, их необходимо принудительно активировать нажав кнопочку Customize.

В секции Customize Results выбираются возможные варианты профиля командной строки и набор команд. В нашем случае используется только набор команд.

Для создания правила нажимаем кнопку Create.

Проставляем галочки и условия. Пункт AD1:mailNickname нужен если правило настраивается с привязкой к конкретному имени пользователя, а не всей группе.

Далее необходимо настроить правила в соответствие с первой картинкой.

Примеры настройки tacacs+ авторизации на устройствах Cisco и HUAWEI

Авторизация проходит через через сервер tacacs, если он недоступен, но проверяются локальные учётные записи.

Juniper SRX (хаброюзер m0ps):

Далее в Shell Profiles создаем профиль JuniperFullAccess в Custom Attributes которого создаем атрибут с именем local-user-name и значением — имя шаблона профиля пользователя (в моем примере — REMOTE_SU).

Теперь идем в Access Policies и в меню Authorization создаем соответствующее правило, согласно которого всем авторизовавшимся на девайсах Juniper применяется соответствующий Shell Profile.

Дошли руки собрать лабу.

Все «ок», за исключением того, что все пользователи из АД могут залогиниться на устройства с уровнем привилегий 1. И только пользователи из указанной группы имеют уровень привилегий 15. Нашел документ на циско.ком аналогичный этому топику — в нем все шаги совпадают.

Я что-то сделал не так, или нужно как-то ограничивать возможность логиниться на устройства пользователей, которые не состоят в «интересных» группах?

Прошу прощения, вопрос можно считать снятым. Дело в том, что есть стандартное правило, согласно которого если не одно из сконфигурированных правил не подходит Shell Profile был Permit Access, а вот Command Sets — Denny all Commands.

Соответственно в Shell Profile выбираем DenyAccess и проблема решена.

Думаю стоит уточнить это в статье, т.к. еще кто-то может наступить на эти грабли.

Современные достижения науки и техники обусловили широкое внедрение в нашу жизнь множества электронных систем. Многие из них предназначены для выполнения монотонных, рутинных, но важных действий по авторизации, контролю, а также сбору информации о полученных результатах. Названия подобных систем многим не известны и требуют дополнительной расшифровки. СКУД — одна из таких систем. Это слово для неспециалиста покажется странным, непонятным и требует разъяснения. Тем более, перед тем, как принять решение, какую СКУД выбрать и зачем это нужно.

Что такое СКУД

Итак, СКУД является аббревиатурой и расшифровывается как «Система контроля и управления доступа». Если объяснить простыми словами — это комплекс аппаратно-программных и технических средств, предназначенный для организации входа-выхода. Это могут быть офисы, здания госучреждений, предприятия, торговые и спортивные центры, склады и прочие помещения. Кроме организации доступа, СКУД осуществляет ещё и контрольные функции, предоставляя возможность в последующем проводить анализ информации о посещении и использовать её в нужных целях. Например, позволяет работодателю контролировать приход – уход работников для регулирования трудовых процессов.

Современные СКУД подразделяются на два основных вида: автономные и сетевые. Основным критерием в данном разграничении является способ управления оборудованием и особенности работы контроллера.

Автономные СКУД работают изолированно от других систем. Они предназначены для размещения на 1-2 точках прохода. Чтобы перепрограммировать такой контроллер, необходимо подключение к нему через отдельный интерфейс. В качестве примера можно привести обычный электромагнитный замок или считыватель магнитного ключа на двери.

Сетевые СКУД могут интегрироваться в общую систему безопасности объекта и взаимодействовать с системами видеонаблюдения, пожарно-охранной сигнализации. Управление подобными СКУД осуществляют через выделенный ПК или сервер, с установленным специализированным программным обеспечением.

Рынок систем безопасности имеет высокую конкуренцию между производителями оборудования и программного софта. Российский рынок насчитывает десятки как отечественных, так и зарубежных фирм, ведущих разработки в данном направлении. Рассмотрим ряд основных лидеров в этой сфере, находящихся в ТОП-7 по запросам в поисковых системах Яндекс и Гугл.

«ZkTeco»

Китайская компания «ZkTeco Co., Ltd» широко известна своей направленностью на биометрические методы верификации и предоставляет услуги для крупного и среднего бизнеса. Предприятие владеет более 90 филиалами по всему миру, в т.ч. России и странах СНГ.

«ControlGate»

Российская компания «КонтролГейт» специализируется на программировании и разработке систем безопасности. ПО ControlGate включает в себя полный набор модулей для проведения наблюдения, контроля оборудования, управления доступом, а также анализа и сбора информации. Система безопасности объекта под управлением ПО ControlGate способна работать с широким спектром идентификаторов, в т.ч. и биометрических. При необходимости, есть возможности комбинировать между собой несколько типов идентификаторов. Например, биометрический терминал и считыватель ПИН-кода. Масштабирование системы осуществляется за счет подключения дополнительных модулей.

Основными плюсом софта является его кроссплатформенность, т.е. возможность работать на различных операционных системах (Windows, Linux, MacOs). Это позволяет интегрироваться с оборудованием таких производителей как: Hikvision, Dahua, ZKTeco, IronLogik.

СКУД ControlGate построена на принципах модульности. Существует основной базовый блок, к которому при необходимости подключаются дополнительные (информатор, бюро пропусков, СУРВ, обмен данными). Ярким плюсом служит то, что в базовом модуле предустановлены следующие компоненты: непосредственно контроль доступа, видеосистема, генератор отчетов, среда выполнения пользовательских сценариев, планировщик задач.

«PERCo»

Компания «PERCo» входит в число ведущих отечественных производителей оборудования в области безопасности. Комплексные ПО СКУД представлено системами PERCo-Web, PERCo-S-20 и PERCo- S-20 «Школа».

PERCo-Web устанавливается на отдельный компьютер и позволяет работать другим пользователям через веб-интерфейс. Система контролирует доступ лиц в здания, разграничение прав входа в помещения и учет времени работы персонала.

Основным назначением ПО PERCo-S-20 является организация комплексной работы систем безопасности предприятия. ПО координирует работу СКУД с системами пожарно-охранной сигнализации и видеонаблюдения.

Система PERCo-S-20 «Школа» разработана специально для установки в учебных заведениях. Она предназначена для недопущения прохода посторонних, ведет учет посещаемости учащихся с одновременным уведомлением родителей о времени прихода и ухода ребенка.

«RusGuard»

Важной особенностью является то, что покупателю оборудования передается комплект ПО бесплатно. В дальнейшем осуществляется бесплатная техподдержка. В то же время специалисты, отмечают достаточно высокую стоимость самого оборудования, что нивелирует плюсы от бесплатного программного обеспечения.

«Parsec»

Разработчиком и производителем данного программного обеспечения является ООО «Диамант групп». Компания занимается реализацией решений в сфере безопасности и идентификации объектов.

Программное обеспечение компании представлено программными модулями PNSoft и PNOffice, которые имеют множество вариаций для различных комбинаций оборудования. ПО PNSoft применяется на СКУД, устанавливаемых на предприятиях, в то время как PNSoft используется в системах доступа небольших объектов и больше ориентирован на учет и контроль персонала.

«HID Global»

Компания «HID Global» являет мировым лидером по производству СКУД. Головной офис компании расположен в г.Остин, штат Техас (США).

Программное обеспечение компании имеет весьма широкую направленность и используется в СКУД для физического и логического доступа персонала, а также в сфере выпуска финансовых инструментов. Софт от HID Global используется для регистрации биометрических параметров и аутентификации, выпуска идентификационных карт для банковского и финансового секторов. Также он широко применяется в операционных системах для микрочипов, а также в сфере Internet of Things (IoT).

Вместе с тем при всей разнонаправленности и плюсах разработок HID, в ПО имеется существенный минус – его цена. Впрочем, высокая стоимость программного обеспечения характерна практически для всех продуктов зарубежного производства.

«Sigur»

Владельцем данного бренда является российская компания «ПромАвтоматика», которая работает в сфере создания СКУД с 2006 года. За это время, бренд «Sigur» стал весьма известен на российском рынке систем для безопасности.

Программное обеспечение компании имеет модульную архитектуру и позволяет при необходимости увеличивать возможности системы через установку дополнительных модулей. Доступ ко всем модулям, установленным на сервере, осуществляется удаленно через веб-интерфейс. Решения, созданные компанией, позволяют вести учет рабочего времени, осуществлять защищенную идентификацию по смартфону, вести наблюдение за событиями на охраняемом объекте.

Заключение

На рынке услуг систем безопасности работает множество различных фирм. В одной статье невозможно отразить их все и полностью ответить на вопрос: «Какую СКУД выбрать?» В данном обзоре рассмотрены общие особенности софта только ведущих компаний по производству программного обеспечения для СКУД. В любом случае, бесспорно одно, средства СКУД уже прочно вошли в нашу жизнь. Их использование является уже не роскошью, а жизненной необходимостью для полноценного и безопасного функционирования различных объектов независимо от форм собственности.

Читайте также: