Try hack me что это

Обновлено: 05.07.2024

Привет Форумчани. Я вот в последнее время заметил многих людей которые используют прогу TryHackMe или сайт.

Я вот не понимаю для чего он предназначен? Почему его все используют, говорят что он нужен для практики, или чего-то там еще.

Буду рад если ответите.

Pernat1y

Ты сам ответил на свой вопрос.Для практики в пентесте.

Pernat1y

Ты сам ответил на свой вопрос.Для практики в пентесте.

Muxtar

Ты сам ответил на свой вопрос.Для практики в пентесте.

Qulan

Привет Форумчани. Я вот в последнее время заметил многих людей которые используют прогу TryHackMe или сайт.

Я вот не понимаю для чего он предназначен? Почему его все используют, говорят что он нужен для практики, или чего-то там еще.

Try hack me что это

Hands-on cyber security training through real-world scenarios

Byte-sized gamified lessons

Learning cyber security on TryHackMe is fun and addictive. Earn points by answering questions, taking on challenges and maintain your hacking streak through short lessons.

Learn and Practice

Learn by following a structured paths and reinforce your skills in a real-world environment by completing guided, objective-based tasks and challenges.

Hands-on hacking for all skill levels

Learn cyber security with fun gamified labs and challenges

Exercises in every lesson

TryHackMe goes way beyond textbooks and focuses on fun interactive lessons that make you put theory into practice. You'll get an immersive learning experience with network simulations, intentionally vulnerable technology based on real world examples and more.

Beginner Friendly

New to security? No problem! We have learning paths that will teach you the fundamental cyber security skills, which will help set you up to land a job in cyber security.

Start Hacking Instantly

We give you all the tools you need to start learning. Access a machine with the security tools you'll need through the browser, and starting learning from anywhere at any time. All you need is an internet connection!

Real-world Networks

Take your cyber security training to the next stage by learning to attack and defend computer networks similar to those used by various organisations today.

Community

Connect with other like-minded cyber security students and join our huge community. Ask questions, share knowledge and meet people on the same journey as you.

Эпилог

Какие из всего этого следуют практические выводы?

Ну, самый очевидный: система инфобеза TryHackMe полное **** нужно менять дефолтные пароли на своих Kali и Parrot OS на более безопасные. Обезопасит ли это в полной мере вас при вот таком вот «уровне» защиты сети на платформе TryHackMe? Определённо нет.

Думаю, мне не стоит тут перечислять, что, помимо простого брутфорса SSH, существует еще куча методов получить доступ к вашей системе. А дальше можете выбрать, что злоумышленник захочет:

Включить вашу рабочую машину в ботнет;

Покопаться во внутрикорпоративной сети компании и вашей личной инфе;

Провести атаки на другие ресурсы с использованием вашей пентест-машины и из-под вашего IP;

Помайнить криптовалюты на вашем оборудовании (а почему бы, собственно, и нет?);

Всё, что пришло вам в голову к этому моменту …

А также не забываем, что после перезагрузки стенда вся информация с него удаляется, в том числе и логи. Можно, конечно, уповать на то, что у TryHackMe всё обязательно логируется и записывается, особенно все действия пользователя на виртуалках, но что-то мне мало верится в реальность этого варианта.

Особенно меня «порадовала» реакция платформы TryHackMe на багрепорт всей этой ситуации.

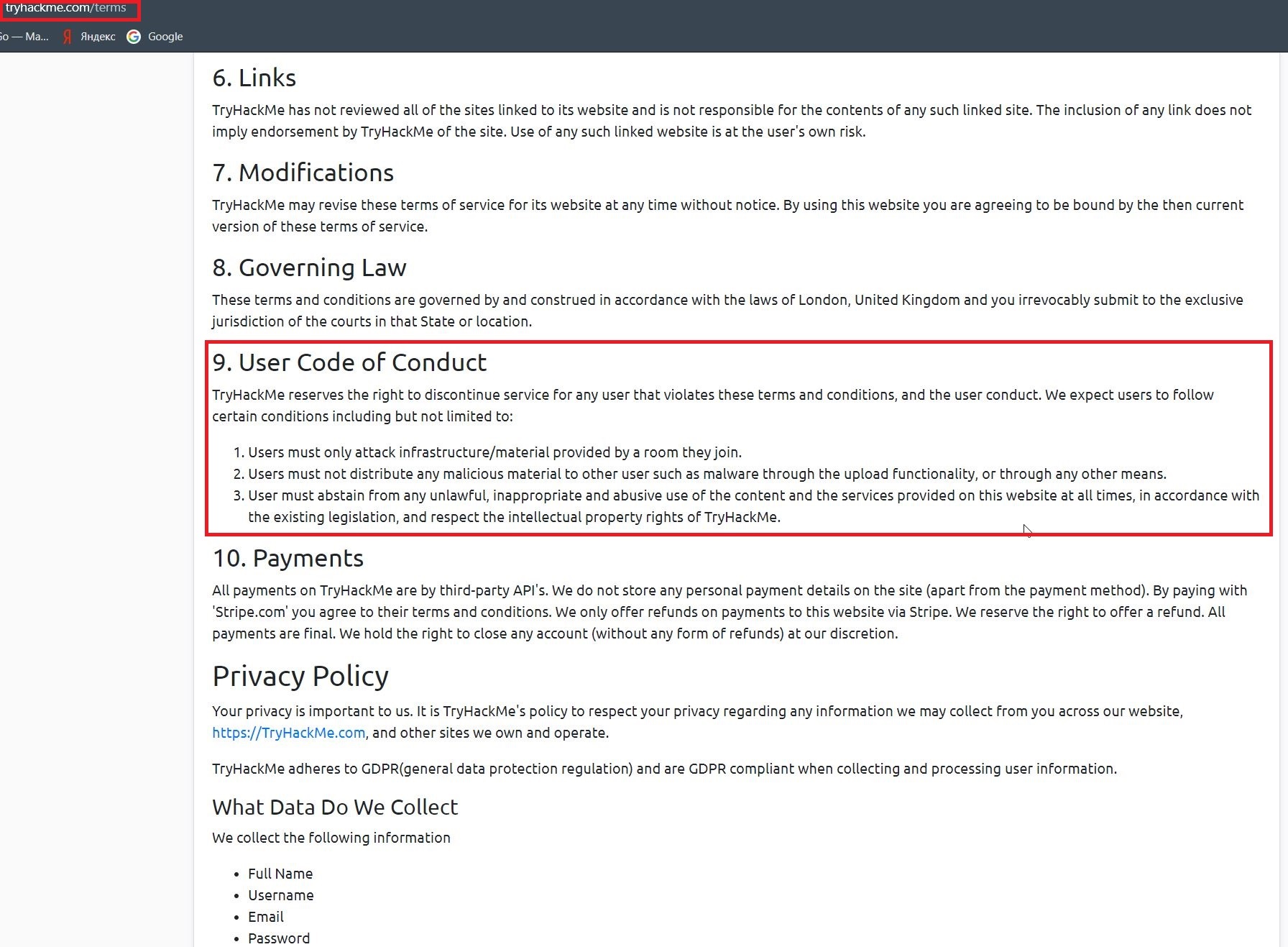

Первичный отчет был направлен в TryHackMe 2 мая 2021. Оригинальная статья вышла 25 мая 2021. Вместо того, чтобы заняться решением этой проблемы, руководство платформы TryHackMe прислало письмо, в котором просто решило прикрыться пунктом 9 правил пользования платформой.

TryHackMe на полном серьёзе считает, что всё у них нормально, и что вместо принятия технических мер можно ограничиться вот этой вот писулькой в правилах пользования платформой. Она как-то сможет оградить пользователей от реальных злоумышленников?

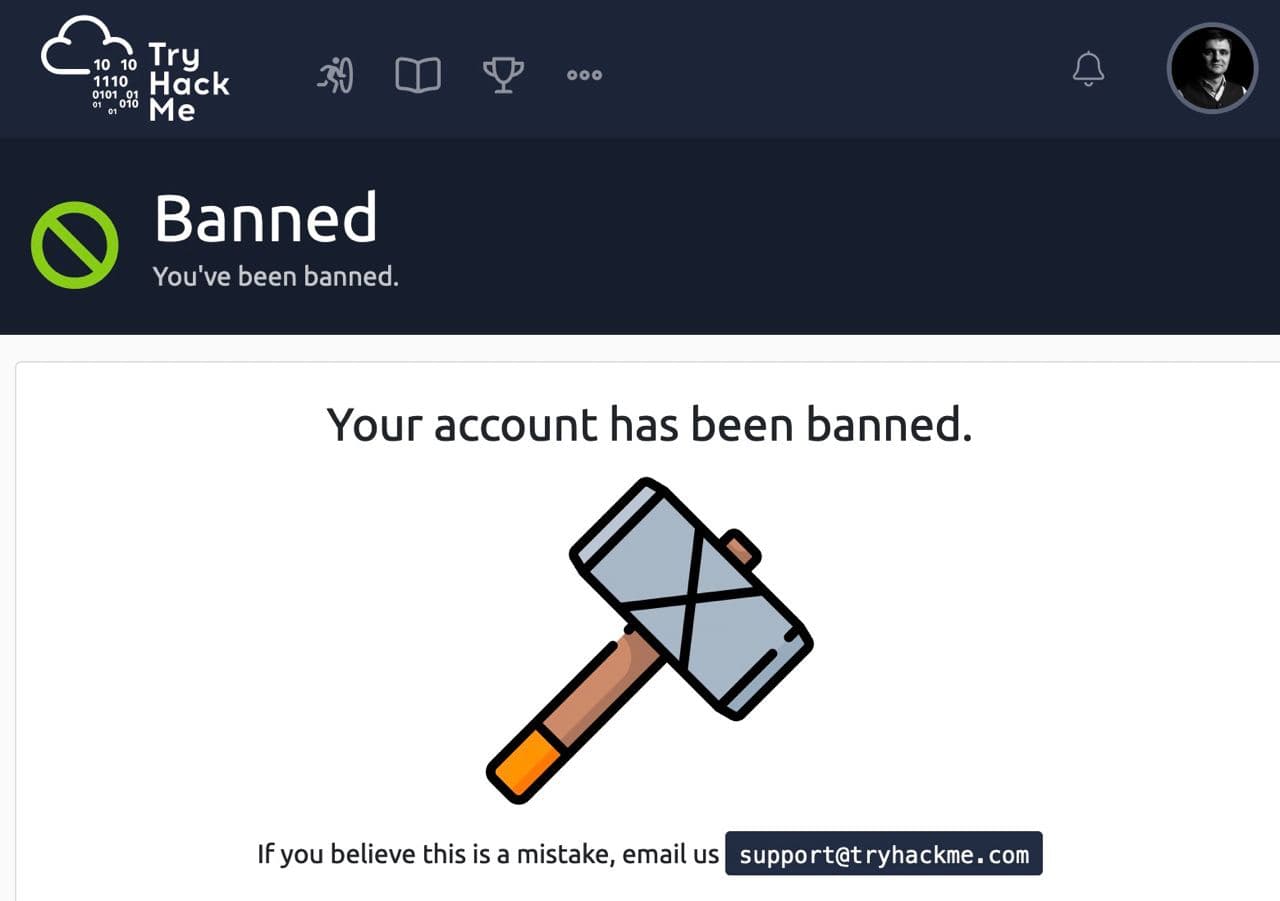

Ну и вишенка на торте:

Бан аккаунта. Отличная работа, TryHackMe. Вместо решения проблемы вы просто забанили человека, который указал вам на косяк в системе инфобеза …

Решайте сами, стоит ли пользоваться вот такими образовательными порталами, которые спокойно позволяют взламывать своих пользователей.

Лично моё мнение: в случае реальной атаки на вас платформа просто открестится от ответственности всё тем же замечательным пунктом 9 своего соглашения.

Ну а что? Это же не платформа положила болт на защиту пользователей, а злоумышленник, наплевав на все писульки TryHackMe, просто взял и использовал ваш Kali для противоправных действий в адрес третьих лиц.

Content Variety

Choose from over 300 existing cyber security rooms. Our content caters to all experience levels and teaches skills that can be applied in the industry. Your students can start their own vulnerable virtual machines in the cloud, ready to be compromised.

We have both offensive and defensive modules for all experience levels that you can use, check them out:

Кульминация

А вот давайте и проверим, че там по SSH. Тут тоже применим немножко автоматизации. Закидываем на стенд sshpass, благо и curl, и wget уже заботливо установлены админами платформы заранее. Как говорится, всё для вас, даже вода из-под крана.

Опа! Не ставится.

Прав нет. А если найду?

Ну root-то точно на стенде закрыт! Для итогового выполнения упражнения стенда root не нужен, а, стало быть, и у пользователя kay не должно быть прав на sudo. Верно же?

Ну, тут даже без комментариев …

Устанавливаем sshpass и колдуем легкий скрипт в bash для перебора:

All through the browser

Have your students start their own browser-based Kali Linux machine. Remove the need for complicated set up's and give your students everything they need - say goodbye to configuring OpenVPN connections.

Завязка сюжета

Есть много разных платформ для обучения инфобезу. И коль скоро эти платформы затрагивают такой важный в IT-отрасли сегмент, то неплохо было бы им самим соответствовать. Так мы думаем, когда заходим на них.

Однако, как показала практика, тут тоже работает славный принцип «х*як, х*як, и в продакшн».

Когда мы подключаемся по VPN к платформе, мы не можем взаимодействовать с другими хостами в сети, кроме самих виртуальных машин для взлома. Верно? Верно!

Ну, а что по поводу самих виртуальных стендов? Они-то, наверное, тоже не могут взаимодействовать с кем попало?

А вот и нет! Виртуальный стенд, как оказалось, видит всех и вся в сети.

В качестве тестовой точки я выбрал виртуалку «Basic Pentesting».

В роли атакующего у нас .

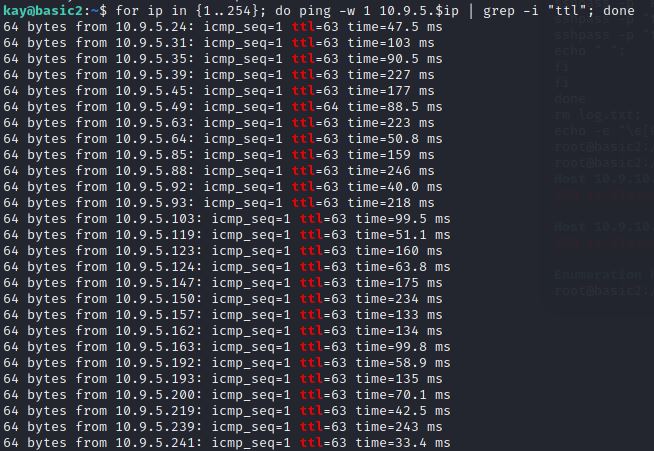

Быстренько получив пользователя kay по сюжету виртуалки, начнем проверять, как же TryHackMe решила проблему с тем, что виртуалка может взаимодействовать с абсолютно всеми пользователями. Проверяем свою же подсеть. В моем случае это была 10.9.5.0

Ищем живых соседей

Жизнь есть. Так, а другие подсети видим? Ну, например, 10.9.4.0 …

Ищем еще

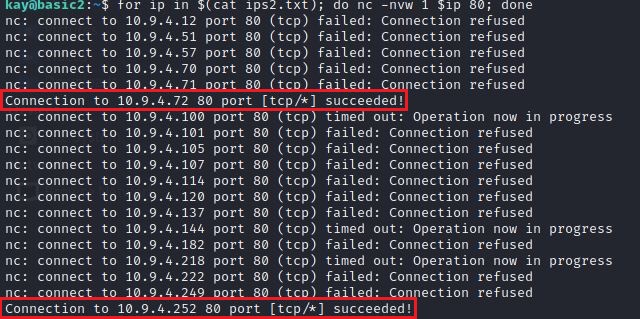

Так, отставить панику! Это же еще ничего не доказывает и не значит, что я смогу подключиться по SSH или проверить, есть ли там поднятый Apache.

Сводим все живые IP адреса в вордлист и пробегаем их nc по 80 порту, благо nc заботливо установлен админами платформы.

Ищем открытый 80 порт

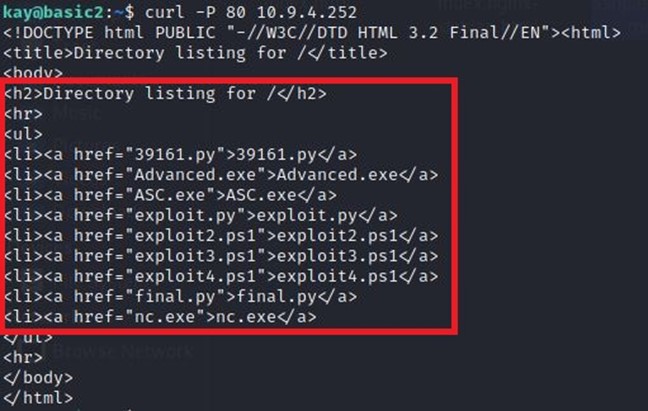

А вот и первые претенденты. CURL’луем 10.9.4.252 и видим там типичный листинг директории www человека, который решает виртуалки:

Уверен, что у многих директория веб-сервера на Kali выглядит примерно также

Развязка

Проверять будем 3 самые основные связки логин/пароль для Kali и Parrot OS:

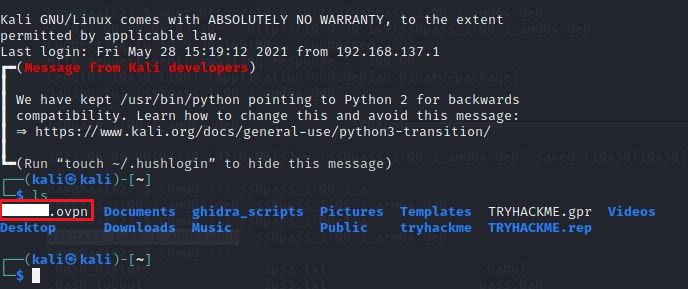

А вот и первый «БЕЗОПАСНИК» с дефолтными логином и паролем. И сразу натыкаемся на ovpn файл для доступа к TryHackMe. Если у человека оплачен VIP, то мы только что сэкономили на подписке …

Привет привет ovpn файл

Ну как бы вот .

Lab Suggestions

We will personally recommend which of our labs align to your course syllabus, so you don't have to spend time finding the right content!

Learn how to use Linux, an operating system used by many servers and security tools.-

- Get introduced to the Linux basics by learning how to use fundamentally important commands. Put this into practice by starting & accessing your own remote Linux machine - Test your students Linux skills by having them find flags using various Linux commands and concepts, with a fun Linux lab challenge

-

- Learn how the web works - Learn the basics and major components of Burp Suite, the de facto tool to use when performing web app testing - Learn about and exploit each of the OWASP Top 10 vulnerabilities; the 10 most critical web security risks - Four rooms in this module

-

- Introduction to networking theory & basic networking tools - An in depth look at scanning with Nmap, a powerful network scanning tool - Learn about, then enumerate and exploit a variety of network services and misconfigurations

-

- Learn to use Metasploit, a tool to probe and exploit vulnerabilities on networks and servers - Learn about active recon, web app attacks and privilege escalation - This is a machine that allows you to practise web app hacking and privilege escalation - Hack into a Windows machine by using metasploit to gain initial access, utilise powershell for Windows privilege escalation enumeration & learn a new technique to get Administrator access

-

- Identify how attackers are developing their techniques to use in your defensive strategy - Analyse malicious files to prevent malicious actions and identify attacks - Learn how to configure and utilise tooling to ensure that suspicious activity is quickly identified and dealt with in your environment - Incidents are inevitable. Learn how to identify and respond to them - The best way to understand how attackers work is to get hands on experience with their techniques

Email us your course syllabus today!

Upload your labs

Upload your own virtual machines and resources that you can use to create your own courses with supporting tasks and questions. Then privately distribute your material to your students.

Save time and money by letting us host, maintain and start your machines whenever you want!

Share TryHackMe Classrooms & Get Swag!

Receive free TryHackMe swag when someone you know commits to the teaching dashboard, that heard about it from you!

What're you waiting for? Sharing this page with your Company, University or College and get free merch!

Hack.me: Ещё одна площадка для оттачивания навыков в области ИБ

Всем доброго времени суток, сегодня не будет VulnHub'a. Сегодня рассмотрим его альтернативу hack.me. На котором содержится не мало интересных площадок для взлома, на различные темы. В этой статье рассмотрим BeachResort. Как пишет автор, это не типичный CTF, тут вместо флагов, нас просят проверить CMS сайта на безопасность, а заодно узнать следующее:

- Имя администратора сайта

- Название БД

- Список таблиц

- Список всех файлов в корневой директории CMS

- Лицензионный ключ

- Содержимое очень секретного файла

Приступим

После старта, нам становится доступна временная ссылка на уязвимый сайт. Побродив по сайту, ничего интересного на нём не находим, поэтому перейдём к сканированию скрытых директорий:

Как и ожидалось, тут есть форма авторизации:

И так как от нас требуется узнать информацию о БД и её содержимом, то вероятно мы имеем дело с SQL injection. Осталось её найти:

Sqlmap успешно справился с поставленной задачей, выдал название базы данных: supercms и вот такой Payload:

Payload: user=admin' UNION ALL SELECT CONCAT(0x7176707a71,0x6964745475644f6f614968737948504a5a484b496a4f476355556b4172726d4f56766d6d53755276,0x71766a6b71)-- OFdY&pass=admin

Переходим к списку таблиц:

Таблица groups нам не интересна, в задании что-то говорилось про лицензионный ключ. Посмотрим соответствующую таблицу:

Ещё 1 пункт завершён, осталось взглянуть на список пользователей, заодно, вероятно там должно быть имя администратора CMS:

Админ найден, и даже большую часть паролей sqlmap за нас расшифровал, чтобы найти последний, воспользуемся Hashcat'ом:

И через несколько секунд получаем требуемый пароль:

2bfea2ff114ccd30d95e176a1d25346a:!superadmin!

Пробуем авторизоваться, и попадаем вот на такую страницу:

В целом ничего интересного, кроме страницы с возможностью загрузить изображение:

Попробовав загрузить простенький шелл, получаем ошибку:

Ок, зальём туда b374k, предварительно обработав запрос плагином Tamper Data для Firefox. Всё что нужно, это заменить название файла в перехваченном запросе на b374k.jpg.php, и добавив в начало файла сигнатуру GIF89а:

Приступим к выполнению последних заданий, а именно получим список файлов и директорий:

Тут же находим файл secret.noop, который является последним звеном:

Все задания выполнены, можно смело отправлять ответы автору, для подтверждения прохождения.

«Hack Me на TryHackMe», или Небезопасное изучение инфобеза на известной платформе

Привет, Хабрчане. Сегодня мы поговорим об одной проблеме, которую обнаружил мой хороший знакомый Иван Глинкин.

Это очень серьезный косяк с безопасностью платформы для обучения пентесту TryHackMe. Заключается он в том, что виртуальные стенды видят абсолютно все в сети, и их можно использовать для атаки на пользователей сервиса.

Написать эту статью меня подтолкнули 3 причины:

Прошло уже более двух недель, а воз и ныне там. Никаких действий со стороны платформы TryHackMe не последовало;

Платформа ответила только хамством, а затем забанила аккаунт Ивана (об этом далее);

Автору оригинала очень лень переписывать статью на русском языке.

Эта уязвимость была изначально найдена не мной, но я получил у автора оригинала разрешение на использование материалов оригинальной статьи и публикацию на русском языке. И уже я перепроверял, что конь всё ещё не валялся в системе инфобеза платформы TryHackMe, и использовать ее, мягко говоря, не очень безопасно. Ссылка на оригинальную статью.

Читайте также: