Ad control что это

Обновлено: 18.05.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

А что для динамического контроля доступа представляют собой ресурсы?

- Свойство ресурса представляет собой некую сущность, описывающую какую-либо конкретную характерную особенность ресурса, которым могут выступать такие объекты как, скажем, файлы или папки. По сути, это свойство играет роль при создании централизованных правил доступа, а именно служит для определения самих целевых ресурсов, а также непосредственно разрешений. В таких свойствах ресурса содержатся предполагаемые значения, которые определены для самого объекта, и хранятся они в атрибуте msDS-ClaimPossibleValues объекта. Помимо этого, между прочим, свойство ресурса также используется для классификации самого ресурса;

- Свойство ссылочного ресурса, или – как также принято его называть – ссылочное свойство ресурса, в свою очередь, представляет собой, грубо говоря, свойство ресурса, использующее существующий тип утверждения в качестве своих предложенных значений. Что это означает? По сути, объекты ссылочных свойств ресурса отличаются от объектов свойств ресурса тем, что они не хранят свои значения, а используют их из DN ссылающегося объекта утверждения в атрибуте msDS-ClaimSharesPossibleValuesWith. Получается, что используя ссылочное свойство ресурса, сами свойства ресурса всегда будут допустимы для сравнения с типом утверждения в самих централизованных правилах доступа, на которые они ссылаются, тем самым уменьшая ручную поддержку согласованности данных.

Что такое домен?

Домены Windows предоставляют сетевым администраторам возможность управлять большим количеством компьютеров и контролировать их из одного места. Один или несколько серверов, известных как контроллеры домена, контролируют домен и компьютеры на нём.

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена. Это означает, что вы можете войти в систему с одним и тем же именем пользователя и паролем на любом компьютере, присоединённом к домену.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах. Все настройки контролируются из одного места. Это также «блокирует» компьютеры. Вероятно, вам не будет разрешено изменять многие системные настройки на компьютере, присоединённом к домену.

Другими словами, когда компьютер является частью домена, организация, предоставляющая этот компьютер, управляет и настраивает его удалённо. Они контролируют ПК, а не тот, кто им пользуется.

Поскольку домены не предназначены для домашних пользователей, к домену можно присоединить только компьютер с версией Windows Professional или Enterprise. Устройства под управлением Windows RT также не могут присоединяться к доменам.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Что такое Active Directory

Active Directory — это технология Microsoft, которая представляет собой распределенную базу данных, в которой хранятся объекты в иерархическом, структурированном и безопасном формате. Объекты AD обычно представляют пользователей, компьютеры, периферийные устройства и сетевые службы. Каждый объект уникально идентифицируется своим именем и атрибутами. Домен, лес и дерево представляют собой логические подразделения инфраструктуры AD.

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Глобальный каталог

Это контроллер домена, который хранит копии всех объектов леса. Он дает юзерам и программам способность искать объекты в любом домене текущего леса с помощью средств обнаружения атрибутов, включенных в глобальный каталог.

Глобальный каталог (ГК) включает в себя ограниченный набор атрибутов для каждого объекта леса в каждом домене. Данные он получает из всех разделов каталога доменов в лесу, они копируются с использованием стандартного процесса репликации службы Active Directory.

Схема определяет, будет ли атрибут скопирован. Существует возможность конфигурирования дополнительных характеристик, которые будут создаваться повторно в глобальном каталоге с помощью “Схемы Active Directory”. Для добавления атрибута в глобальный каталог, нужно выбрать атрибут репликации и воспользоваться опцией “Копировать”. После этого создастся репликация атрибута в глобальный каталог. Значение параметра атрибута isMemberOfPartialAttributeSet станет истиной.

Для того чтобы узнать местоположение глобального каталога, нужно в командной строке ввести:

Что такое Active Directory – как установить и настроить

Дает возможность соблюдать групповую политику, применяющую однотипность параметров и ПО на всех подконтрольных ПК с помощью System Center Configuration Manager.

Если простыми словами для начинающих – это роль сервера, которая позволяет из одного места управлять всеми доступами и разрешениями в локальной сети

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Рабочие группы использовались для общего доступа к домашним файлам и принтерам в предыдущих версиях Windows. Теперь вы можете использовать домашнюю группу чтобы легко обмениваться файлами и принтерами между домашними ПК. Рабочие группы теперь переведены в фоновый режим, поэтому вам не нужно о них беспокоиться — просто оставьте имя рабочей группы по умолчанию WORKGROUP и настройте общий доступ к файлам домашней группы.

Есть несколько различий между доменами и рабочими группами:

- В доменах, в отличие от рабочих групп, могут размещаться компьютеры из разных локальных сетей.

- Домены могут использоваться для размещения гораздо большего числа компьютеров, чем рабочие группы. Домены могут включать тысячи компьютеров, в отличие от рабочих групп, у которых обычно есть верхний предел, близкий к 20.

- В доменах имеется по крайней мере один сервер — это компьютер, который используется для управления разрешениями и функциями безопасности для каждого компьютера в домене. В рабочих группах нет сервера, и все компьютеры равноправны.

- Пользователям домена обычно требуются идентификаторы безопасности, такие как логины и пароли, в отличие от рабочих групп.

Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Что может администратор сети через Active Directory?

Не всем в вашей организации обязательно нужен доступ ко всем файлам/документам, имеющим отношение к вашей компании. С помощью Active Directory вы можете предоставить отдельным пользователям разрешение на доступ к любым файлам/дискам, подключённым к сети, чтобы все участвующие стороны могли использовать ресурсы по мере необходимости. Кроме того, вы можете указать ещё более точные разрешения. Чтобы проиллюстрировать это, давайте рассмотрим пример: предположим, у вашей компании есть каталог в сети для всех документов, относящихся к кадрам. Сюда могут входить любые формы, которые нужны сотрудникам для подачи в отдел кадров (официальные запросы, официальные жалобы и так далее). Предположим также, что в каталоге есть таблица, в которой указано, когда сотрудники будут в отпуске и отсутствовать в офисе. Ваш сетевой администратор может предоставить всем пользователям доступ к этому каталогу только для чтения, что означает, что они могут просматривать документы и даже распечатывать их, но они не могут вносить какие-либо изменения или удалять документы. Затем администратор может предоставить расширенные права вашему менеджеру/директору по персоналу или любому другому сотруднику отдела кадров, которому потребуется редактировать файлы, хранящиеся в каталоге.

Ещё одним огромным плюсом для сетевых администраторов, использующих Active Directory, является то, что они могут выполнять обновления в масштабе всей сети одновременно. Когда все ваши машины автономны и действуют независимо друг от друга, вашим сетевым администраторам придётся переходить от машины к машине каждый раз, когда необходимо выполнить обновления. Без Active Directory им пришлось бы надеяться, что все сотрудники обновят свои машины самостоятельно.

AD позволяет централизовать управление пользователями и компьютерами, а также централизовать доступ к ресурсам и их использование.

Вы также получаете возможность использовать групповую политику, когда у вас настроена AD. Групповая политика — это набор объектов, связанных с подразделениями, которые определяют параметры для пользователей и/или компьютеров в этих подразделениях. Например, если вы хотите сделать так, чтобы в меню «Пуск» не было опции «Завершение работы» для 500 лабораторных ПК, вы можете сделать это с помощью одного параметра в групповой политике. Вместо того, чтобы тратить часы или дни на настройку правильных записей реестра вручную, вы создаёте объект групповой политики один раз, связываете его с правильным OU (organizational units, организационные единицы) или несколькими OU, и вам больше никогда не придётся об этом думать. Существуют сотни объектов групповой политики, которые можно настроить, и гибкость групповой политики является одной из основных причин доминирования Microsoft на корпоративном рынке.

Active Directory Domain Services

Когда люди говорят «Active Directory», они обычно имеют в виду «доменные службы Active Directory» (Active Directory Domain Services, AD DS). Важно отметить, что существуют другие роли/продукты Active Directory, такие как службы сертификации, службы федерации, службы облегчённого доступа к каталогам, службы управления правами и так далее.

Доменные службы Active Directory — это сервер каталогов Microsoft. Он предоставляет механизмы аутентификации и авторизации, а также структуру, в которой могут быть развёрнуты другие связанные службы (службы сертификации AD, федеративные службы AD и так далее). Это совместимая с LDAP база данных, содержащая объекты. Наиболее часто используемые объекты — это пользователи, компьютеры и группы. Эти объекты могут быть организованы в организационные единицы (OU) по любому количеству логических или бизнес-потребностей. Затем объекты групповой политики (GPO) можно связать с подразделениями, чтобы централизовать настройки для различных пользователей или компьютеров в организации.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Как проверить какая версия DirectX установлена на компьютере

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Используя командную строку (PowerShell) вы также можете узнать, прикреплён ли компьютер к домену или входит в рабочую группу.

Для этого выполните команду (можно за один раз всё скопировать-вставить в окно терминала):

Диспетчер серверов и Windows Admin Center

Управлять всем этим можно через различные программы. Более старым вариантом является Диспетчер серверов (Server Manager). Он позволяет установить Active Directory Domain Services (AD DS) и назначить компьютеру роль Domain Controller (DC).

Новым ПО для управления компьютерами является Windows Admin Center. Данное программное обеспечение является облегчённым с технической точки зрения (работает в веб браузерах), но при этом более функциональное с точки зрения возможностей. Microsoft активно продвигает Windows Admin Center как приложение которое включает в себя функциональность Диспетчера серверов (Server Manager), а также превосходит её, предлагая множество дополнительных функций и удобные интерфейсы для управления и мониторинга компьютерами.

На самом деле, Windows Admin Center не является полноценной заменой ни для Server Manager, ни для другой оснастки. Это программное обеспечение сильно облегчает выполнение многих популярных действий по администрированию компьютеров и серверов, но для некоторых узкоспециализированных настроек требуется другое ПО.

Мы рассмотрим работу с Active Directory в каждом из этих приложений. Также мы рассмотрим развёртывание и управление Active Directory в PowerShell.

Динамический контроль доступа: что собой представляют ресурсы

Ты должен увидеть это сам. Не поздно отказаться. Потом пути назад не будет.

Примешь синюю таблетку — и сказке конец.

Ты проснешься в своей постели и поверишь, что это был сон.

Примешь красную таблетку — войдешь в страну чудес.

Я покажу тебе, насколько глубока кроличья нора.

К/ф. «Матрица»

В двух предыдущих статьях настоящего цикла мы с вами начали разбирать богатейшие функциональные возможности технологии динамического контроля доступа, позволяющие перевести на существенно новый уровень всю вашу модель управления ресурсами, расположенными непосредственно на файловых серверах. По большому счету, за две статьи рассмотреть мы с вами успели довольно-таки немного, а именно: я привел базовые сценарии использования этой технологии, а также вы узнали о том, что собой представляют утверждения и как можно управлять уникальными типами утверждений. Но ведь очевидно, что полученных из этих статей знаний недостаточно для того, чтобы иметь четкое представление о данной технологии и начать у себя в организациях разрабатывать свои уникальные сценарии.

В этой статье мы с вами копнем еще глубже и посмотрим на то, что же собой в концепции DAC-а представляют собой ресурсы и списки свойств ресурсов, что также является неотъемлемой частью технологии динамического контроля доступа. То есть, вероятнее всего, это статья будет предпоследней перед тем как мы начнем создавать централизованные политики доступа и переходить к сценариям, о которых я так много говорил в первой статье этого цикла. Ну что же, далее я предлагаю нам проверить, «насколько глубока эта кроличья нора»…

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Контроллер домена

Сервер, который хостит AD DS — это Контроллер домена (Domain Controller (DC)).

Репликация данных в Active Directory

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

Что такое делегирование AD

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Что нужно для Active Directory

Active Directory можно включить на компьютерах с Windows Server. На не серверных компьютерах (например, с Windows 10), можно установить и включить Active Directory Lightweight Directory Services, то есть средства удалённого администрирования сервера: средства доменных служб Active Directory и служб облегчённого доступа к каталогам. Они предоставляют сервер LDAP (Lightweight Directory Access Protocol, облегчённый протокол доступа к каталогам). Он работает как служба Windows и предоставляет каталог для аутентификации пользователей в сети. Это лёгкая альтернатива полноценному серверу Active Directory, которая будет полезна только в определённых бизнес-сетях.

Управление объектами свойств ресурса при использовании Windows PowerShell

Как в случае с типами утверждений, да и практически с любыми функциональными возможностями Windows Server 2012, управлять объектами свойств ресурса вы можете не только средствами центра администрирования Active Directory, но также для написания сценариев и автоматизации ваших действий можно использовать богатейшие возможности Windows PowerShell. Для управления свойствами ресурсов используются командлеты ADResourceProperty, то есть New-ADResourceProperty для их создания, Set-ADResourceProperty для изменения существующих объектов, а также Remove-ADResourceProperty, который отвечает за удаление последних.

Итак, сейчас попробуем создать объект свойство ресурса под названием Depart, где будут указаны различные должности (в этом примере Маркетинг, Бухгалтерия, Финансисты), которые должны фигурировать при изменении условного выражения. Значит, следует использовать такой командлет:

Этичный хакинг и тестирование на проникновение, информационная безопасность

Аудит Active Directory: цели, недостатки штатной системы аудита и пути их преодоления

Дорогие хабровчане,

Предлагаем вашему вниманию переведенный на русский язык фрагмент книги Дон Джонса, MVP, титулованного специалиста и просто очень популярного в США автора.

Существует три “А” безопасности Active Directory (AD) – аутентификация, авторизация, аудит. В этом посте мы приведем фрагмент перевода из книги Don Jones “Active Directory Troubleshooting, Auditing, and Best Practices”, посвященный аудиту AD.

Цели штатных инструментов аудита

Цель аудита довольно тривиальна: отслеживать все, что кто-либо делает. В контексте AD это означает, что нужно отслеживать использования всех привилегий, таких как изменения членства в группах или разблокировка учетных записей пользователей. Также это означает, что необходимо фиксировать действия пользователей, такие как успешные и неудачные входы в систему. Посмотрим шире – и для Windows это означает, что аудит включает еще и доступ к файлам и папкам, равно как и изменения разрешений доступа к файлам.

Ваша цель при осуществлении аудита может отличаться от тех, которые достигаются в рамках архитектуры аудита операционной системы. Помните, что система аудита, используемая в Windows – включая AD, которая представляет собой копию архитектуры файловой системы, пришла к нам из ранних 90-х, когда появилась Windows NT. В то же время, в Microsoft тогда не могли предположить, что будут существовать организации с тысячами файловых серверов, сотнями контроллеров доменов и тысячами других серверов, на которых работают Exchange, SQL Server, SharePoint и другие бизнес-платформы. Мы будем рассматривать ниже то, что штатные инструменты аудита Windows не всегда масштабируемы в крупных инфраструктурах или даже для компаний среднего размера. Может быть, Вы хотели бы, чтобы каждое событие в ИТ-инфраструктуре фиксировалось системой аудита, однако это может создать проблемы в производительности, управлении и даже логистике. Поэтому давайте предположим, что Ваша цель – аудит всего, что происходит в ИТ-инфраструктуре, и посмотрим, чего можно добиться штатными средствами.

Штатная система аудита

Разрешения применяются к списку разграничительного контроля доступа (DACL). Каждый DACL состоит из одного или более элементов управления доступом (ACE). Каждый такой элемент содержит разрешение или запрет определенного набора разрешений по отношению к пользователю или группе. DACL представляет собой часть “авторизации” в модели трех А: AD аутентифицирует вас и дает маркер безопасности (security token), содержащий уникальный идентификатор безопасности (SID). Такой SID сравнивается с ACE в списке разграничительного контроля доступа (DACL), чтобы определить, какими разрешениями Вы обладаете при доступе к данным ресурсам.

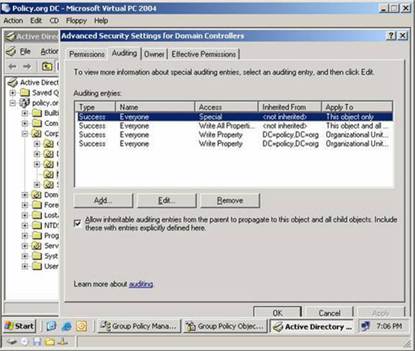

Аудит работает схожим образом. Список управления доступом к объектам (SACL) состоит из одной или нескольких записей. Каждая запись обозначает определенное действие для определенной активности, совершенной пользователем или группой. SACL привязан к определенному ресурсу, такому как файл или объект директории, и когда осуществляется определенное действие с ресурсом, оно фиксируется в журнале. По умолчанию, существует возможность записывать в журнал действия типа “успех” и/или “отказ”. Это значит, что Вы можете выбрать, чтобы в журнале фиксировалась запись, когда кто-то успешно использовал свои разрешения или когда он пытался это сделать и ему было в этом отказано. На рисунке 1 показана конфигурация SACL для AD. Как Вы можете видеть, этот ресурс – Контроллеры доменов подразделения – настроен так, что фиксируются некоторые виды успешных действий членов группы “Everyone”. То есть, когда кто-нибудь успешно осуществляет эти действия, создается запись в журнале.

Рис.1: SACL в AD.

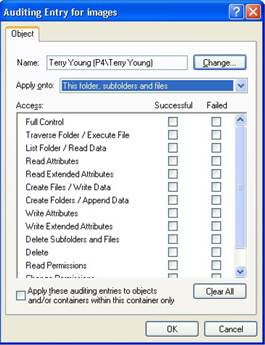

Какие действия подлежат аудиту зависит от того, с какими ресурсами Вы работаете. Например, рисунок 2 показывает SACL файловой системы, и Вы можете видеть, что доступны различные виды действий.

Рис.2: SACL файловой системы.

Здесь Вы можете выбрать, что подлежит аудиту, например, создание папок, чтение атрибутов, удаление файлов и тому подобное. Таким образом, каждый ресурс, может иметь свой собственный SACL. На практике, большинство из нас назначает SACL на достаточно высоком уровне иерархии и тем самым позволяет этим настройкам распространиться на объекты более низкого уровня через наследование. Поэтому управление SACL осуществляется в относительно небольшом количестве мест. Но мы все равно должны конфигурировать их хотя бы по одному на каждый сервер и на главную систему. Что это значит: каждому серверу нужен будет свой список управления доступа к объектам хотя бы в корне каждого логического диска, нам нужен будет отдельный список в корне AD и так и далее.

Другие продукты могут подпадать под эту схему. А могут и не подпадать. Например, Exchange Server используется подобную структуру для аудита, а вот SQL Server и SharePoint – нет. Однако здесь мы рассматриваем исключительно AD.

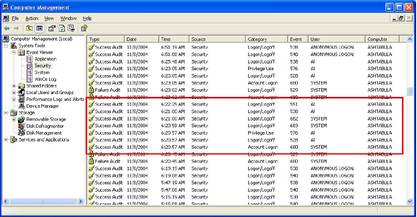

Когда действие, на которое настроен аудит, происходит, Windows генерирует запись аудита. Все подобные записи хранятся в журнале событий безопасности, который показан на рисунке 3. Проблема с подобным журналом заключается в том, что туда попадает каждое событие. Хотя это вроде бы и неплохо, чтобы все события хранились в одном месте, проблема заключается в том, что когда из него необходимо извлечь отдельные записи, то это становиться проблематичным. Еще раз, это происходит вследствие того, что у Microsoft довольно узкий взгляд на систему аудита Active Directory.

Рис. 3: Журнал событий безопасности.

На каждом Windows сервере находятся свои журналы событий безопасности (security event logs), включая контроллеры доменов. Хотя списки управления доступа к объектам в AD могут быть настроены на любом контроллере домена и в дальнейшем реплицированы на остальные, только контроллер домен, который обрабатывает данное действие, создаст о нем запись в журнале. В результате: есть централизованно сконфигурированная политика аудита, однако журналы аудита сильно рассредоточены.

На рисунке 4. показано, как эти записи аудита выглядят. Они часто включают “сырые” идентификаторы безопасности и другую неочевидную информацию. В этом примере показаны успешные подключения доменов, обработанные с помощью штатного протокола Kerberos. Имя пользователя и домена пустые в этом примере, однако обычно они заполнены.

Рис.4: Пример записи аудита.

Со временем в Microsoft стали решать проблемы, связанные с наличием лишь одного журнала, в котором находится так много информации. В Windows Vista и Windows Server 2008 были представлена параллельная архитектура журнала событий, которая делала проще процесс ведения собственного журнала для каждого продукта или технологии. Это всегда было возможно – журналы приложений, системы и безопасности дополнялись, например, журналами службы каталогов. Но эта новая архитектура стала более целостной по ряду причин. На рисунке 5 показаны старые и новые журналы.

Рис.5: Новые и старые журналы.

В отличие от списка разграничительного контроля доступа (DACL) список управления доступа к объектам (SACL) не сразу же используется операционной системой. SACL просто обозначает, какие действия подлежат аудиту; система аудита сама по себе также должна быть включена для того, чтобы события записывались в журналы. На рисунке 6 показано, где это обычно конфигурируется в объекте групповых политик.

Большинство организаций будет конфигурировать аудит в высокоуровневых объектах групповых политик, таких, которые применяются ко всем контроллерам доменов или даже ко всем серверам в домене. Обозначенный объект групповых политик относится к настройке политики аудита, которая включает в себя включение аудита для события входа в систему/подключений, действия по управлению учетными записями, доступ к AD и так и далее. Политика аудита, так же как и ресурсов SACL, должна быть настроена для того, чтобы генерировались желаемые события аудита.

Рис. 6: Настройка аудита в объекте групповых политик.

Рис.7: Конфигурирование журнала событий в объекте групповых политик.

В отличие от журнала приложений, с которым Вы можете быть спокойны, когда он перезаписывается по мере заполнения, в журнале безопасности такого допустить нельзя, так как важная информация может быть потеряна. Поэтому Вы должны задать подходящий размер журнала и настроить процедуры регулярного архивирования и очищения журнала – в зависимости от нагрузки на журнал.

За что обычно критикуют штатные журналы событий Windows, так это за то, что они сильно рассредоточены. Например, администратор может изменить членство в группах на одном контроллере домена, подключиться ко второму контроллеру домена, чтобы использовать учетную запись в этой группе, и подключить к третьему контроллеру, чтобы сбросить это членство в группах. Все три события будут записаны в трех различных журналах событий безопасности, что усложняет процесс установления взаимосвязи между этими событиями.

Решение, которое Microsoft предложил этой проблеме в Windows Server 2008, стала переадресация журнала событий (event log forwarding). На рисунке 8 обозначено, как отдельные серверы пересылают события на центральный сервер, который собирает все события в свой собственный журнал.

Рис. 8: Переадресация журнала событий.

Как обозначено, эта функция может быть сконфигурирована в групповых политиках, что делает ее централизованно контролируемой. Этот подход все равно имеет существенные недостатки, которые мы будем обсуждать далее.

Вот таким образом построена штатная система аудита. Давайте теперь поговорим о том, как организации хотят использовать эту систему, и где им необходимы усовершенствованные функции.

Общие цели бизнеса для аудита изменений

В отличие от 90-х, когда была разработана Windows NT, большинство компаний сегодня являются объектами определенных политик безопасности. Во многих случаях, когда политика безопасности подразумевает еще и выполнение требований нормативов и законодательных актов. Эти требования могут включать обязанность осуществлять аудит всех успешных и неудачных действий, происходящий в ИТ-инфраструктуре, и генерируют значительное количество трафика.

Также важно, чтобы те пользователи (включая администраторов), действия которые фиксируются в записях аудита, не могли удалить записи из журнала событий. Организации также хотят, чтобы присутствовала возможность поиска, фильтрации и формирования отчетов по записям в журнале событий. Например, аудитор захотел увидеть запись аудита, которая соответствует изменению конфигурации политики аудита AD, а затем соотнести эти события с одобренными действиями. Что позволяет ему видеть, что в AD только те изменения, которые были согласованы и документированы. Организациям также надо использовать штатные инструменты аудита для разрешения проблем. Когда что-то пошло не так в IT-инфраструктуре, ответ на вопрос: “А что изменилось?” позволяет быстро решить проблему – и журналы аудита должны помогать в поиске ответа на этот вопрос быстро и эффективно. Так в чем же проявляются недостатки штатных инструментов аудита?

Недостатки штатных инструментов аудита

К сожалению, штатная система аудита не слишком хорошо себя зарекомендовала. В конечном счете, это не вина Microsoft – в конце концов, их работа не состоит в том, чтобы предугадывать любую потребность бизнеса, а скорее предоставлять платформу, на основе которой другие компании могут разрабатывать ПО, которое может удовлетворять специфические потребности бизнеса. Именно это они и сделали. Штатная система аудита представляет собой базовое решение, которое подходит для самых небольших организаций, которые вряд ли могут позволить себе приобрести дополнительные программы.

Цель №1 – аудит всех событий – однозначно осуществима с помощью Windows, хотя необходимо принимать во внимание размеры журналов и производительность работы сервера. Штатная архитектура журнала событий не является прозрачной, какой мы хотели бы ее видеть, и запись десятков тысяч событий в час однозначно окажет влияние на работу сервера.

Цель №2 – возможность внесения изменений в журнал – узкое место системы. К сожалению, практически невозможно исключить возможность очистки журнала администраторами. Вы можете это сделать, тонко настроив привилегии, создав специальные учетные записи для работы с журналами и так и далее, однако это сложно и для многих организаций непрактично.

Предположим, что Вы сделали это. Перед Вами встает цель №3 – централизованное формирование отчетов, оповещений и фильтрация событий. Переадресация журналов событий, даже если она происходит, не осуществляется в режиме реального времени, возможны существенные задержки. Но даже если Вы осуществляете переадресацию журнала событий, то вся информация сваливается в одно место, откуда ее можно вытащить с помощью примитивного Event Viewer. На рисунке 9 показаны возможности фильтрации штатных инструментов, и они, конечно же, примитивны.

Рис.9: Штатные инструменты фильтрации журнала событий.

Как показано на рисунке, Вы можете осуществлять фильтрацию по типам событий или по специальному тексту в описании событий, равно как и по другим критериям. Но возможность установления взаимосвязи между различными связанными событиями отсутствует.

Что же касается использования этих событий для решения проблем – что ж, удачи! Это, конечно же, возможно, однако обычно это выглядит так: “посмотрите в журнал, посмотрите, что обозначает идентификатор события, и определите, имеет ли это отношение к настоящей проблеме”. Достаточно сложно, чтобы штатный Event Viewer дал ответ на вопрос “Все изменения в AD за последние 4 часа”. Хотя в журнале будут отображаться события, связанные с этими изменениями – Вы ведь настроили политику аудита, чтобы их фиксировать – журнал событий не предназначен для того, чтобы выполнять задачу управления изменениями или их аудита. Это не аудит изменений в собственном значении этого термина, а аудит того факта, что кто-то сделал изменение.

Как показано на рисунке 10, в AD Windows Server 2008 стали фиксироваться значения “до” и “после” каждого изменения, что делает более пригодным для аудита изменений. Однако эта функция не слишком распространена в AD и найти нужные события в большом журнале все равно проблематично.

Рис.10: Улучшенный вид событий в Windows Server 2008.

В большинстве инфраструктур, эффективная политика аудита подразумевает использование решений сторонних разработчиков.

Возможности сторонних решений

Инструменты для аудита сторонних разработчиков имеют ряд преимуществ.

Во-первых, они лучше (и быстрее) выполняют сбор информации из различных журналов серверов в централизованном хранилище. Часто такое централизованное хранилище является базой данных SQL сервера, хотя отдельные инструменты могут пересылать события в режиме реального времени во внешний механизм ведения журналов, таких как syslog server, как это показано на рисунке 11.

Рис.11: Пересылка событий на syslog server

Суть в том, что события из Windows должны как можно быстрее извлекаться и перемещаться в отдельную систему, где бы они были защищены отличным от журнала событий способом. Базы данных в данном случае довольно популярный выбор, потому что они могут быть защищены и к ним можно обращаться со сложными запросами. Ну и конечно же с их помощью можно формировать отчеты. Поэтому большинство решений для аудита Active Directory собирает события в базу SQL Server, чтобы использовать возможности формирования отчетов через SQL Server Reporting Services.

Сторонние решения могут также использовать API, чтобы собирать информацию аудита – в дополнение к (или вместо) штатным журналам событий. Эти API часто дают более детализированную информацию, включая значения “до” и “после”. В некоторых случаях, использование API может даже снизить нагрузку на серверы.

Используя централизованное хранение данных, сторонние инструменты могут генерировать оповещения в режиме реального времени, формировать отчеты, архивировать записи о событиях, проводить анализ данных и их сопоставление.

Основные понятия, встречающиеся в ходе работы

Существует ряд специализированных понятий, которые применяются при работе с AD:

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

Что делать, если закончилось место в хранилище iCloudДля надежности пароль должен соответствовать таким требованиям:

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Создание объекта свойств ресурса

Как и в случае с утверждениями, управлять свойствами ресурса и ссылочными свойствами ресурса можно как средствами «Центра администрирования Active Directory», так и, для реализации автоматизированных сценариев, воспользовавшись богатыми возможностями Windows PowerShell. Ввиду того, что этот цикл статей подразумевает плотное изучение технологии динамического контроля доступа, далее в этой статье будет рассматриваться управление свойствами ресурса при использовании обоих методов. А начинать, опять же, мы сейчас будем с центра администрирования Active Directory. Итак:

Управление объектами свойств ресурса средствами центра администрирования Active Directory

- На контроллере домена откройте окно «Центра администрирования Active Directory», где в области списка выделите узел «Динамический контроль доступа», а затем выберите узел «Resource Properties» (Dynamic Access Control >Resource Properties);

- В отобразившемся узле нажмите в области сведений правой кнопкой мыши и из контекстного меню выберите последовательно команды «Создать» и «Свойство ресурса» (New >Resource Property), как показано на первой иллюстрации данной пошаговой процедуры, либо на начальной странице центра администрирования Active Directory перейдите к тайлу динамического контроля доступа и в группе действий Active Directory выберите второе действие, позволяющее создавать новые свойства ресурса. Как в первом, так и во втором случае откроется диалоговое окно создания нового свойства ресурса.

- Отображаемое имя (Display name). В текущем текстовом поле вы должны указать уникальное отображаемое имя для создаваемого вами свойства ресурса. Следовательно, это имя будет фигурировать в узле Resource Properties и в прочих элементах консоли центра администрирования Active Directory. Само собой, называть свои свойства ресурса вы можете в буквенно-цифровом формате. Например, назовем наше свойство ресурса «Region» и перейдем к следующему параметру;

- Тип значения (Value type). Представляет собой раскрывающийся список, откуда можно выбрать логические типы данных, которые уже операционная система будет использовать для описания данных, и которые, собственно, будут храниться в свойствах ресурсов. При создании свойства ресурса можно выбрать любое из восьми доступных типов значения, а именно:

- Date time. Позволяет создавать свойства ресурса, основанные на логическом типе значения, представляющем собой дату и время. Тут стоит отметить лишь то, что при использовании такого типа значения вы не сможете использовать такое свойство ресурса непосредственно для авторизации (об этой опции подробнее вы узнаете буквально через несколько абзацев). В качестве предустановленных свойств ресурса с этим типом значения выступает свойство «Retention Start Date», которое определяет дату начала периода удержания. В принципе, это не самый распространенный тип значения свойства ресурса;

- Multi-Valued Choice. Объекты свойств ресурса, которые основаны на текущем логическом типе значения могут содержать по несколько предложенных значений, позволяющих выбрать из сгенерированного списка один или же несколько допустимых значений. В том случае, если для конкретного объекта в редакторе условных выражений дополнительных параметров безопасности вам нужно будет выбрать несколько таких значений, их следует указывать при помощи оператора равно. Во всех остальных случаях достаточно указывать лишь одно такое значение. В качестве примера можно привести предустановленное свойство ресурса Projects, при помощи которого вы можете выбирать проекты, над которыми работают ваши пользователи;

- Multi-Valued Text. В свою очередь, объекты свойств ресурса текущего логического типа значений могут включать в себя по несколько текстовых записей. Предустановленных объектов свойства ресурса для данного типа не существует;

- Number. Текущие логически типы значений для объектов свойств ресурсов всего-навсего позволяют вам создавать такие объекты, которые могут включать в себя лишь одно число. Довольно примитивный тип значений, поэтому он не сильно востребован и по умолчанию не создаются объекты свойств ресурсов, использующие этот тип;

- Ordered List. Те объекты свойств ресурса, которые основаны на этом логическом типе значений, предоставляют единичный выбор предлагаемых значений, которые можно сравнивать с другими объектами свойств ресурса этого же типа. Примером тому служит предустановленный объект свойства ресурса Confidentiality, отвечающий за уровень конфиденциальности ресурса и последующего взаимодействия с принципалами безопасности;

- Single-Valued Choice. Очередной логический тип значения, на основании которого могут создаваться объекты свойств ресурса, позволяющий также создавать несколько предлагаемых значений для того, чтобы в будущем можно было выбрать из соответствующего списка только лишь одно такое значение. В качестве примера можно привести предустановленный объект свойства ресурса Department, который включает в себя перечень потенциальных подразделений, к которым может иметь отношение целевой ресурс;

- Text. Логический тип значения, позволяющий создавать для объекта свойств ресурса единственную запись с текстом. Существенно проще предыдущего типа, поэтому, как и в случае с типом Number, используется очень редко, и среди предустановленных объектов свойств ресурсов объект с таким типом обнаружить невозможно;

- Yes/No. Последний по счету, но не по значимости логический тип значения, позволяющий создавать объекты свойств ресурса со значениями, представляющими собой булевы true или false. В качестве примера можно привести объект свойств ресурса «Personal Use», отвечающий за то, является ли целевой объект рабочим или же личным документом (положительный ответ означает личное использование последнего).

В качестве примера, так как у нас в первом примере будет указываться единственный регион, пользователи которого смогут воспользоваться ресурсом, выбирается тип значения Single-Valued Choice;

Создание ссылочного свойства ресурса

![]()

Сам процесс создания ссылочного свойства ресурса несколько отличается от создания обычного объекта свойства ресурса. Прежде всего, именования таких объектов изначально основываются на наименовании предложенных вами созданных ранее типов утверждений. У таких объектов может быть лишь одно их двух существующих типов значений. Почему именно так? Так как ссылочные свойства ресурса напрямую зависят от выбранных вами в соответствующем управляющем элементе типов утверждений, тип значения зачастую представляет собой обычную строку (как видно на следующей иллюстрации), и, как следствие, в качестве типа значения такого объекта по умолчанию определяется Single-Valued Choice, представляющее собой, как было указано ранее, однозначный выбор. В качестве альтернативы этому типу значению, вы можете еще выбрать тип Multi-Valued Choice.

Теперь по поводу этих типов утверждений, которые я несколько раз упомянул в предыдущем абзаце. Выбрать в качестве предложенных значений существующие типы утверждений вы можете непосредственно при помощи управляющего элемента «Выберите тип утверждения для общего доступа к его предложенным значениям» (Select a claim type to share its suggested values). Этот элемент содержит список типов утверждений, которые изначально были настроены с предлагаемыми значениями. Выбрав тип утверждения, его различающееся имя записывается в атрибут msDS-ClaimSharePossibleValuesWith объекта ссылочного свойства ресурса. И ввиду того, что такой атрибут является ссылочным, он обновляется, используя связанный атрибут msDS-ClaimSharePossibleValuesWithBL типа утверждения, согласно различающемуся имени объекта ссылочного свойства ресурса, включающего такую ссылку.

Обо всех остальных опциях, то есть «Описание», «Присвоить идентификатору семантически идентичное свойство ресурса из доверяющего леса, чтобы упростить использование утверждений в лесах, связанных отношениями доверия», «Используется для авторизации» и «Защита от случайного удаления», я писал в предыдущем разделе данной статьи, и они ничем не отличаются от одноименных параметров обычного объекта свойства ресурса.

Рис. 4. Процесс создания ссылочного свойства ресурсаПомимо этого, сразу можно обнаружить то, что все предустановленные объекты свойства ресурса отключены. У каждого такого объекта есть два состояния: отключено и включено. Естественно, отрабатывать будут только лишь те объекты, которые были заблаговременно включены, а те объекты, которые у вас облагают статусом «Отключено» никогда не будут отображаться в диалоговом окне дополнительных параметров безопасности. Следовательно, для того, чтобы их включить, вы можете либо из контекстного меню, либо в области «Задачи» выбрать опцию «Включить» (Enable).

Для чего нужна Active Directory

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.

Читайте также: