Seen frame 4 как получить

Обновлено: 06.07.2024

Есть игры, которые очень точно попадают в сезонное настроение. Зимой тянет на морозные саги про викингов или Лару Крофт в Сибири. Весной хочется чего-нибудь жизнеутверждающего, про то, что шансы есть и нужно бороться, сражаться и выживать, даже если за вами гонится вампирша-баскетболистка. Летом — яркие, даже буйные приключения, с танцами, музыкой, про моря-отпуска — или про зомби на тропическом острове.

А вот для осени идеально подходит такая игра, как Behind the Frame: The Finest Scenery — под перестуки дождя и мурлыканье кота она рассказывает о том, как встретились два художника. Он и она вспоминают и рисуют свою одновременно грустную, красивую и мистическую историю, которая случилась, кажется, где-то в Париже…

Я рисую, я тебя рисую

Она — молодая иллюстратор и дизайнер, которая пытается закончить свою последнюю картину для выставки. Каждый день она начинает с того, что включает любимую музыку, готовит яичницу, пьёт кофе, посылает резюме и садится за мольберт. Вот только красок не хватает, а за окном отвлекает сосед — старик, тоже художник, который рисует, гладит свою рыжую кошку и не обращает на нашу героиню никакого внимания.

Через некоторое время девушка замечает, что картины в комнате старика удивительно похожи на её собственные, только у соседа они завершённые. И в каждой рассказывается о том, как благодаря пропавшей кошке встретились и подружились её хозяин, юноша, и девушка с мольбертом. Или это произошло благодаря тому, что они укрылись от дождя под вывеской магазина? Поначалу не очень понятно, но интересно и красиво — а то, что происходит всё это в обрамлении изящной живописи (есть ещё и карандашные наброски), только подчёркивает этакую французскую меланхоличную атмосферу.

Потом начинают происходить более странные, мистические вещи, нарастает напряжение, появляется привкус трагедии — кажется, вот-вот и начнётся чуть ли не хоррор. Но всё заканчивается так, как и должны заканчиваться подобные истории — под красивую музыку и с комом в горле. Причём сюжет ещё и оставляет пространство для догадок: а что же это было, чем между ними всё закончилось? Нет, общая канва ясна уже к середине этой небольшой истории, но тут есть символизм и такие детали, которые хочется осознать.

Рисовать — это просто (нет)

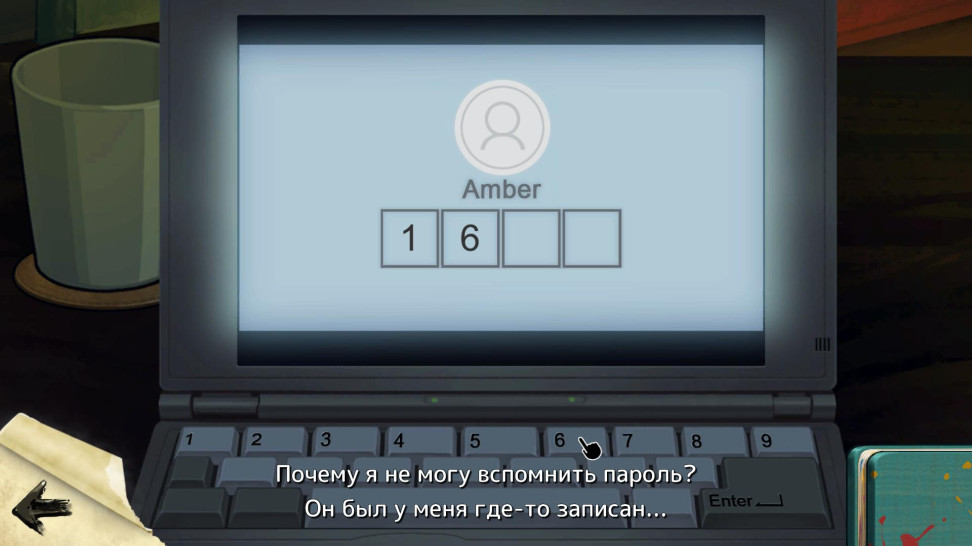

В геймплее тоже встречаются загадки, но другого характера. Вообще такие истории можно рассказывать в формате простого «симулятора ходьбы», но авторы выбрали квест. В каждой небольшой главе мы решаем такие же небольшие пазлы — какие действия и в какой последовательности должна совершить героиня, прежде чем сесть за работу; каким цветом и что рисовать на картинах; как найти пароль для ноутбука; как провести карандашом линии, ориентируясь на оставленные нам подсказки. Есть, конечно, и сбор обрывков рисунка в единое целое, и ситуация, когда надо в правильной последовательности нажать на кнопки. И всё это — ради того, чтобы получить новую краску для картины, которую пытается дописать девушка.

В какой-то момент всё это начинает казаться совсем уж искусственным, притянутым за уши. Но когда понимаешь, что на самом деле происходит, всё становится на свои места. Разве что остаётся сожаление о том, что загадки получились слишком простыми. Вопросов и сомнений на протяжении всех шести глав не возникает — ну, почти. Хотя сами ситуации почти всегда обставлены интересно — особенно понравилось то, как художница по оставленным подсказкам вычисляла пароль от ноутбука.

Мне показалось, что авторы могли бы глубже раскрыть и отразить в геймплее именно живопись, особенности работы художника — заставить нас правильно смешивать краски, учитывать ещё какие-то нюансы. А так всё по большому счёту сводится к тому, чтобы верным цветом что-то закрасить (иногда это нужно сделать очень аккуратно) или нарисовать в нужном месте. Это вроде бы тренирует память, но у нас всегда под рукой очень удобный альбом девушки, где можно найти и вспомнить всё.

Загадка простая, но как же красиво она сделана!В любом случае Behind the Frame: The Finest Scenery — не про пазлы и геймплей, а про красивую и меланхоличную историю о любви, памяти и прошлом, которое всегда с тобой. И в котором мы всегда остаёмся молодыми.

Плюсы: душевная осенняя история, которая и эмоции вызывает, и оставляет место для догадок; есть интересные пазлы; шикарное аудиовизуальное исполнение, пропитанное атмосферой творчества и красоты.

Минусы: загадки простенькие, а история очень короткая; в пазлах можно было бы чуть глубже раскрыть тему живописи и работы художника.

Приобретите игру и начните играть — примите участие в ее развитии

Примечание: Данная игра в раннем доступе находится на стадии разработки. Она может измениться в будущем, а может остаться в текущем состоянии, так что, если вам не по вкусу то, что игра может предложить сейчас, рекомендуем дождаться её дальнейшего развития. Узнать больше

“Seen is our first game therefore we are looking for early suggestions and feedback as it will have a direct effect on the game development and it will help us to develop a good game.” “Maybe a year or more.” “Full version planned to have long story mode, lots of Achievements, controller support and features like Leaderboards, Trading cards and Cloud saves.” “Currently there is acceptable amount of gameplay available.” “We are not sure if the game will be priced differently during and after Early Access.”“As much as possible, the game is still in very early stage therefore we are looking for community feedbacks, suggestions and ideas.

(please use the Steam Discussion board to send us your feedback, suggestions, ideas and bug reports to help us improving the game.)”

Не поддерживается русский языкЭтот продукт не поддерживает ваш язык. Пожалуйста, перед покупкой ознакомьтесь со списком поддерживаемых языков.

Открыть центр сообществаСообщайте об ошибках и оставляйте отзывы в обсуждениях этой игры

Trading Cards

Badges:

Backgrounds:

Emoticons:

Об этой игре

A lonely kid desperately tries to escape his dark world.

Системные требования

-

Минимальные:

- Требуются 64-разрядные процессор и операционная система

- ОС: Windows 7 / 8 / 10, 64-bits

- Оперативная память: 4 GB ОЗУ

- Видеокарта: 1GB of memory or higher

- DirectX: Версии 11

- Место на диске: 1 GB

- Требуются 64-разрядные процессор и операционная система

- Эта вторая статья покажет вам, как сделать iframe отзывчивым, имея дело с соотношениями сторон.

- Существует также библиотека Iframe Resizer, но имейте в виду, что она поставляется с множеством дополнительных функций, которые вам могут и не понадобиться, и просто раздуют ваш код.

- deny не загружать страницу вообще.

- sameorigin не загружать, если источник не совпадает.

- allow-from: ДОМЕН можно указать домен, с которого страница может быть загружена во фрейме.

- frame-ancestors 'none' и X-Frame-Options: deny

- frame-ancestors 'self' и X-Frame-Options: sameorigin

- frame-ancestors localhost:4321 и X-Frame-Options: allow-from localhost:4321

- script-src 'self' без 'unsafe-inline' и X-XSS-Protection: 1

- max-age=15552000 время, в секундах, которое браузер должен помнить о заголовке.

- includeSubDomains Если указать это опциональное значение, то заголовок распространяется и на все поддомены.

- preload если владелец сайта хочет, чтобы домен попал в предопределённый список, поддерживаемый Chrome (и используемый Firefox и Safari).

- alt-svc: quic=":443"; ma=2592000; v=«36,35,34»

-

Рекомендованные:

Disclaimers and Limitation of Liability

Seen includes the Unreal® Engine code and other code, materials, and information (the “Epic Materials”) from Epic Games, Inc. (“Epic”). All Epic Materials are provided on an “as is” and “as available” basis, “with all faults” and without warranty of any kind. Seen Games, Epic, and Epic’s affiliates disclaim all warranties, conditions, common law duties, and representations (express, implied, oral, and written) with respect to the Epic Materials, including without limitation all express, implied, and statutory warranties and conditions of any kind, such as title, non-interference with your enjoyment, authority, non-infringement, merchantability, fitness or suitability for any purpose (whether or not Epic knows or has reason to know of any such purpose), system integration, accuracy or completeness, results, reasonable care, workmanlike effort, lack of negligence, and lack of viruses, whether alleged to arise under law, by reason of custom or usage in the trade, or by course of dealing. Without limiting the generality of the foregoing, Seen, Epic, and Epic’s affiliates make no warranty that (1) any of the Epic Materials will operate properly, including as integrated in the Seen, (2) that the Epic Materials will meet your requirements, (3) that the operation of the Epic Materials will be uninterrupted, bug free, or error free in any or all circumstances, (4) that any defects in the Epic Materials can or will be corrected, (5) that the Epic Materials are or will be in compliance with a platform manufacturer’s rules or requirements, or (6) that a platform manufacturer has approved or will approve this Seen, or will not revoke approval of this Seen for any or no reason. Any warranty against infringement that may be provided in Section 2-312 of the Uniform Commercial Code or in any other comparable statute is expressly disclaimed by Seen Games and Epic. Seen Games, Epic, and Epic’s affiliates do not guarantee continuous, error-free, virus-free, or secure operation of or access to the Epic Materials. This paragraph will apply to the maximum extent permitted by applicable law. To the maximum extent permitted by applicable law, neither Seen Games, Epic, Epic’s licensors, nor its or their affiliates, nor any of Seen Games or Epic’s service providers, shall be liable in any way for loss or damage of any kind resulting from the use or inability to use the Epic Materials or otherwise in connection with this [Agreement], including but not limited to loss of goodwill, work stoppage, computer failure, or malfunction, or any and all other commercial damages or losses. In no event will Seen Games, Epic, Epic’s licensors, nor its or their affiliates, nor any of Seen Games or Epic’s service providers be liable for any loss of profits or any indirect, incidental, consequential, special, punitive, or exemplary damages, or any other damages arising out of or in connection with this agreement or the Epic Materials, or the delay or inability to use or lack of functionality of the Epic Materials, even in the event of Seen Games, Epic’s, or Epic’s affiliates’ fault, tort (including negligence), strict liability, indemnity, product liability, breach of contract, breach of warranty, or otherwise and even if Seen Games, Epic or Epic’s affiliates have been advised of the possibility of such damages. These limitations and exclusions regarding damages apply even if any remedy fails to provide adequate compensation.

Because some states or jurisdictions do not allow the exclusion or the limitation of liability for consequential or incidental damages, in such states or jurisdictions, the liability of Seen Games, Epic, Epic’s licensors, its and their affiliates, and any of Seen or Epic’s service providers shall be limited to the full extent permitted by law.

Элемент iframe (сокращение от встроенного фрейма), вероятно, является одним из старейших тегов HTML и был представлен ещё в далеком 1997 году в HTML 4.01 Microsoft Internet Explorer.

Хотя все современные браузеры поддерживают данный тег, многие разработчики пишут бесконечные статьи, не советуя им пользоваться. Я считаю, что плохая репутация, которая сформировалась, около данного тега не должна мешать вам использовать его. У данного тега есть много хороших примеров применения. Кроме того, iframe не так сложно защитить, поэтому вам не придется беспокоиться о заражении компьютера вашего пользователя.

Чтобы помочь вам сформировать собственное мнение и отточить свои навыки разработчика, мы расскажем обо всем, что вам нужно знать об этом противоречивом теге.

Мы рассмотрим большинство функций, которые предоставляет элемент iframe, и поговорим о том, как их использовать, а также о том, как iframe может быть полезен для преодоления некоторых сложных ситуаций. Наконец, мы поговорим о том, как вы можете защитить свой iframe, чтобы избежать потенциальных уязвимостей.

Что такое iframe и зачем мы его используем?

Разработчики в основном используют тег iframe для встраивания другого HTML-документа в текущий.

Скорее всего, вы пересекались с ним, когда вам нужно было добавить сторонний виджет (например, знаменитую кнопку «Нравится» на Facebook), видео с YouTube, или рекламный раздел на вашем веб-сайте.

Например, приведенный ниже код будет отображать квадрат размером 500px с главной страницей Google:

Вот еще один пример, в котором мы показываем кнопку, чтобы твитнуть вашу веб-страницу в Twitter:

Когда вы думаете о iframe, вы должны иметь в виду, что он позволяет вам встраивать независимый HTML-документ с его контекстом просмотра.Таким образом, он будет изолирован от JavaScript и CSS родительского элемента. Это одна из веских причин использования iframe — обеспечить определенную степень разделения между вашим приложением и содержимым iframe.

Тем не менее, как вы увидите дальше в этом руководстве, разделение не так что б идеально.Iframe все еще может вести себя раздражающим или злонамеренным образом.

Как пример — вызывать всплывающее окно или автоматически воспроизводить видео.

(*Привет онлайн-казино, и сайтам любителей клубники )

Чтобы проиллюстрировать, насколько удобна эта изоляция от JavaScript и CSS, давайте взглянем на эти две ситуации:

1)В приложении пользователь может создавать электронные письма и сохранять их в качестве шаблонов. На определенной странице мне нужно было перечислить их, чтобы он мог просмотреть и выбрать одно из них. Но чтобы не допустить влияния CSS-кода текущего сайта на стиль этих шаблонов, я поняла, что необходимо использование iframe с атрибутом srcdoc . Это представилось самым чистым решением.

*Примечание srcdoc Позволяет установить содержимое фрейма непосредственно в атрибуте. Значение должно иметь корректный синтаксис HTML, по желанию содержать <!DOCTYPE> и <html> , а также любое количество пробелов, переносов строк, комментариев и других элементов. При одновременном использовании атрибутов src и srcdoc, атрибут src игнорируется .2)Другая ситуация, когда iframe спасли мне жизнь, возникла, когда пришлось создавать WYSIWYG-редактор для клиента. Проблема была связана с тем, что при помощи этих редакторов вы должны найти способ сохранить возможность производить фокус и выделение, когда пользователь нажимает на любые кнопки в интерфейсе.

Поскольку iframe предлагает изолированную среду, это означает, что фокус или выделение никогда не теряются, когда вы щелкаете за его пределами. Используя события связи между iframe и родителем (подробнее об этом позже в этой статье), мне удалось в одно мгновение создать мощный редактор.

Атрибуты, которые стоило бы знать работая с iframe

На сегодняшний день существует восемь атрибутов, которые мы можем использовать для настройки поведения или стилизации iframe.

Вы можете найти больше, чем перечисленные выше, но имейте в виду, что они больше не поддерживаются в HTML5: align, frameborder, longdesc, marginheight, marginwidth и scrolling…

*Примечание. По умолчанию элемент iframe имеет рамку вокруг него. Чтобы удалить его, вы можете использовать атрибут style, чтобы установить свойство CSS border в none.

iframe события и общение

Загрузка и ошибки

load event — cобытие загрузки. Оно запускается, когда iframe полностью загружен. Другими словами, все статические ресурсы были загружены, и все элементы в дереве DOM вызвали событие load.

Событие ошибки — error event которое вызывается при сбое загрузки.

Вы можете прослушивать их с помощью атрибутов onload и onerror соответственно:

Если хотите, то вы можете добавить слушателей в свой iframe программно.

Общение с фреймами

От родителя к фрейму

И послушайте его в iframe:

От iframe к родителю

И прослушай это у родителя:

Безопасность

Когда вы используете iframe, вы в основном имеете дело с контентом, полученным от третьей стороны, который вы не можете контролировать.

Таким образом, вы повышаете риск потенциальной уязвимости в вашем приложении или просто сталкиваетесь с плохим пользовательским интерфейсом (например, раздражающим автоматическим воспроизведением видео).

К счастью, вы можете занести в черный список или белый список конкретные функции.

Вы должны использовать sandbox (песочницу) и allow(допустимые) атрибуты.

! Помните, хорошее эмпирическое правило — всегда предоставлять минимальный уровень возможностей, необходимый ресурсу для его работы. Эксперты по безопасности называют эту концепцию «принципом наименьших привилегий».

Атрибут sandbox

Вот полный список флагов песочницы и их назначение:

| Флаг | Описание |

|---|---|

| allow-forms | Позволяет отправлять формы |

| allow-modals | Позволяет ресурсу открывать новые модальные окна |

| allow-orientation-lock | Позволяет ресурсу блокировать ориентацию экрана. |

| allow-pointer-lock | Позволяет ресурсу использовать API блокировки указателя (Pointer Lock API) |

| allow-popups | Позволяет ресурсу открывать новые всплывающие окна или вкладки. |

| allow-popups-to-escape-sandbox | Позволяет ресурсу открывать новые окна, которые не наследуют песочницу. |

| allow-presentation | Позволяет ресурсу начать сеанс презентации. |

| allow-same-origin | Позволяет ресурсу сохранять свое происхождение. |

| allow-scripts | Позволяет ресурсу запускать сценарии. |

| allow-top-navigation | Позволяет ресурсу перемещаться по контексту просмотра верхнего уровня. |

| allow-top-navigation-by-user-activation | Позволяет ресурсу перемещаться по контексту просмотра верхнего уровня, но только если он инициирован жестом пользователя. |

Вы несете ответственность, какие привилегии вы можете предоставить каждому iframe.

В случае, когда атрибут песочницы настроен, а одна функция не работает правильно в ресурсе, это может быть связано с отсутствием определенного флага.

Убедитесь, что вы знаете о них больше, чтобы отладить вещи быстро.

Кроме того, имейте в виду, что использование пустого атрибута «песочница» полностью создаст «песочницу» для iframe.

Это означает, что JavaScript внутри iframe не будет выполняться, а все перечисленные выше привилегии будут ограничены (*например, создание новых окон или загрузка плагина).

Пустой атрибут песочницы в основном используется для статического содержимого, но это значительно снизит возможности, необходимые для правильной работы других ресурсов.

Примечание. Атрибут песочницы не поддерживается в Internet Explorer 9 и более ранних версиях.

Атрибут allow

Этот атрибут allow в настоящее время является экспериментальным и поддерживается только браузерами на основе Chromium. Это позволяет вам разрешить определенные функции белого списка, такие как доступ iframe к акселерометру, информации об аккумуляторе или камере.

Доступно более 25 флагов, поэтому я не буду перечислять их все здесь. Вы можете просмотреть их в документации по политике в отношении функциональных возможностей Mozilla.

Я суммировала самые популярные в таблице ниже:

| Флаг | Описание |

|---|---|

| accelerometer | Позволяет получить доступ к интерфейсу акселерометра |

| ambient-light-sensor | Позволяет получить доступ к интерфейсу AmbientLightSensor |

| autoplay | Позволяет автоматически воспроизводить видео и аудио файлы |

| battery | Разрешает доступ к API состояния батареи |

| camera | Позволяет доступ к камере |

| fullscreen | Предоставляет доступ к полноэкранному режиму |

| geolocation | Разрешает доступ к API геолокации |

| gyroscope | Предоставляет доступ к интерфейсу Sensors API Gyroscope. |

| magnetometer | Предоставляет доступ к интерфейсу магнитометра API датчиков |

| microphone | Предоставляет доступ к микрофону устройства |

| midi | Разрешает доступ к веб-MIDI API |

| payment | Разрешает доступ к API запроса платежа |

| usb | Разрешает доступ к API WebUSB |

| vibrate | Allows access to the Vibration API |

Что нужно знать о фреймах

Как решать проблемы с браузерами, которые не поддерживают фреймы

Если браузер не поддерживает iframe, он будет отображать содержимое, включенное между открывающим тегом <iframe> и закрывающим тегом </ iframe>.

Как вы можете сделать так, чтобы iframe был частью родительского документа (т.е. без границ и полос прокрутки)?

Для этой цели был введен бесшовный атрибут seamless. Он все еще экспериментален и плохо поддерживается в браузерах (это понимают только Chromium).

*Примечание Он также не является частью спецификации W3C HTML5 на момент написания этой статьи. Ознакомиться тут

Могут ли iframes повлиять на SEO моего сайта?

Я мало что знала об этом, поэтому мне пришлось немного покопаться. Есть много спекуляций вокруг этой темы.

Долгое время краулеры не могли понять содержимое iframes, но это уже не так. Наиболее релевантный ответ, который я нашла, был из этой статьи, и сегодняшний вывод выглядит так:

“Поскольку поисковые системы считают, что содержимое в фреймах принадлежит другому веб-сайту, лучшее, на что вы можете надеяться, — это отсутствие эффекта. Iframes, как правило, не помогают и не повреждают ваш рейтинг в поисковых системах. “

Таким образом, лучше всего предположить, что контент, отображаемый с помощью iframes, может быть не проиндексирован или недоступен для отображения в результатах поиска Google. Обходным путем может быть предоставление дополнительных текстовых ссылок на контент, который они отображают, чтобы робот Googlebot мог сканировать и индексировать этот контент.

Примечание. Вам также не следует беспокоиться о проблемах с дублированием контента, поскольку сканеры сегодня обычно их распознают.

Могут ли фреймы повлиять на скорость загрузки моего сайта?

Каждый iframe на странице увеличивает объем используемой памяти, а также другие вычислительные ресурсы, такие как пропускная способность.Поэтому не следует чрезмерно использовать iframe, не следя за тем, что происходит, иначе вы можете повредить производительности своей страницы.

Чтобы избежать того, что ваши фреймы замедляют работу ваших страниц, хорошим способом является их ленивая загрузка (т.е. загрузка их только тогда, когда они необходимы, например, когда пользователь прокручивает рядом с ними).Этого легко добиться, просто добавив в тег атрибут loading = «lazy».

Имейте в виду, что все современные браузеры на основе Chromium поддерживают это на момент написания этой статьи. Вас заинтересует библиотека lazyload, которая работает везде.

Примечание. Атрибут loading = «lazy» также работает с тегом img, если вы еще этого не знали.

Как я могу сделать iframe отзывчивым?

По мере того, как все больше людей просматривают Интернет с помощью своих телефонов, важно убедиться, что каждый из ваших интерфейсов отзывчивый.Но как это сделать, если на вашей странице есть фрейм?

Мы могли бы посвятить целое руководство относительно множества способов сделать ваш iframe отзывчивым. Вместо этого я просто сошлюсь на две отличные статьи:

-

(возможно, с самым простым решением) покажет вам, как этого добиться, обернув свой iframe в другой элемент HTML и добавив в него несколько свойств CSS.

Примечание. Если вы используете библиотеку начальной загрузки в своем проекте, есть embed-responsive и встроенные embed-responsive-16by9, которые вы можете использовать прямо из коробки, чтобы адаптировать свои фреймы.

Как предотвратить появление белой вспышки во время загрузки iframe

Да, друзья мои, для этого есть решение. В этой статье Крис Койер делится небольшим фрагментом, который скрывает все iframes на странице с помощью некоторого CSS-кода и удаляет его до тех пор, пока окно не будет загружено, а затем сделает их видимыми.

Как перезагрузить содержимое iframe

Легче лёгкого! Поскольку вы можете получить доступ к элементу окна iframe с помощью contentWindow, вы должны сделать это:

Я надеюсь, что это руководство помогло вам улучшить ваши знания о фреймах.

Хотя они могут быть небезопасными, если вы загружаете ненадежный контент, они также предлагают некоторые существенные преимущества. Поэтому вам не следует полностью исключать их из своего развивающегося арсенала, а использовать их только в соответствующих ситуациях.

Если у вас есть что добавить в эту статью, вы можете связаться со мной в комментариях ниже или просто пинговать меня в Twitter @RifkiNada

Атака XSS (межсайтовый скриптинг) это тип атаки, при котором вредоносный код может быть внедрён в атакуемую страницу.

Например вот так:

И заголовок X-XSS-Protection управляет этим поведением браузера.

Буду использовать Google Chrome 55.

Без заголовка

Ничего не произойдёт, браузер успешно заблокирует атаку. Chrome, по умолчанию, блокирует угрозу и сообщает об этом в консоли.

Он даже выделяет проблемный участок в исходном коде.

X-XSS-Protection: 0

X-XSS-Protection: 1

X-XSS-Protection: 1; mode=block

В этом случае атака будет предотвращена путём блокирования загрузки страницы.

При помощи данного заголовка можно защититься от так называемого Кликджекинга [Clickjacking].

Представьте, что у злоумышленника есть канал на YouTube и ему хочется больше подписчиков.

Он может создать страницу с кнопкой «Не нажимать», что будет значить, что все на неё обязательно нажмут. Но поверх кнопки находится абсолютно прозрачный iframe и в этом фрейме прячется страница канала с кнопкой подписки. Поэтому при нажатии на кнопку, на самом деле пользователь подписывается на канал, если конечно, он был залогинен в YouTube.

Сперва нужно установить расширение для игнорирования данного заголовка.

Создадим простую страницу.

Как можно заметить, я разместил фрейм с подпиской прям над кнопкой (z-index: 1) и поэтому если попытаться на неё нажать, то на самом деле нажмётся фрейм. В этом примере фрейм не полностью прозрачен, но это исправляется значением opacity: 0.

На практике, такое не сработает, потому что у YouTube задан нужный заголовок, но смысл угрозы, надеюсь, понятен.

Для предотвращения страницы быть использованной во фрейме нужно использовать заголовок X-Frame-Options.

Без заголовка

Все смогут встроить наш сайт по адресу localhost:1234 во фрейм.

X-Frame-Options: deny

X-Frame-Options: sameorigin

Только страницы с одинаковым источником смогут встраивать во фрейм. Источники совпадают, если домен, порт и протокол одинаковые.

X-Frame-Options: allow-from localhost:4321

Похоже, что Chrome игнорирует такую опцию, т.к. существует заголовок Content-Security-Policy (о ней будет рассказано ниже). Не работает это и в Microsoft Edge.

Ниже Mozilla Firefox.

Без заголовка

Хоть script.txt и является текстовым файлом с типом text/plain, он будет запущен как скрипт.

X-Content-Type-Options: nosniff

На этот раз типы не совпадают и файл не будет исполнен.

Это относительно молодой заголовок и помогает уменьшить риски атаки XSS в современных браузерах путём указания в заголовке какие именно ресурсы могут подргружаться на странице.

Например, можно попросить браузер не исполнять inline-скрпиты и загружать файлы только с одного домена. Inline-скрпиты могут выглядеть не только как <script>. </script>, но и как <h1 onclick=". ">.

Посмотрим как это работает.

Без заголовка

Это работает так, как вы и ожидали

Content-Security-Policy: default-src 'none'

default-src применяет правило для всех ресурсов (картинки, скрипты, фреймы и т.д.), значение 'none' блокирует всё. Ниже продемонстрировано что происходит и ошибки, показываемые в браузере.

Chrome отказался запускать любые скрипты. В таком случае не получится даже загрузить favicon.ico.

Content-Security-Policy: default-src 'self'

Теперь можно использовать ресурсы с одного источника, но по прежнему нельзя запускать внешние и inline-скрипты.

Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline'

На этот раз мы разрешили исполнение и inline-скриптов. Обратите внимание, что XSS атака в запросе тоже была заблокирована. Но этого не произойдёт, если одновременно поставить и unsafe-inline, и X-XSS-Protection: 0.

Другие значения

После этого мы будем перенаправлены на защищённую версию Facebook.

Если пользователь был залогинен в Facebook дома, а потом попытался открыть его из небезопасной точки доступа, то ему ничего не угрожает, т.к. браузеры запоминают этот заголовок.

Но что будет, если подключиться в небезопасной сети первый раз? В этом случае защититься не получится.

Так делает Facebook:

Зачем это нужно? Не достаточно ли доверенных центров сертификации (CA)?

Попробуем создать сертификат для facebook.

И сделать его доверенным в локальной системе.

А теперь запустим веб сервер, использующий этот сертификат.

Переключимся на сервер

Посмотрим что получилось

Отлично. curl подтверждает сертификат.

Так как я уже заходил на Facebook и Google Chrome видел его заголовки, то он должен сообщить об атаке но разрешить страницу, так?

Неа. Ключи не проверялись из-за локального корневого сертификата [Public-key pinning bypassed]. Это интересно…

Тот же результат. Думаю это фича.

Но в любом случае, если не добавлять эти сертификаты в локальное хранилище, открыть сайты не получится, потому что опции продолжить небезопасное соединение в Chrome или добавить исключение в Firefox не будет.

Данные сжаты при помощи Brotli.

Алгоритм обещает лучшее сжатие чем gzip и сравнимую скорость разархивирования. Поддерживается Google Chrome.

Разумеется, для него есть модуль в node.js.

Исходный размер: 700 Кб

Brotli: 204 Кб

Gzip: 241 Кб

С помощью Resource Timing API можно узнать сколько времени заняла обработка ресурсов на странице.

Поскольку информация о времени загрузки может быть использована чтобы определить посещал ли пользователь страницу до этого (обращая внимание на то, что ресурсы могут кэшироваться), стандарт считается уязвимым, если давать такую информацию любым хостам.

Похоже, если не указать Timing-Allow-Origin, то получить детальную информацию о времени операций (поиска домена, например) можно только для ресурсов с одним источником.

Использовать можно так:

Альтернативные Сервисы [Alternative Services] позволяют ресурсам находиться в различных частях сети и доступ к ним можно получить с помощью разных конфигураций протокола.

Такой используется в Google:

Ниже несколько P3P заголовков, которые я встречал:

Организация, основавшая P3P, Консорциум Всемирной паутины (W3C), приостановила работу над протоколом несколько лет назад из-за того, что современные браузеры не до конца поддерживают протокол. В результате, P3P устарел и не включает в себя технологии, которые сейчас используются в сети, поэтому большинство сайтов не поддерживают P3P.

Читайте также: