Kerio control удалить маршрут

Обновлено: 06.07.2024

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Не могу понять почему нету установления соединения при таком раскладе

VPN: 10.189.90.9 (static)

он же gw в lan2 - 192.168.0.1

Kerio VPN: 10.189.90.1

он же gw в lan1- 192.168.0.1

LAN2 (где находится VPN клиент): 192.168.0.0/24

Задача стоит что бы компы из сети lan могли видеть хост, который подключается по VPN

На данный момент создано правило:

Source: all vpn client, all tunnels, 10.189.90.0/8, firewall, rasdial_wan, lan

Destination: all vpn client, all tunnels, 10.189.90.0/8, firewall, rasdial_wan, lan

Protocol: all

Action: permit

Nat: и с ним и без - оба варианта по боку

При таком раскладе VPN сервер видит и lan (еще бы!) и vpn клиента по адресу 10.189.90.9

Но из локалки никто не видит VPN клиента.

Если поставить NAT в правило, то ситуация не изменится ни на йоту.

Уже сутки страдаю этой проблемой.

Полагаю тут ещё бы не плохо скрин routing table или банальный route /printАто малоли, мож товарищ там гейтвеев понапрописывал на интерфейсах всех =) Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.1 21

0.0.0.0 0.0.0.0 213.227.226.139 213.227.226.139 1

10.189.90.0 255.255.255.0 10.189.90.1 169.254.26.239 20

10.189.90.1 255.255.255.255 127.0.0.1 127.0.0.1 20

10.255.255.255 255.255.255.255 169.254.26.239 169.254.26.239 20

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

169.254.26.0 255.255.255.0 169.254.26.239 169.254.26.239 20

169.254.26.239 255.255.255.255 127.0.0.1 127.0.0.1 20

169.254.255.255 255.255.255.255 169.254.26.239 169.254.26.239 20

192.168.0.0 255.255.255.0 192.168.0.1 192.168.0.1 20

192.168.0.1 255.255.255.255 127.0.0.1 127.0.0.1 20

192.168.0.255 255.255.255.255 192.168.0.1 192.168.0.1 20

192.168.1.0 255.255.255.0 192.168.1.2 192.168.1.2 20

192.168.1.2 255.255.255.255 127.0.0.1 127.0.0.1 20

192.168.1.255 255.255.255.255 192.168.1.2 192.168.1.2 20

195.248.176.236 255.255.255.255 213.227.226.139 213.227.226.139 1

213.227.226.139 255.255.255.255 127.0.0.1 127.0.0.1 50

213.227.226.255 255.255.255.255 213.227.226.139 213.227.226.139 50

224.0.0.0 240.0.0.0 169.254.26.239 169.254.26.239 20

224.0.0.0 240.0.0.0 192.168.0.1 192.168.0.1 20

224.0.0.0 240.0.0.0 192.168.1.2 192.168.1.2 20

224.0.0.0 240.0.0.0 213.227.226.139 213.227.226.139 1

255.255.255.255 255.255.255.255 169.254.26.239 169.254.26.239 1

255.255.255.255 255.255.255.255 192.168.0.1 192.168.0.1 1

255.255.255.255 255.255.255.255 192.168.1.2 192.168.1.2 1

Default Gateway: 213.227.226.139

======================================== ===================================

Persistent Routes:

None

anleal on October 29th, 2008 05:33 am (UTC)

Ммм

И ещё эта, какбэ нисмущает что в разных ланах (поразные маршрутизаторы я так понимаю) адресация одна какбэ? :)

Как раз и смущает. Только вот не знаю, что делать с этим

не будет видеть оно так. потому что vpn клиент при попытке ответить на пакет из удаленной сети пошлет его на локальный GW так как сетки одинаковые.

пакет клиенту - src: 192.168.0.5 dst 10.189.90.9

клиент отвечает: src: 10.189.90.9 dst: 192.168.0.5 - НО! адрес DST раутится в локальный интерфейс, так как он directly connected. разносите сети, будет работать.

Both locations must be using non-overlapping LAN IP subnets.

i.e. if both sites are using 192.168.1.0/24 on the LAN, no site to site VPN will work. This is not a limitation in m0n0wall, it's basic IP routing. When any host on either of your networks tries to communicate with 192.168.1.0/24, it will consider that host to be on its local LAN and the packets will never reach m0n0wall to be passed over the VPN connection. Similarly, if one site is using, for example, 192.168.0.0/16 and one using 192.168.1.0/24, these subnets are also overlapping and a site to site VPN will not work.

If m0n0wall is not the default gateway on the LAN where it is installed, you must add static routes to whatever system is the default gateway, pointing the remote VPN subnet to the LAN IP of m0n0wall.

Продолжение прошлого вопроса.

На сервере kerio control (10.1.57.1) имеется в разделе интерфейсы kerio VPN/IPSec сервер с подключенными к нему VPN клиентами (сеть клиентов 10.1.50.0/24). Пытаюсь используя 3G интернет подключить Asus rt-ac66u (прошивка tomato VPN) как клиент l2tp к серверу (на интерфейсе WAN выбрано l2tp подключение). Соединение устанавливается, присваивается внутренний IP: 10.1.58.228.

С хостов подключённых к asus и самого asus пингуется сервер и подсети за сервером.

Windows клиенты kerio VPN, подключеные к этому серверу пингуется в обе стороны. Правила для них общие!

Добавил правила на сервере разрешающие пинги в любую сторону!

Сеть 10.1.58.228 пингуется. Со стороны клиента NAT отключен. Со стороны Kerio, в журналах антиспуфинга увидел блокировку подсети, которая за клиентом. Отключил антиспуфинг.

Теперь увидел проблему, в таблице маршрутизации Kerio не нашел функции добавляющей интерфейс VPN подключений в маршруты!

Здесь я остановился. Как заставить Kerio ходить в подсети за интерфейсы L2TP - VPN клинтов?

Как в Kerio добавить маршрут в таблицу маршрутизации с интерфейсом "VPN-сервер"? если такого в списке нет, есть только физические интерфейсы.

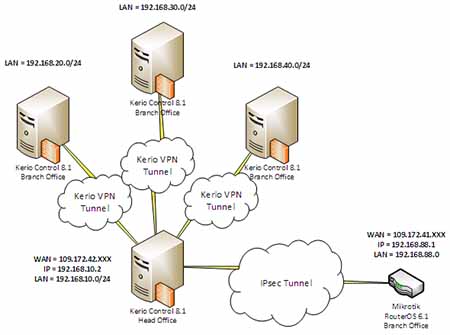

Но нам легче, там где Asus RT N66U есть ещё и Mikrotik. К нему и пытаемся добраться чтобы реализовать IPSec сеть-сеть между ним и Kerio.

на сколько я помню там были vpn-кленты. Если не секрет почему вы выбрал именно vpn-сервер l2tp? есть более практичное решение для объединения двух сетей (OpenVPN)

В списке интерфейсов в таблице маршрутизации нет vpn-клентов. точнее они есть, но они создаются автоматически в активной таблице маршрутизации. А в статистических маршрутах вписать свои пути не удается.

Kerio не поддерживает OpenVPN сервер.

Kerio Control безопасного доступа в Интернет, защиты сетей и контроля трафика.

Межсетевой экран гарантирует защищенный канал.

Программа имеет встроенный прокси-сервер с дополнительный средства антивирусной защиты.

Kerio Control становится одним из лучших вариантов для обеспечения безопасности локальных сетей.

У нас на Kerio Control цена одна из лучших на рынке программного обеспечения в подписке GFI Unlimited.

Для корректной настройки раздачи трафика необходимо выбрать тип подключения к Интернету.

Для каждой локальной сети настраивается наиболее подходящий. Может быть подключен постоянный доступ, при такой функции присутствует постоянной подключение к Интернету.

Вторым вариантом, может быть подключение при необходимости – программа сама установит соединение, когда это нужно.

Есть два подключения, Kerio Control при потере связи с Интернетом будет создавать переподключение на другой канал.

Имея два или несколько каналов Интернета, можно выбрать четвертый тип подключения. Нагрузка будет распределяться на все каналы равномерно.

Kerio Control NAT: настройка

С помощью фаервола Kerio вы можете обеспечить безопасное соединение ПК локальной сети. Создать доступ к интернету некоторым сотрудникам в удаленном офисе, при этом без каких-либо действий с их стороны. Для этого потребуется создать VPN-подключение в вашей локальной сети из удаленного офиса. Установите и настройте интерфейсы для подключения к интернету. На панели управления во вкладке «Политика трафика» создайте правило, разрешающее локальный трафик.

Не забудьте указать в источнике все нужный объекты. Также потребуется создать правило, которое разрешит локальный пользователям доступ в интернет. Нужно настроить NAT, несмотря на созданные правила доступа в интернет не будет без включения данной функции. Во вкладке «Политика трафика» выберите раздел «Трансляция» и установите флажок «Включить источник NAT». Укажите путь балансировки.

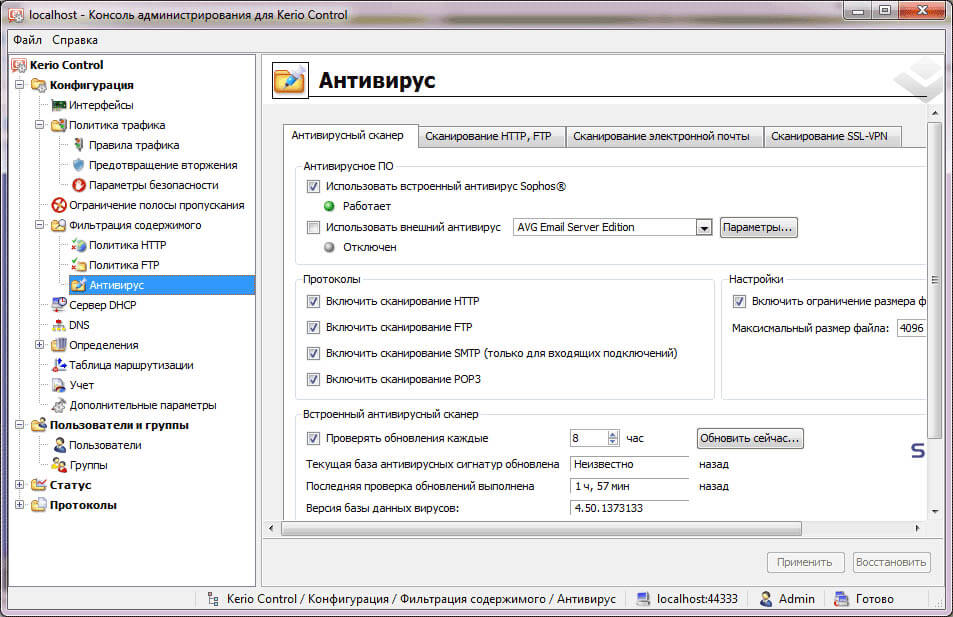

Kerio Control: фильтрация содержимого – настройка параметров

Для настройки системы безопасности нужно перейти из вкладки «Конфигурация» в параметры «Фильтрация содержимого». В разделе «Антивирус» вы можете настроить обновление антивирусных баз и отметить с помощью флажков те протоколы, которые будут проверяться.

Kerio Control: настройка правил трафика

Настройка правил трафика осуществляется через раздел «Конфигурация». Перейдите во вкладку «Политика трафика» и выберите один из трех параметров, который нужно настроить. В пункте «Правила трафика» вы создаете правила, с помощью которых и будет регулироваться доступ пользователей в Интернет, фильтрация контента и подключение из удаленного офиса.

Задайте имя правила. В графе «Источник» вы можете выбрать «Любой источник», «Доверенный источник» или перечислить конкретные источники. В графе «Назначение» нужно указать, куда будут направляться данные, в локальную сеть, VPN-туннель или Интернет. Пункт «Службы» предназначен для внесения в список всех служб и портов, с помощью которых будет реализовываться конкретное правило.

Настройка балансировки нагрузки Kerio Control

Контролировать сетевой трафик и рационально его распределять между наиболее важными каналами передачи необходимо настроить балансировку нагрузки. Таким образом, оптимизируется доступ в интернет пользователей. Благодаря распределению трафика на наиболее важном канале соединения для передачи важных данных всегда будет непрерывный Интернет.

Для назначения объема сетевого трафика в программе реализована поддержка QoS. Вы можете создать максимальную пропускную способность для приоритетного канала, при этом трафик с низкой степенью важности будет приостановлен. Есть возможность настроить балансировку нагрузки по нескольким соединениям.

Kerio Control: настройка пользователей

Надо настраивать параметры доступа пользователей, необходима базовая настройка программы. Вам необходимо указать и добавить сетевые интерфейсы, выбрать сетевые службы, доступные для пользователей. Не забудьте настроить правила для VPN-подключений и правила для служб, работающих в локальной сети. Для внести пользователей в программу, рекомендуем для начала разбить их на группы. Данную функцию можно установить во вкладке «Пользователи и группы».

В группах надо создать права доступа, например, возможность пользоваться VPN, смотреть статистику.

В сети есть домен, внести пользователей очень просто. Нужно включить функцию «Использовать базу данных пользователей домена» в меню «Пользователи». В сети домена нет, пользователей нужно добавлять вручную, задав каждому имя, адрес почты, логин и описание.

Видео

Назначением описываемого далее VPN является подключение через Kerio Control пользователей, расположенных за пределами локальной сети организации к серверу в локальной сети для работы со спец. ПО. Все участники схемы подключены в Интернет.

VPN создан с помощью Kerio Control 9.3.5. Керио установлен, настроен и работает. У ЛВС назначен внешний статический IP-адрес. Для VPN использован протокол IPsec (сокращение от IP Security) wiki. Клиенты подключаются через встроенное в Windows приложение для VPN.

Порядок действий.

1.Активация.

Активация VPN-сервера в Kerio Control происходит на вкладке бокового меню «Интерфейсы». Необходимо кликнуть по VPN-серверу мышкой два раза и войти в настройку. Для добавления нового VPN в нижней части окна нажмите на кнопку «Добавить» и выберите желаемый способ из раскрывшегося списка.

2.Настройки VPN-сервера.

Переходим в свойства VPN-сервера и выполняем следующие настройки.

1.Включить сервер IPsec VPN – отмечаем галочкой.

3.Маска 255.255.255.0 – маска, соответствующая IP.

4.Сертификат первоначально не используем. Когда VPN заработает можно добавить сертификат.

5.Использовать сертификат для клиентов – галочку не ставим.

6.Использовать предопределенный ключ: указываем сложный ключ-пароль из латинских букв разного регистра, цифр и спец.символов.

7.Включить аутентификацию MS-CHAPv2 – отмечаем галочкой.

На вкладках KerioVPN, DNS, WINS настройки не изменялись. Если Керио привязан к домену, в настройках DNS нужно указать IP-адрес DC.

Нажимаем ОК для сохранения настроек. Сервер IPsec VPN начнет работать.

3.Правила трафика.

Для работы VPN понадобятся разрешающие правила трафика. Переходим в боковом меню в раздел «Правила трафика» и создаем новые или редактируем существующие правила. Должно получится 3 правила как на картинке ниже.

Internet access (NAT) – правило позволяет выходить в Интернет. В графе «Источник» должны быть указаны «Клиенты VPN».

Local traffic – правило разрешает локальный трафик. VPN клиенты получают доступ к общим ресурсам в локальной сети.

VPN – правило разрешает подключение из Интернета в Керио по Ipsec и Kerio VPN.

4.Настройка пользователя VPN в сервер.

В разделе пользователей нужно указать кому можно подключатся к VPN. Для этого выбираем пользователя из списка.

Открываем редактирование пользователя и на вкладке права отмечаем галочку «Пользователь может подключ., используя VPN».

На вкладке «Адреса» каждому клиенту можно назначить статический IP-адрес в VPN.

Нажимаем ОК для сохранения введенных параметров.

Настройка VPN подробно расписана в официальном мануале Керио.

5.Настройка VPN-клиента.

Клиентами VPN будут компьютеры с ОС Windows 7 и Windows 10, расположенные вне локальной сети и подключенные к Интернету.

Создадим новое VPN подключение в Центре управления сетями и общим доступом. Для Windows 7-10 этот процесс почти одинаковый.

Выбираем создание нового подключения или сети.

Выбираем вариант подключения – Подключение к рабочему месту.

Если ранее в компьютере уже создавались VPN подключения, то на возникший вопрос – «Использовать имеющееся подключение» выбираем ответ – «Нет, создать новое».

Выбираем «Использовать мое подключение к Интернету (VPN).

В следующем шаге мастера указываем внешний статический IP адрес Керио. Имя указываем любое понятное.

Указываем имя VPN пользователя в Керио и его пароль.

Через некоторое время после нажатия кнопки «Создать» подключение будет готово.

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

На вкладке «Безопасность» вводим следующие настройки.

1.Тип VPN: L2TP Ipsec VPN.

2.Шифрование данных: обязательное (отключится, если нет шифрования).

3.Разрешить следующие протоколы: Протокол Micrsoft CHAP версии 2 (MS-CHAP v2)

На этой же вкладке «Безопасность» переходим в дополнительные свойства.

1.Отмечаем точкой настройку – «Для проверки подлинности использовать предварительный ключ.

2.Вводим ключ-пароль, такой же как в настройках Керио.

3.Нажимаем ОК для сохранения.

Переходим на вкладку «Сеть».

1.Выбираем Протокол Интернета версии 4 (TCP/IP).

Нажимаем кнопку «Свойства».

Переходим в раздел дополнительных свойств.

На вкладке параметры IP есть настройка «Использовать основной шлюз в удаленной сети».

Если галочка стоит, то весь трафик пойдет через Керио. В этом случае его можно контролировать, и он попадает под все правила и настройки Kerio Control. Недостаток в замедлении скорости передачи.

Если галочку убрать, то пользователь VPN будет использовать свой стандартный шлюз для выхода в Интернет, а в Керио будут идти только пакеты для назначенных целей.

В результате тестов установлено, при отсутствии выше названой галочки у клиента VPN отсутствует доступ к внутренним ресурсам сети.

Проблема решается статическим маршрутом на ПК клиента VPN.

1.В командной строке вводим

для уточнения номера соединения. (VPN-KERIO = 65)

При каждом новом создании, пересоздании VPN-соединения номер меняется.

route add 192.168.1.0 mask 255.255.255.0 192.168.100.1 metric 1 if 65 - p192.168.100.1 – IP-адрес VPN-сервера (VPN шлюз)

metric 1 – метрика

if 65 – номер интерфейса

-p – сохранение маршрута после перезагрузки ПК.

Удаление маршрута (если понадобится).

route delete 192.168.1.0 mask 255.255.255.0 192.168.100.1 metric 1 if 65 - p6.Подключение VPN.

Чтоб активировать VPN, нажимаем на значок компьютера (сеть) в нижней правой части экрана. В раскрывшемся списке выбираем нужное соединение и нажимаем кнопку «Подключение».

В открывшемся подключении вводим логин и пароль учетной записи пользователя VPN. Нажимаем кнопку «Подключение».

Чтоб это окно не появлялось каждый раз можно убрать галочку «Запрашивать имя, пароль, сертификат и т.д.» в свойствах подключения на вкладке «Параметры».

Если все настройки выполнены правильно и нет проблем с Керио, его активацией, дистрибутивом, версией и прочих нюансов, то произойдет VPN подключение.

Можно пробовать пинговать сервер в локальной сети с компьютера VPN клиента. Часто доступу препятствует антивирус. Так же можно проверить доступ к общим папкам в локальной сети или подключение к удаленному рабочему столу сервера.

В меню Kerio Control отобразятся подключенные пользователи в разделе «Клиенты VPN».

7.Автозапуск VPN при включении ПК.

Все действия выполняются на ПК клиента VPN. Автозапуск осуществляется через добавления параметра в реестре.

2.Переходим по ветке каталогов.

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run – автозапуск для всех пользователей.

(HKEY_CURRENT_USER – только для текущего пользователя)

3.Создаем новый строковый параметр со значением rasdial VPN-KERIO admin Password12345.

vpn – любое понятное имя латиницей

rasdial – приложение, которое запускает VPN

VPN-KERIO – название VPN соединения (как при создании)

admin – имя VPN пользователя в Керио

Password12345– пароль VPN пользователя в Керио

Нажимаем ОК и перезагружаем ПК.

Теперь после входа в учетную запись будет появляться командная строка с ходом подключения к VPN.

Настройка статистики в Kerio Control

Kerio Control показывала статистику Интернет-трафика, необходимо авторизовать пользователей.

Вам нужно мониторинг статистику пользователей, включите функцию автоматической регистрации браузером каждого пользователя.

Сотрудников в компании небольшое количество, можно для каждого компьютера настроить постоянный IP и каждого пользователя связать с ним.

Не забудьте перед этим авторизовать всех пользователей вручную или через базу данных пользователей домена. Для каждого ПК трафик будет отображать в Kerio Control за каждым пользователем.

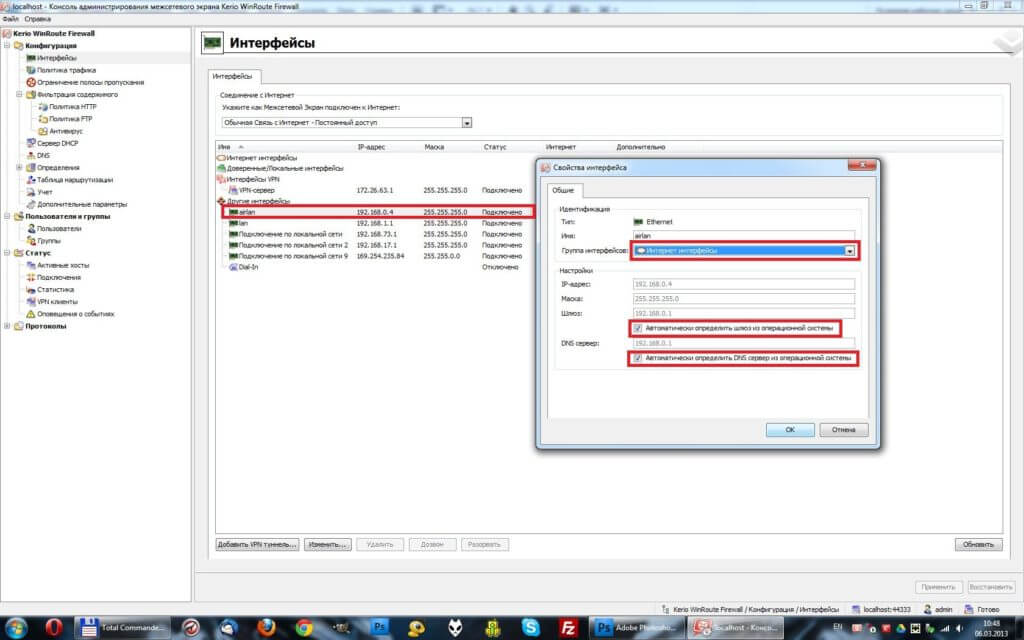

Kerio Control: настройка интерфейсов

Настройка интерфейсов производится непосредственно после установки программы. Уже активировали лицензию Kerio Control который был куплен в подписке GFI Unlimited и выбрали тип подключения к интернету, можно заняться настройкой интерфейсов. Перейдите на консоли управления в раздел «Интерфейсы». Интерфейсы, которые подключены к интернету и доступны, программа сама обнаруживает. Все наименования будут выведены в виде списка.

При распределенной нагрузке на интерфейсы (выбор типа подключения к интернету), можно добавлять сетевые интерфейсы в неограниченном количестве. Устанавливается максимально возможная нагрузка для каждого из них.

Читайте также: