Какой голос у момо

Обновлено: 06.07.2024

Мерзкое существо знает всё о своём собеседнике и может общаться на всех языках.

Интернет-сообщество потряс новый вирусный тренд, который приводит в ужас людей по всему миру. Неизвестное существо общается с людьми посредством WhatsApp и способно в считанные секунды узнать о человеке всё. Ходят слухи, что в сервисе завёлся демон, который и терроризирует сотни тысяч пользователей.

История Momo началась с того, что в Facebook-аккаунте одного пользователя появилась запись с просьбой о помощи. Молодой человек утверждал, что находится в беде и просил позвонить ему на японский номер +81 3-4510-253. При наборе в WhatsApp он идентифицируется за пользователем под именем Momo с фотографией профиля, на котором изображен страшный монстр с головой девушки и ногами птицы. При этом волосы его растрёпаны, а глаза зловеще выпучены.

За короткие промежуток времени данная тема массово распространилась в сети, а у Momo появились тысячи поклонников и последователей. Сейчас в сети активно точится дискуссия относительно происхождения монстра и его опасности. Высказываются также предположения, что речь идёт о японских хакерах, которые развлекаются подобным образом.

Дубликаты не найдены

Ой, Петрович, чего внуков пугаешь? Мы то уже пуганые, прошли через это , а им еще жить и жить. Не нагнетай, они же любопытные, полезут назло - вспомни нас в их годы.

Я знаю о чем он говорит! Это не то о чем вы подумали, это действительно тревожно! Последуйте совету, возможно будут большие неприятности в дальнейшем!В чёрном чёрном городе, на чёрной чёрной улице@.

При этом волосы его растрёпаны, а глаза зловеще выпучены.

При осуществлении звонка через приложение появляется чёрный экран, а на другом конце слышно зловещее шипение.

Легко: глухая деревушка в Японии, пастух сидит в горах и мучается запором третий день - отсюда растрепанные волосы и выпученные глаза. Далее, так как он в горах интернет там просто отстой на уровне 2g и то если ветер подует в нужную сторону. Соответственно при таком покрытии не проходит видео - черный экран, и потери пакетов с задержкой - шипение.

Комментарий удален. Причина: данный аккаунт был удалён Ну, уже кто попробовал? Я любопытный, но мне тупо лень.За мной не занимать!

Вас тут не стояло!

Мне только спросить

чет гон какой то, я пробовал нифига он не определяется никаким образом..

Ждем 7 дней, если массовых смертей не будет, значит не демон Нашла в Ватсапп , добавила 9 вконце. Было в сети 11.07.18. В 23. скукотааааа. А Рен ТВ так ее рекламировал в восемь утра в новостях. Рен ТВ наврал неожиданно ( сарказм А я хотела поговорить с барабашкой! Теперь обидно и горько((((( На нашу программистку похожа. Может фичу какую просто тестят. Добавила путем набора номера в вацапе, вызов идёт, но никто не подымает трубку, на фото вызываемого какая-то чучела с выпученными глазами +81 3 4510 2539 Комментарий удален. Причина: данный аккаунт был удалён Комментарий удален. Причина: данный аккаунт был удалёнЕму пофиг - он по-русски должен начать говорить )

Комментарий удален. Причина: данный аккаунт был удалёнЯ в очереди очкующих!

Звонил писал, нифига чё дура ватсап удалила из-за этого одна гадочка м?

Хуйня какая то,не отвечает никто,жалко (

Так, блэт, все. Я звоню в фонд SCP.

Бот может прислать ваши же личные данные только если они где-то кем-то были слиты, что тут гадать. Ну или взломаны или хитро получены через поисковики. И то если этот телефон был привязан к каким-нибудь аккаунтам. Иначе просто невозможно)

Вот этот номер вроде, но молчит пока что

В сети был(а) 12.07

номер +52 668 1734379, по двум номерам они молчат -(

Я тоже в ватсапе не смог его найти :( нае..

Не знаю, у меня не находит, что у него вотсап есть. Получилось у кого-то? Немного разобрался, на конце дописать 9, позвонил, написал, демоны молчат. Очкуют.И это еще не доставая))))

Кроме Попобавы.Он не боится никого,хотя живёт в Африке

А как в ватсапе добавить по номеру человека?

просто ему позвонить? или как там его добавить

Интересно, что из этого получится. Я, честно говоря, не стану рисковать Хрень,не страшно. Вот монашка из заклятья, это ссыкотно.А можно конкретный кусочек с этим моментом, а то уж больно ржачная?)))

Простой скромный гугл Транслайт тоже моментально определяет язык, на котором написан текст. Волшебство! Мистика!

Еблет, конечно, ужасает

Комментарий удален. Причина: данный аккаунт был удалён Комментарий удален. Причина: данный аккаунт был удалён Комментарий удален. Причина: данный аккаунт был удалён Комментарий удален. Причина: данный аккаунт был удалёнчто я сейчас прочитал

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

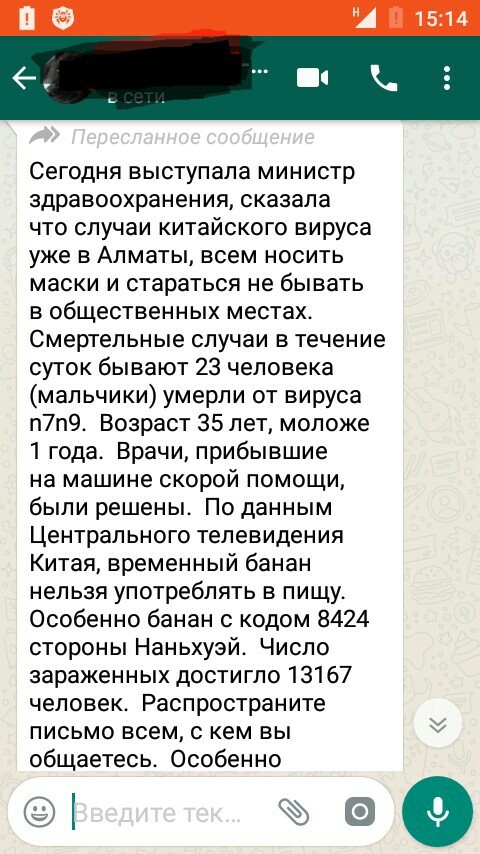

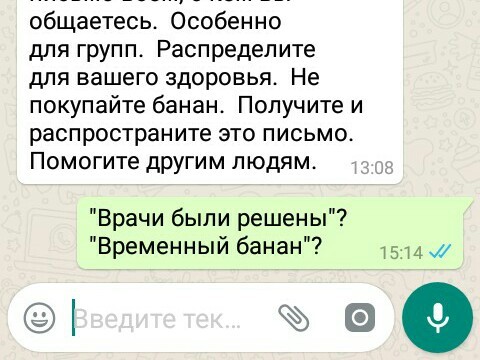

Китайский вирус в мессенджерах

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

Если есть доступ к компьютеру подозреваемого, то извлечь из него десяток-другой паролей — вопрос техники и нескольких минут. К примеру, можно воспользоваться программой Elcomsoft Internet Password Breaker, которая вытаскивает пароли из браузеров (Chrome, Opera, Firefox, Edge, Internet Explorer, Yandex) и почтовых клиентов (Outlook, Thunderbird и другие).

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

От японских легенд до сравнения с «Синим китом» и шуток про то, что пенсионная реформа «пострашнее будет».

С июля 2018 года в соцсетях можно встретить изображение Момо — пугающей девушки, ставшей героиней новой интернет-легенды. По рассказам в соцсетях, ей можно написать в WhatsApp, но это общение не закончится ничем хорошим. За последний месяц в мессенджере появились десятки аккаунтов Момо, что вызвало беспокойство на Западе из-за возможной связи страшилки с самоубийством в Аргентине.

Но российские пользователи соцсетей первыми атаковали таинственную девушку, превратив переписки с ней в мем.

В 2016 году японские пользователи Инстаграма начали публиковать скульптуру темноволосой девушки с искривлённым лицом и птичьими ногами. Это работа компании Link Factory для местной «потусторонней» выставки, проходившей в августе того же года.

Скульптура, выставленная под названием «Женщина-птица» (Убумэ) — отсылка к одноимённому монстру, популярному в Японии. По легенде, несколько веков назад умершая беременная девушка превратилась в призрака. Попасть в загробный мир она не может из-за слишком большой любви к ребёнку, поэтому ходит по городам в поисках одежды и пропитания.

Почти два года про скульптуру не вспоминали, но в июле 2018 года скульптура стала популярной в испаноязычном сегменте интернета под именем Момо. Там у «Женщины-птицы» появилась новая история: её якобы можно найти в мессенджере WhatsApp. Пользователи соцсетей утверждали, что если написать ей, то она ответит на твоём языке, расскажет факты о твоей жизни, а затем начнёт угрожать смертью.

10 июля Момо появилась уже в англоязычной части Reddit, а 12 июля — на имиджборде 4chan. Тогда же страшилка обзавелась и подражателями, выдававшими себя за монстра в различных мессенджерах. Количество подобных контактов в WhatsApp резко увеличилось после того, как популярные YouTube-блогеры стали записывать ролики с реакцией на общение с Момо.

В середине июля Момо появилась в западных СМИ, но уже под видом «суицидальной игры»: причиной стало заявление аргентинской полиции, расследовавшей самоубийство 12-летней девочки неподалёку от Буэнос-Айреса. Офицеры нашли в её переписках диалог с Момо, якобы заставлявшей её покончить с собой в рамках «челленджа».

В августе британские таблоиды начали называть Момо новым «Синим китом», намекая, что злоумышленники могут продолжить склонять подростков к самоубийствам под видом игры. Но, кроме случая в Аргентине, СМИ не сообщали о преступлениях, связанных с интернет-страшилкой.

Тогда Момо добралась и до России. Некоторые издания, в числе которых «Комсомольская правда», стали выпускать материалы о ней с заголовками вроде «В Новосибирск пришла новая пугающая игра для подростков Momo».

14-летняя школьница из Новосибирска, активный пользователь соцсетей Варя, рассказала «КП-Новосибирск», что теперь напугана этой игрой. Боится заходить в соцсети и отвечать на незнакомые звонки.

«Говорят, что звонят из Японии, и если взять трубку — сначала там слышно дыхание, а потом голос сообщает тебе, что через два дня и 24 часа тебе придёт задание, от которого нельзя отказаться — иначе смерть», — рассказала школьница.

Но в российском сегменте соцсетей пользователи не испугались Момо, а, наоборот, начали искать её контакты в WhatsApp. Переписки с людьми, притворяющимися героем страшилки, быстро стали мемом во «ВКонтакте» и Твиттере.

Сейчас слушают

Soyuq Günəs Filminin Mahnısı Yarqunat

Настоящий Голос Момо

Steve Jablonsky Black Dawn

А Ты Меня Забыла Была Была

Что Для Тебя Значит Мир Круг Или Мячик Ремикс

午後のリサイタル 64 加藤美緒子 ピアノ ベートーベン 32の変奏曲ハ短調 リスト リゴレット パラフレーズ 他

Turkish Music 2021

Friday Night Funk But Only Clown

Imaginary Friends Jsquad999

Hxvrmxn Chimera Ft L

Как Услышишь Песенку Осени Капризки

Блатные Песни 2021

Kingdom Hearts Amv Within Temptation Memories

Academy Stars 3

The Lonely Shepherd Dj Dark Mentol

Даргинские Песни 2021

2176 Хореографический Коллектив Фантазия С Краснохолмский Цветочная Поляна

Читайте также: