Cisco 3750 настроить poe

Обновлено: 18.05.2024

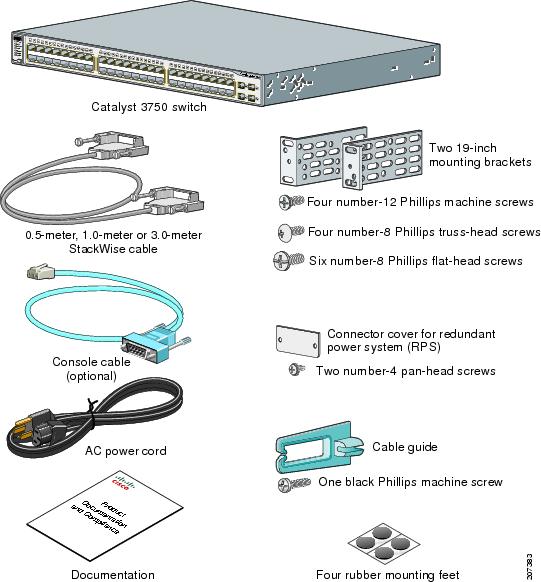

Технология VLAN позволяет разделять сеть на логические сегменты. Каждый такой логический сегмент имеет свой широковещательный домен. Уникастовый, бродкастовый и мультикастовый трафик передается только между устройствами входящими в один VLAN. VLAN часто используется для разделения IP сегментов сети, с последующей маршрутизацией и фильтрацией трафика между разными VLAN на маршрутизаторе или на L3 коммутаторе.

Как настраивать VLAN на Cisco роутере можно посмотреть в статье Cisco VLAN — настройка vlan на маршрутизаторе Cisco. Здесь речь пойдёт о настройке VLAN на коммутаторах Cisco Catalyst.

Перед настройкой VLAN на коммутаторе, необходимо определиться будет ли в сети использоваться протокол VTP (VLAN Trunking Protocol) или нет. Использование VTP облегчает управление (создание, удаление, переименовывание) VLAN-ами в сети. В случае с VTP изменение (информацию о VLAN) можно внести централизованно, на одном коммутаторе, и эти изменения распространятся на другие коммутаторы в сети. Если не использовать VTP, то изменения нужно вносить на каждом коммутаторе.

VTP накладывает свои ограничения: протокол VTP версии 1 и 2 поддерживает только базовый диапазон VLAN (c 1 по 1005), поддержка расширенного диапазона (с 1006 по 4094) возможна только в версии протокола 3. Поддержка протокола VTP 3 версии начинается с Cisco IOS версии 12.2(52)SE и выше. Настройку протокола VTP рассмотрим в другой статье, а в этой будем подразумевать, что не используем VTP.

Настройку VLAN на коммутаторе можно выделить в три этапа: создание VLAN, настройка портов, проверка.

1. Создание VLAN на Cisco Catalyst

Номера VLAN (VLAN ID) могут быть в диапазоне от 1 до 4094:

1 — 1005 базовый диапазон (normal-range)

1002 — 1005 зарезервированы для Token Ring и FDDI VLAN

1006 — 4094 расширенный диапазон (extended-range)

При создании или изменении VLAN можно задать следующие параметры:

На практике чаще всего, при создании VLAN задаётся только VLAN ID и VLAN name

Значения по умолчанию:

| VLAN ID | 1 |

| VLAN name | VLANxxxx, где xxxx четыре цифры номера VLAN (Например: VLAN0003, VLAN0200 и т.д.) |

| SAID | 100000 плюс VLAN ID (Например: 100001 для VLAN 1, 100200 для VLAN 200 и т.д.) |

| VLAN MTU | 1500 |

| Translational VLAN number 1 | 0 |

| Translational VLAN number 2 | 0 |

| VLAN state | active |

| Remote SPAN | disabled |

Для создания VLAN нужно:

1. Войти в привилегированный режим и ввести необходимый пароль (команда «enable«)

2. Переключиться в режим глобального конфигурирования (команда «configure terminal«)

3. Создать VLAN командой «vlan id«, где id — номер VLAN (После создания, консоль окажется в режиме конфигурирования VLAN, где можно задать перечисленные выше параметры для VLAN)

4. Задать необходимые параметры, для созданного VLAN (например имя)

Если, в режиме конфигурирования VLAN, ввести знак вопроса, то отобразятся параметры, которые можно задать для данного VLAN:

5. Выйти из режима конфигурирования vlan (команда «exit«, либо «end» — выход из режима глобального конфигурирования)

Не забываем сохранять конфигурацию командой «copy running-config startup-config» в привилегированном режиме

Удалить VLAN можно командой «no vlan id» в режиме глобального конфигурирования:

2. Настройка портов на Cisco Catalyst

Порт на коммутаторе Cisco может находиться в одном из режимов:

trunk — порт предназначен для подключения к другому коммутатору или маршрутизатору. Порт передаёт тегированный трафик. Может передавать трафик как одного, так и нескольких VLAN через один физический кабель.

На Cisco Catalyst можно самому задать режим порта (trunk или access), либо задать автоопределение. При автоопределении режима, порт будет согласовываться с соседом (подключенным к этому порту коммутатором или иным устройством). Согласование режима порта происходит путём передачи DTP (Dynamic Trunking Protocol) фреймов. Для успешной работы протокола DTP, необходимо, что бы интерфейсы были в одном VTP домене (либо один из VTP доменов был null, неточно)

Автоопределение режима порта задаётся командой «switchport mode dynamic auto» или «switchport mode dynamic desirable» в режиме конфигурации интерфейса.

Если на интерфейсе установлено «switchport mode dynamic auto» — то порт переходит в режим trunk, только, если порт соседнего коммутатора установлен в режим «trunk» или «dynamic desirable«

Если на интерфейсе установлено «switchport mode dynamic desirable» — то порт переходит в режим trunk, только, если порт соседнего коммутатора установлен в режим «trunk» или «dynamic desirable» или «dynamic auto«

Не все устройства поддерживают DTP, либо могут некорректно передавать DTP фреймы, в таком случае лучше задать режим (access или trunk) принудительно командами «switchport mode access» или «switchport mode trunk» в режиме конфигурации интерфейса, и отключить передачу DTP фреймов командой «switchport nonegotiate«.

Конфигурация порта по умолчанию:

| Режим порта/интерфейса | switchport mode dynamic auto |

| Разрешённые VLAN, если порт в режиме trunk | с 1 по 4094 |

| VLAN по умолчанию, если порт в режиме access | 1 |

| Native VLAN, если порт в режиме trunk (IEEE 802.1q) | 1 |

Настройка порта в режим автоопределения.

В данном примере порт 23 переведётся в режим trunk, если порт на соседнем коммутаторе установлен в режиме dynamic auto или dynamic disirable или trunk . В транке будут передаваться только VLAN 2, VLAN с 30 по 35 и VLAN 40. При работе порта в режиме trunk, приходящий на него не тегированный (native) трафик будет помещаться (маркироваться) в VLAN 100. Если порт на соседнем коммутаторе работает в режиме access, то интерфейс будет помещён в VLAN 50.

Настройка access порта.

VLAN на access порту может задаваться статически либо автоматически. Автоматическое назначение VLAN основывается на МАК адресе источника, используя протокол VQP (VLAN Query Protocol) и сервер VMPS (VLAN Management Policy Server). Сервером VMPS могут выступать коммутаторы только старших моделей, такие серии как Catalyst 4000, 5000 и 6500. Автоматическую настройку access порта через VQP в данной статье рассматривать не будем. Здесь будет показано только статическое задание VLAN на access порту.

Для включения access порта в необходимый VLAN, нужно сделать:

Пусть к 22-му порту коммутатора подключен сервер, который необходимо поместить в 200-й VLAN

Настройка trunk порта.

Настройка порта в режиме trunk идентична настройки порта в режиме автоопределения, за исключением того, что режим нужно указать не dynamic а trunk.

В примере задаётся транк на 23-м порту, в транке разрешены только VLAN 2, VLAN с 30 по 35 и VLAN 40

Добавление VLAN в транковый порт выполняет команда: «switchport trunk allowed vlan add VLAN_NUM«

Пример добавления вланов 100 и 200 к существующим, в транковом порту 23:

УдалениеVLAN из транкового порта выполняет команда: «switchport trunk allowed vlan remove VLAN_NUM«

Пример удаления вланов 100 и 200 из существующих, в транковом порту 23:

Некоторые cisco коммутаторы поддерживают два протокола для работы с VLAN это IEEE 802.1q и ISL. Протокол ISL уже устарел и на многих современных коммутаторах не поддерживается. Поэтому предпочтительнее использовать протокол IEEE 802.1q

На таких коммутаторах, перед настройкой порта в режиме транка, нужно выбрать тип инкапсуляции dot1q (комана: «switchport trunk encapsulation dot1q» в режиме конфигурации интерфейса)

3. Проверка настройки VLAN

Посмотреть информацию о VTP протоколе: «show vtp status«

Показать информацию обо всех VLAN на коммутаторе: «show vlan«

Посмотреть информацию об конкретном VLAN, и узнать на каких он портах: «show vlan id vlan-id«

Посмотреть режим работы порта, native vlan, access vlan и прочее: «show interfaces interface-id switchport«

Иногда, необходимо на коммутаторе создать интерфейс 3-го уровня для VLAN. Например, для маршрутизации и фильтрации IP трафика между разными VLAN (должна быть поддержка L3 уровня как самой моделью коммутатора так и версией IOS). Либо просто создать интерфейс для управления этим коммутатором в специальном VLAN.

Сетевой интерфейс для VLAN создаётся в режиме глобального конфигурирования командой: «interface vlan-id«, где vlan-id — это номер VLAN.

Далее консоль переходит в режим конфигурирования интерфейса, где можно задать необходимые сетевые настройки ip адрес, маску сети, повесить ACL и прочее.

6 Rack-Mounting

Equipment That You Supply

You need to supply a number-2 Phillips screwdriver to rack-mount the switch.

Before You Begin

When determining where to install the switch, verify that these guidelines are met:

Installation Warning Statements

This section includes the basic installation warning statements. Translations of these warning statements appear in the Regulatory Compliance and Safety Information for the Catalyst 3750 Switch guide.

Warning Only trained and qualified personnel should be allowed to install, replace, or service this equipment. Statement 148

Warning To prevent the switch from overheating, do not operate it in an area that exceeds the maximum recommended ambient temperature of 113°F (45°C). To prevent airflow restriction, allow at least 3 inches (7.6 cm) of clearance around the ventilation openings. Statement 17B

Warning Installation of the equipment must comply with local and national electrical codes. Statement 1074

Warning This equipment is intended to be grounded. Ensure that the host is connected to earth ground during normal use. Statement 39

Warning If a redundant power system (RPS) is not connected to the switch, install an RPS connector cover on the back of the switch. Statement 265

Warning Class 1 laser product. Statement 1008

Warning For connections outside the building where the equipment is installed, the following ports must be connected through an approved network termination unit with integral circuit protection: 10/100/1000 Ethernet. Statement 1044

Warning Voltages that present a shock hazard may exist on Power over Ethernet (PoE) circuits if interconnections are made using uninsulated exposed metal contacts, conductors, or terminals. Avoid using such interconnection methods, unless the exposed metal parts are located within a restricted access location and users and service people who are authorized within the restricted access location are made aware of the hazard. A restricted access area can be accessed only through the use of a special tool, lock and key or other means of security. Statement 1072

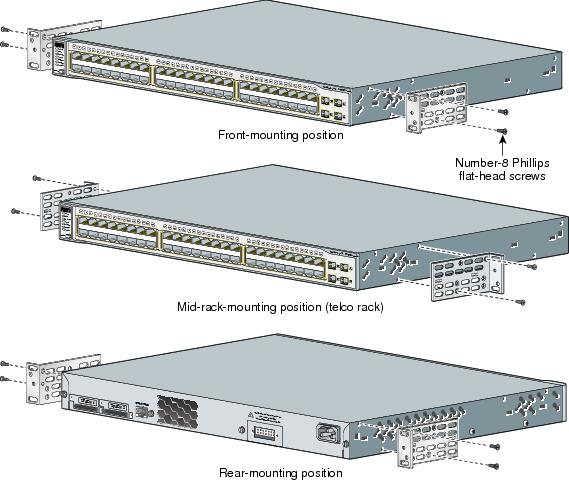

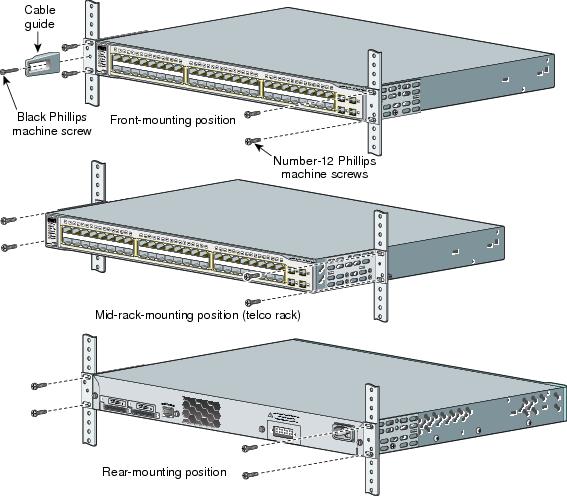

Attaching the Brackets

Use four Phillips flat-head screws to attach the long side of the brackets to Catalyst 3750 switches in one of three mounting positions.

Rack-Mount the Switch

Use the black Phillips machine screw to attach the cable guide to the left or right bracket. Use the four number-12 Phillips machine screws to attach the brackets to the rack.

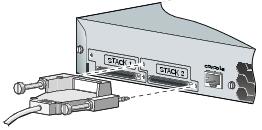

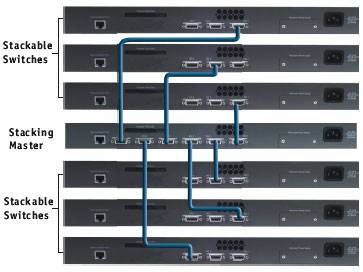

Connect the StackWise Cables

Follow these steps to connect the StackWise cable to the StackWise ports:

Note Always use a Cisco-approved StackWise cable to connect the switches.

Connect to the Switch Ports

This section describes how to connect to the fixed switch ports, the SFP module ports, and the XENPAK module ports.

Connect to 10/100 and 10/100/1000 Ports

Follow these steps:

Note The automatic medium-dependent interface crossover (Auto-MDIX) feature is enabled by default on switches running Cisco IOS Release 12.2(18)SE or later. When the Auto-MDIX feature is enabled, the switch detects the required cable type for copper Ethernet connections and configures the interfaces accordingly. Therefore, you can use either a crossover or a straight-through cable for connections to a copper 10/100, 10/100/1000, or 1000BASE-T SFP module port on the switch, regardless of the type of device on the other end of the connection.

Install the SFP Modules and Connect to the Ports

Follow these steps:

Verify Port Connectivity

After you connect to the switch port, the port LED turns amber while the switch establishes a link. This process takes about 30 seconds. Then the LED turns green when the switch and the target device have an established link. If the LED is off, the target device might not be turned on, there might be a cable problem, or there might be a problem with the adapter installed in the target device. See the "In Case of Difficulty" section for information about online assistance.

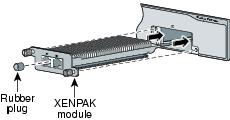

Install the XENPAK Module and Connect to the Ports

Follow these steps to install a XENPAK module into the XENPAK module slot on the front panel of the Catalyst 3750G-16TD switch:

See the "Verify Port Connectivity" section for instructions on how to verify that the XENPAK module ports have established a link to the external device.

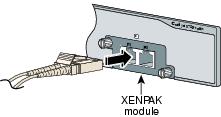

2 Taking Out What You Need

Follow these steps:

1. Unpack and remove the switch and the accessory kit from the shipping box.

2. Return the packing material to the shipping container, and save it for future use.

3. Verify that you have received the items shown on page 3. If any item is missing or damaged, contact your Cisco representative or reseller for instructions. Some switch models might include additional items that are not shown on page 3.

Note If you do not specify the length of the StackWise cable, the 0.5-meter cable is supplied.

Equipment That You Supply to Run Express Setup

You need to supply this equipment to run Express Setup:

•PC

•Ethernet (Category 5) straight-through cable (as shown)

Shipping Box Contents

Итоги

В данной статье были рассмотрены основные возможности коммутатора Cisco 3750. Конечно, на самом деле, их еще больше. Но благодаря данным технологиям, которые были рассмотрены выше, возможно настроить непосредственно саму базу для дальнейшей работы.

В случае, если произошла ошибка при настройке, а времени на её исправление нет - всегда можно сделать сброс на заводские настройки. Почти все сетевые администраторы уже знакомы с командами Cisco (к тому же, всегда есть подсказки), а потому проблем с повторной настройкой возникнуть не должно.

Также, при входе в привилегированный режим, если Вы вдруг забыли пароль - можно сделать сброс пароля. Это также стандартная процедура, с которой знакомы многие.

Надеемся, что в данной статье Вы смогли найти для себя что-то полезное для будущей настройки коммутатора Cisco 3750.

CAM таблица (Content Address Memory) — во всех моделях коммутаторов Catalyst используется таблица CAM для коммутации уровня 2. Когда кадры поступают на

порты коммутатора, MAC-адрес источника запоминается и записывается в таблицу CAM. Порт, на который были получены

кадры, и сеть VLAN записываются в таблице вместе с меткой времени. Если MAC-адрес, изученный одним портом коммутатора,

был перемещен на другой порт, записывается MAC-адрес и метка времени того порта, который получил кадры последним.

Предыдущая запись удаляется. Если MAC-адрес для правильного приемного порта уже содержится в таблице, то обновляется

только метка времени. После переполнения CAM таблицы, коммутатор начинает работать в режиме обычного хаба.

4 Managing the Switch

After you complete Express Setup and install the switch in your network, use the device manager or other management options described in this section for further configuration.

Using the Device Manager

The simplest way to manage the switch is by using the device manager that is in the switch memory. This is an easy-to-use web interface that offers quick configuration and monitoring. You can access the device manager from anywhere in your network through a web browser.

Follow these steps:

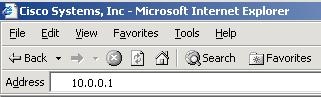

1. Launch a web browser on your PC or workstation.

2. Enter the switch IP address in the web browser, and press Enter. The device manager page appears.

3. Use the device manager to perform basic switch configuration and monitoring. Refer to the device manager online help for more information.

4. For more advanced configuration, download and run the Cisco Network Assistant, which is described in the next section.

Downloading Cisco Network Assistant

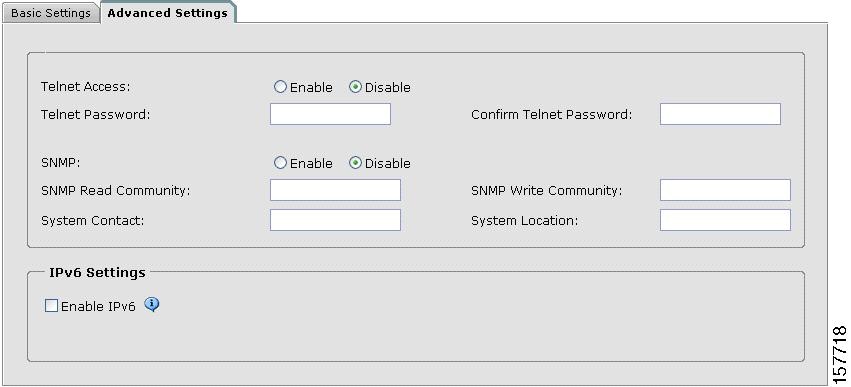

Command-Line Interface

You can enter Cisco IOS commands and parameters through the CLI. Access the CLI either by connecting your PC directly to the switch console port or through a Telnet session from a remote PC or workstation.

Follow these steps:

1. Connect the supplied RJ-45-to DB-9 adapter cable to the standard 9-pin serial port on the PC. Connect the other end of the cable to the console port on the switch.

2. Start a terminal-emulation program on the PC.

3. Configure the PC terminal emulation software for:

–9600 baud

–8 data bits

–no parity

–1 stop bit

–no flow control

4. Use the CLI to enter commands to configure the switch. See the software configuration guide and the command reference for more information.

Other Management Options

You can use SNMP management applications such as CiscoWorks Small Network Management Solution (SNMS) and HP OpenView to configure and manage the switch. You also can manage it from an SNMP-compatible workstation that is running platforms such as HP OpenView or SunNet Manager.

The Cisco IE2100 Series Configuration Registrar is a network management device that works with embedded Cisco Networking Services (CNS) agents in the switch software. You can use IE2100 to automate initial configurations and configuration updates on the switch.

See the "Accessing Help Online" section for a list of supporting documentation.

Настройка VLAN

Первым делом предлагается настроить VLAN на коммутаторе Cisco 3750. VLAN - это виртуальная локальная сеть. Она позволяет группе портов объединяться в одну сеть, независимо от физического расположения. "Маркировка" устройств для обозначения принадлежности к VLAN происходит по следующим параметрам: порт, MAC-адрес, протокол и метод аутентификации. В данной статье приводится маркирование по порту, да и в целом - это самый распространенный способ.

Такая группа портов, созданная во VLAN, в дальнейшем может общаться только внутри себя, соответственно, трафик идет исключительно в выбранный VLAN. Конечно, можно настроить возможность передачи трафика между разными VLAN-ми, но это совсем другая история.

Итак, этапы настройки. Первым делом происходит создание VLAN (в режиме конфигурирования, конечно же):

Теперь можно указать его параметры. Предлагается дать ему имя:

И, наконец, выход из режима конфигурирования и сохранение настроек.

Первый этап настройки VLAN закончен. Теперь необходимо настроить порты. Они могут быть двух типов: access или trunk. Access порт предназначен для подключения конечного устройства и может принадлежать только одному VLAN. Trunk, как правило, применяется для подключения к другому коммутатору или маршрутизатору. Главным отличием является возможно передавать трафик с нескольких VLAN.

В данной статье будет приведена настройка только trunk-порта.

В приведенной конфигурации идёт выбор используемого порта, указание доступных VLAN и поднятие порта (команда no shutdown).

Всё, теперь на коммутаторе созданы VLAN и настроен trunk-порт.

Можно переходить к следующим этапам настройки.

Настройка QoS

QoS - это технология качества обслуживания, которая позволяет наделять различный трафик своим приоритетом и "обслуживать" его согласно заданному приоритету.

Это бывает довольно удобно, когда в компании действительно проходит разное количество трафика, и, к примеру, большая часть из него - не несет полезной информации. Такой трафик можно поставить самым низким по приоритету, это снизит нагрузку и ускорит прохождение действительно важных данных.

Для технологии QoS применяются различные модели. К примеру, это может быть негарантированная доставка, когда нет отдельных классов трафика и его регулирования. Более современные способы - IntServ и DiffServ. Самой "умной" и гибкой считается последняя модель, поскольку за счет нее происходит разделение трафика на различные классы.

В целом же, для маркировки трафика, например, IP-телефонии и видеоконференций, как правило, используют ответвление DSCP. Данный механизм позволяет выставить наибольший приоритет именно медиа-трафику. Но об этом чуть позднее.

Теперь непосредственно о настройке QoS. Цифры для настройки очередей предварительно подбираются, но за основу можно брать и autoqos.

mls qos queue-set output 1 threshold 1 150 150 90 150

mls qos queue-set output 1 threshold 2 400 400 100 400

mls qos queue-set output 1 threshold 3 150 150 90 400

mls qos queue-set output 1 threshold 4 150 150 50 400

mls qos queue-set output 1 buffers 10 60 15 15

QoS необходимо включать только тогда, когда все настройки выполнены. Включение qos выглядит так:

При отключении качества обслуживания все остальные строки конфигурации удалять не нужно, это дополнительное преимущество. Для отключения используется команда:

По умолчанию включена перемаркировка DSCP. Она необходима в случае использования политик на интерфейсе. Если отключить эту команду, то политика работать на интерфейсе не будет.

На всех интерфейсах необходимо включить strict priority для первой очереди из dscp-output-q

Если надо маркировать трафик, например, для сервера с ip-pbx, то сначала создаются acl (access-листы), которые указываются в классах. Из них уже составляется политика:

ip access-list extended rtp

permit udp any range 10000 20000 any

ip access-list extended signaling

permit tcp any any eq 5060

permit udp any any eq 5060

permit udp any eq 5060 any

permit tcp any eq 5060 any

permit udp any any eq 1720

permit tcp any any eq 1720

class-map match-all MARK-SIGN

match access-group name signaling

class-map match-all MARK-VOICE

match access-group name rtp

!

policy-map MARK-PBX

class MARK-VOICE

set dscp ef

class MARK-SIGN

set dscp cs3

class class-default

На интерфейсе ip-pbx нет trust dscp. В таком случае применяется политика для маркировки трафика.

Вот так проводится анализ маркировки входящего трафика и исходящего, осуществляется наблюдение за очередями. Остается добавить, что в этом выводе очереди нумеруются с 0, а не с 1.

9 Cisco Warranty Information

For warranty information, see the product documentation and compliance document that shipped with this product.

Подключимся к коммутатору консольным кабелем.

Из Windows для этого можно использовать программу Putty, из Linux можно использовать Minicom.

Перейдем в режим конфигурирования:

Включим хранение паролей в шифрованном виде:

По желанию можно указать имя устройству:

Настроим интерфейс для управления коммутатором в отдельном VLAN (я использую 207), ну или во VLAN 1 если у вас один коммутатор, а не большая сеть:

При необходимости можно указать шлюз чтобы коммутатор можно было увидеть из других сетей (например в сети 192.168.1.0/24 его видно и без указания шлюза):

Настроим входящий Uplink порт, это будет SFP первый гигабитный (vlan 207 с тегом для управления и vlan 226 с тегом для пользователей):

Укажем vlan 226 без тега для портов клиентов:

Запретим автоматическое переключение порта в режим access или trunk:

Оставшиеся три гигабитные SFP порты настроим тоже для клиентов:

Как настраивать порты я описывал также в этой статье:

Настройка портов в коммутаторах Cisco

Настроим access-list со списком IP-адресов с которых будет разрешено управлять устройством:

Установим пароль для входа по telnet, укажем timeout сессии и укажем созданный access-list чтобы разрешить управлять только указанным в нем IP-адресам:

Настроим SNMP (11 означает номер access-list):

Настроим синхронизацию времени с NTP сервером и период обновления в секундах:

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Благодаря этим функциям возможно построение действительно гибкой и мощной инфраструктуры с поддержкой удаленных офисов.

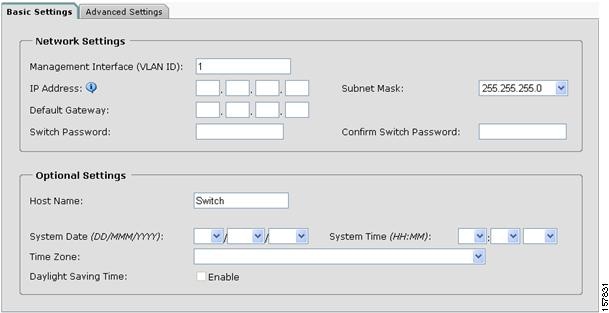

3 Running Express Setup

When you first set up the switch, you should use Express Setup to enter the initial IP information. This enables the switch to connect to local routers and the Internet. You can then access the switch through the IP address for further configuration.

To run Express Setup:

Refreshing the PC IP Address

After you complete Express Setup, you should refresh the PC IP address:

•For a dynamically assigned IP address, disconnect the PC from the switch, and reconnect the PC to the network. The network DHCP server assigns a new IP address to the PC.

•For a statically assigned IP address, change it to the previously configured IP address.

7 In Case of Difficulty

Troubleshooting Express Setup

If Express Setup does not run, or if the Express Setup page does not appear in your browser:

Resetting the Switch

This section describes how to reset the switch by rerunning Express Setup. These are reasons why you might want to reset the switch:

•You installed the switch in your network and cannot connect to it because you assigned the incorrect IP address.

•You want to clear all configuration from the switch and assign a new IP address.

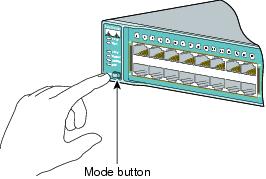

•You are trying to enter Express Setup mode, and the switch LEDs start blinking when you press the Mode button (which means that the switch is already configured with IP information).

Caution Resetting the switch deletes the configuration and reboots the switch.To reset the switch:

•Press and hold the Mode button. The switch LEDs begin blinking after about 3 seconds. Continue holding down the Mode button. The LEDs stop blinking after 7 more seconds, and then the switch reboots.

The switch now behaves like an unconfigured switch. You can enter the switch IP information by using Express Setup as described in the "Running Express Setup" section.

Accessing Help Online

For More Information

Настройка Q-in-Q

Технология сама по себе несложная, но необходимо уловить её суть. По факту, Q-in-Q описывает метод, по которому тегированный трафик может передаваться внутри уже тегированного трафика. То есть, проще говоря, если "транспорт" не в силах передать трафик с нескольких VLAN, то он просто объединяет их в один. После получения VLAN распаковывается обратно в несколько штук.

Важное условие: данная технология должна поддерживаться на всех настраиваемых коммутаторах.

Настройка непосредственно выглядит следующим образом:

На сервере (который является маршрутизатором для клиентов) терминируются все клиентские VLAN-ы (с 11 по 15 включительно). При этом порт GigabitEthernet 1/0/1 коммутатора 1 находится в режиме trunk (о нем писали ранее). Конфигурация такова: выбирается порт, идет указание на выбор инкапсуляции. Прописывается разрешение на "пропуск" VLAN-ов с 11 по 15.

interface GigabitEthernet1/0/1

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 11-15

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Следующий шаг: порт GigabitEthernet1/0/2 соединяется с коммутатором 2 через порт GigabitEthernet1/0/1. Это необходимо для того, чтобы отдать пакеты в порт, который будет объединять весь трафик в технологию Q-in-Q. Конфигурация похожа на предыдущую, только приводится для другого порта:

interface GigabitEthernet1/0/2

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 11-15

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Порт второго коммутатора GigabitEthernet1/0/1 находится в режиме Q-in-Q. Это означает, что все приходящие пакеты инкапсулируются во VLAN 10. Для всех устройств, находящихся далее по цепочке, виден только один VLAN (в данном случае, VLAN 10). Конфигурация порта GigabitEthernet1/0/1 на втором коммутаторе будет такая:

(в режиме конфигурирования):

interface GigabitEthernet1/0/1

description -== Q-IN-Q ==-

switchport access vlan 10

switchport mode dot1q-tunnel

switchport nonegotiate

no mdix auto

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Теперь весь трафик, приходящий на этот порт, будет упаковываться внутрь 10-го VLAN, и соответственно, выходить через порт GigabitEthernet1/0/28. Настройки выглядят так:

interface GigabitEthernet1/0/28

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

На удаленной площадке наш VLAN приходит в порт GigabitEthernet1/0/28 третьего коммутатора с конфигурацией, идентично настроенной на втором коммутаторе с портом GigabitEthernet1/0/28.

interface GigabitEthernet1/0/28

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Трафик приходит на порт GigabitEthernet1/0/28 третьего коммутатора, имеющий двойной тег, то есть по технологии Q-in-Q. Далее его надо распаковать. Соответственно, порт GigabitEthernet1/0/1 находится в режиме Q-in-Q. Настройки его такие:

interface GigabitEthernet1/0/1

description -== Q-IN-Q ==-

switchport access vlan 10

switchport mode dot1q-tunnel

switchport nonegotiate

no mdix auto

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Остался последний коммутатор 4, в который и включаются все клиенты. Настройки GigabitEthernet1/0/1 на нем такие:

interface GigabitEthernet1/0/1

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 11-15

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Настройки клиентских портов, для первого клиента во VLAN 11, порт GigabitEthernet1/0/2:

interface GigabitEthernet1/0/2

description -== FirstClient ==-

switchport access vlan 11

switchport mode access

Для второго клиента, подключенного в GigabitEthernet1/0/3, и VLAN 12, такие:

interface GigabitEthernet1/0/2

description -== SecondClient ==-

switchport access vlan 12

switchport mode access

Такие же настройки для оставшихся клиентов.

Запаковали - отправили - получили - распаковали.

Как видно из настроек, абсолютно ничего сложного. Здесь самое главное - понимать суть технологии, понимать цель её настройки. И тогда сам процесс станет еще проще.

8 Obtaining Documentation, Obtaining Support, and Security Guidelines

Настройка стеков

Стоит начать с того, что стекирование коммутаторов необходимо для упрощенного управления. Стек позволяет "объединить" (именно в кавычках) физические каналы на разных коммутаторах в один логический. Это гарантирует высокую отказоустойчивость и высокую пропускную способность.

Приведем несколько примеров создания стеков: из двух отдельных стеков и из двух стеков с двумя участниками.

1. Для начала, два коммутатора (А и Б, к примеру), объединяются друг с другом в единый стек. Далее происходит выбор мастера стека. Пусть для примера преимущество будет за стеком Б. Коммутатор А при этом перезагружается и присоединяется к стеку коммутаторов.

Номер члена стека Коммутатора-A при этом изменится, поскольку он конфликтует с Коммутатором-Б. Коммутатор-A выберет наименьший доступный номер стека (в данном случае это "2").

2. Снова имеем стек коммутаторов А и Б. Второй стек коммутаторов состоит из Коммутатора-В и Коммутатора-Г, причем Коммутатор-В является мастером стека.

При объединении двух стеков происходит выбор мастера общего стека; опять же для примера предпочтение отдается Коммутатору-Б.

Коммутатор-A сохранит номер члена стека. Коммутатор-В и Коммутатор-Г перезагрузятся и присоединятся к стеку с новыми номерами члена стека "3" и "4" соответственно.

Добавим некоторые советы по добавлению в стек коммутатора в качестве подчиненного.

Например, чтобы добавить в стек подчиненный коммутатор, необходимо выполнить следующие действия:

Первым делом, устанавливается значение приоритета "1" для добавляемого коммутатора следующей командой.

switch номер-члена-стека priority новое-значение-приоритета

Примечание: Данный пункт не является обязательным, однако он позволяет значительно снизить шансы данного коммутатора на избрание мастером стека в будущем.

Далее добавляемый коммутатор выключается. Тут важно убедиться, что стек полностью подключен, чтобы при подключении нового коммутатора стек находился как минимум в состоянии подключения с половинной пропускной способностью и не распался на части.

Теперь через порт StackWise необходимо подключить новый коммутатор к стеку и включить его. После включения нового коммутатора выполняется команда show switch для проверки членства в стеке.

И еще один совет по добавлению в стек коммутатора в качестве мастера стека:

Для этого выполняются похожие действия, которые приведены на примере выше.

Вводится команда show switch, получаем значения приоритета членов стека.

Для добавляемого коммутатора устанавливается приоритет выше, чем у остальных членов стека. В данном примере следует установить значение приоритета выше пяти.

switch номер-члена-стека priority новое-значение-приоритета

Опять же, важно убедиться, что стек полностью подключен.

Включаем новый коммутатор и подключаем его к стеку через порты StackWise. Пройдут выборы мастера стека, и новый коммутатор будет выбран мастером, поскольку у него самое высокое значение приоритета.

Члены предыдущего стека перезагрузятся для присоединения к новому стеку. После того как все члены включатся, выполняем опять команду show switch для проверки настроек.

5 Planning Switch Stacks

Before connecting the Catalyst 3750 switches in a stack, keep in mind these planning considerations:

•The size of the switch. See the"Technical Specifications" appendix of the Catalyst 3750 Switch Hardware Installation Guide for the switch dimensions. Stacking together switches of the same size makes it easier to cable the switches.

•Length of cable. Depending on the configuration of your switch stack, you might need different sized cables. If you don't specify the length of the StackWise cable, the 0.5-meter cable is supplied. If you require the 1-meter cable or 3-meter cable, you can order it from your Cisco supplier. For cable numbers, see the Catalyst 3750 Switch Hardware Installation Guide.

Note For concepts and procedures to manage switch stacks, refer to the switch software configuration guide.

Powering Considerations

Consider the following guidelines before you power the switches in a stack:

Note Stack master elections occur over a 10-second timeframe on switches running releases earlier than Cisco IOS Release 12.2(20)SE3.

For more information on stack master elections, see the "Managing Switch Stacks" chapter in the switch software configuration guide.

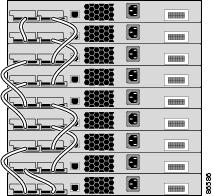

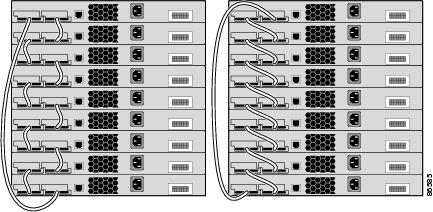

Cabling Considerations

Vertical Stacking

In this example, the stack uses the 0.5-meter StackWise cable to make redundant connections.

In this example, the stacks use both 0.5- and 3-meter StackWise cables to make redundant connections.

Side-By-Side Stacking

In this example, eight switches are stacked side-by-side with redundant connections by using 0.5- and 3-meter StackWise cables.

In this example, nine switches are stacked side-by-side with redundant connections by using 0.5- and 3-meter StackWise cables.

Читайте также: